- Jueves, 01 Junio 2023

En el presente artículo se exploran las singularidades en debilidad y mecanismos utilizados por los ciber-ataques/malware ofensivo. El DAIM/MIAD (Defensive Advanced Intelligence Malware/Malware Inteligente Avanzado Defensivo basado en IA redundante distribuida) es una tecnología disruptiva que cancela, defiende y protege frente a todo tipo de ciberataques ofensivos.

En el presente artículo se exploran las singularidades en debilidad y mecanismos utilizados por los ciber-ataques/malware ofensivo. El DAIM/MIAD (Defensive Advanced Intelligence Malware/Malware Inteligente Avanzado Defensivo basado en IA redundante distribuida) es una tecnología disruptiva que cancela, defiende y protege frente a todo tipo de ciberataques ofensivos.

Actualmente en nuestro mundo, según se incrementa el ritmo de la digitalización, de la automatización, del uso de tecnologías, de todo lo definido por software (SDN, SDR, etc. en general SDx), del desarrollo de nuevas aplicaciones/APPs/APIs, del uso creciente de las nubes (cloud-fog-edge-computing) del uso cada vez mayor de objetos IoT, etc. se observa que el código emplea medidas de ciberseguridad deficientes, obsoletas y muchas veces inexistentes. El resultado es un incremento cada vez mayor en el número de vulnerabilidades que facilita a los ciber-atacantes el explotar todo tipo de objetivos IT/OT y lo peor es que esta tendencia es imparable. Algunos entornos donde la emergencia crece son las aplicaciones Web, APPs/APIs-móviles, servicios en las nubes, biometría, entornos de IoT, bases de datos y centros de aplicaciones, infraestructuras blockchain, interfaces táctiles/amigables, APIs, CAD, CRM, ERP para RRHH, servidores de misión crítica como DNS y Web, aplicaciones críticas de IT/OT y ecosistemas de automatización industrial OT/ICS/SCADA/CPS. La ciberseguridad hace ya mucho tiempo que ha dejado de ser una opción para convertirse en una necesidad vital para minimizar/eliminar los ciber-ataques. El DAIM está capacitado para actuar protegiendo y defendiendo proactivamente con la máxima anticipación para cancelar, evitar, bloquear, contener, anular, interrumpir, derrotar, etc. todo tipo de operaciones, acciones, situaciones, comportamientos ofensivos de ciber-ataque (que tratan de trastornar, inhabilitar, destruir, manipular, dañar, extorsionar, espiar, atemorizar, desinformar, secuestrar, etc.). El DAIM se mimetiza con cada entorno para ocultar por completo su presencia y autoprotegerse; está preparado para realizar operaciones de desactivar/bloquear/cancelar todo tipo de modos ofensivos silenciosos, en incognito, stealth/sigilosos, cancela, bloquea intrusiones 0-day, rastreadores como medida antitrack, espionajes, exfiltraciones, DoS/DDoS, comportamientos maliciosos, descargas e instalaciones perversas, cifrados y borrados wiping insidiosos, etc.

PUNTOS, COMPORTAMIENTOS Y SINGULARIDADES DE DEBILIDAD QUE PROPICIAN CIBERATAQUES.

PUNTOS, COMPORTAMIENTOS Y SINGULARIDADES DE DEBILIDAD QUE PROPICIAN CIBERATAQUES.

Las vulnerabilidades son, de hecho, debilidades, defectos, flaws, fisuras, bugs, interferencias, anomalías, fallos, errores, fracturas de código, deficiencias, confianzas sin verificar, no actualizar de forma segura, equivocaciones, no realizar DevSecOps, problemas, despistes, filtraciones VM-VM, etc. en activos, hardware, firmware, software, personas, protocolos, planes, estrategias, leyes, enfoques, técnicas, etc. Las vulnerabilidades dinámicas son errores de configuración de red, tanto 0-day como conocidas. Las vulnerabilidades pueden aparecer e identificarse en todas partes (tierra, mar, aire, espacio y ciberespacio):

(1) A nivel del sistema de ficheros. Utilización de ficheros temporales no seguros, “buffer-overflow”, vulnerabilidades “TOCTOU” (“race condition”), manipulación del “path” vulnerable.

(2) A nivel de entrada de datos/metadatos. Utilizar datos contaminados, infectados, entradas maliciosas basados en documentos Office con macros perversas, uso del correo electrónico phishing, empleo de aplicaciones/APPs contaminadas, uso de “click jacking”, empleo del MITM, uso de “peticiones”, etc.

(3) A nivel de red. Incorrecto orden de operaciones de conexión de red. No emplear cifrado (con múltiples capas de cifrado), ni autenticado (con firma digital, funciones hash, PUF, etc.) de transmisiones de información y de almacenamiento de información. Utilizar datos/metadatos contaminados. Utilizar routers/gateways comprometidos.

(4) A nivel de HSM (Hardware Security Module). Utilizar PRNGs (Pseudo-Random Number Generators) vulnerables, por ejemplo, para la generación de números de secuencia, etc. Utilizar una salida aleatoria determinística a partir de una semilla constante. Emplear una “sensitive heap memory” no limpiada a fondo antes de liberarse dicha memoria.

(5) A nivel de software de terceras partes. Utilización de datos/metadatos/código/firmware contaminado. Ejecución de un “binary/load of library” desde un camino relativo que puede ser controlado por un ciber-atacante/malware. Uso de APPs y APIs con vulnerabilidades que permiten tomar el control del sistema donde se encuentre y APPs/APIs infectadas.

(6) A nivel de sensores. Empleo de datos/metadatos contaminados. Al contaminar los datos de los sensores en vehículos conectados/autónomos pueden aparecer “fantasmas” que consiste en “ver obstáculos” que no existen o bien “no ver obstáculos” que sí que existen y se produzcan tragedias/accidentes.

(7) A nivel de código software. Se trata de código con vulnerabilidades “buffer overflows”. Existen cuatro tipos de “buffer overflows”: “stack overflows”, “heap overflows”, “integer overflows”, “format string overflows” que crean desbordamientos a nivel de estructuras en memoria. Ejemplos: strcpy(dest_little_buffer, scr_big_input_buffer); otro ejemplo utilizado por el malware tipo “worm de Morris” es: gets(buffer);

(8) A nivel de sistemas basados en IA. Entrenar e inyectar información de aprendizaje con datos contaminados y desinformación para confundir.

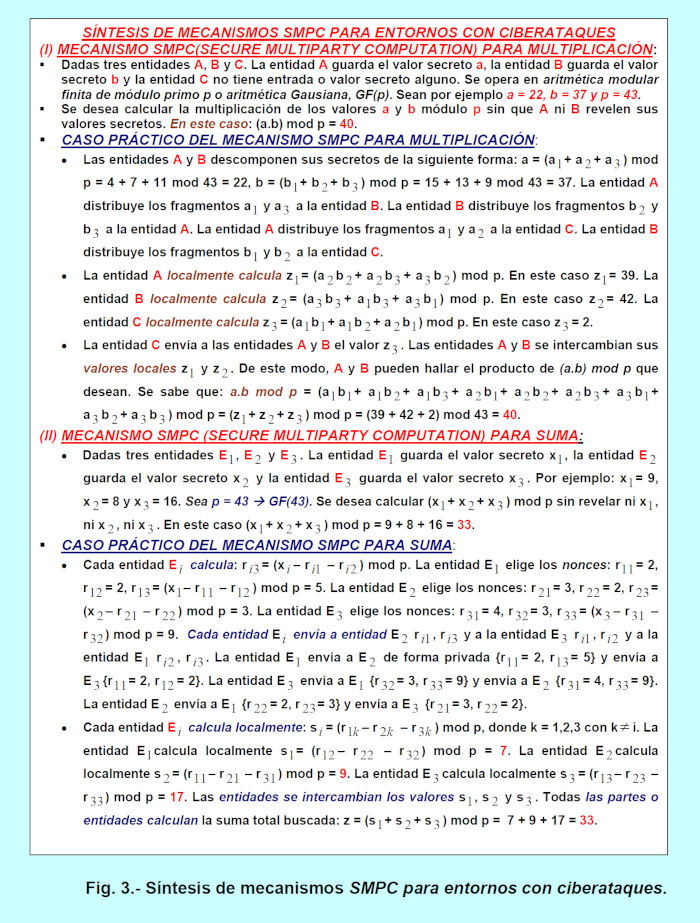

(9) A nivel de cuestiones de criptografía deficientes (mecanismos de cifrado simétrico/asimétrico, firma digital, hash, PRNG, ZK, OT, SPMC, reparto de secretos, etc.). Emplear transmisión en texto en claro de información sensible (no existencia de cifrado de datos sensibles o utilización de algoritmos de cifrado fácilmente rompibles), emplear HTTP en lugar de HTTPS, usar algoritmos criptográficos ya rotos o en riesgo como MD5. Utilizar algoritmos deficientes/hackeables, emplear claves criptográficas débiles y de pocos bits. Usar una gestión de claves criptográficas vulnerable, por ejemplo, trabajando en texto en claro y en lugares poco seguros, usando nubes poco seguras, etc. Se debe utilizar actualmente en época post-cuántica cifrado post-cuántico y/o de múltiples capas con algoritmos diferentes muy robustos y claves extra-grandes.

(10) A nivel de block-chain y todos sus derivados. La tecnología Blockchain presenta un elevadísimo número de vulnerabilidades y se utiliza cada vez más entre nosotros: se emplea en criptomonedas/criptodivisas: Bitcoin/BTC, Ethereum, Terra/Luna, etc., en contratos inteligentes, en la síntesis de NFTs (Non Fungible Tokens), en pagos en el metaverso y pasillos inmersivos, en contenidos digitales con “efecto wow” (consiste en generar sorpresas, fascinar, emocionar al cliente regalando criptomonedas y acciones para crear una experiencia especial e impactar al cliente), en gestión de identidades, etc.

(10) A nivel de block-chain y todos sus derivados. La tecnología Blockchain presenta un elevadísimo número de vulnerabilidades y se utiliza cada vez más entre nosotros: se emplea en criptomonedas/criptodivisas: Bitcoin/BTC, Ethereum, Terra/Luna, etc., en contratos inteligentes, en la síntesis de NFTs (Non Fungible Tokens), en pagos en el metaverso y pasillos inmersivos, en contenidos digitales con “efecto wow” (consiste en generar sorpresas, fascinar, emocionar al cliente regalando criptomonedas y acciones para crear una experiencia especial e impactar al cliente), en gestión de identidades, etc.

(11) A nivel de hardware. Cada vez más dependemos de otros países para obtener chips y que se pueden integrar en la cadena de suministro funcionalidades perversas, maliciosas, ocultas en vida latente y esperando a que sean activadas de forma remota. (12) A nivel de control de acceso. Y de todos sus componentes: identificación, autentificación, autorización, gestión de identidades y de cuentas, etc.

(13) A nivel de autenticación inadecuada. Por cuestiones de saltarse la autenticación, por no utilizar la autenticación mutua, por no emplear MFA en SSO, por pérdida de la autenticación para funciones críticas, por canal accesible por no “endpoint” (MITM), por uso peligroso de la biometría, etc.

(14) A nivel de validación de entrada inadecuada. Debido a buffer overflow, carencia de comprobación de límites, por CSS (Cross-Site-Scripting), por “path traversal”, por inyección de comandos (SQL-injection, inyección de comandos en bases de datos, etc.). (15) A nivel de gestión de credenciales deficiente. Debido al uso de credenciales “hard-coded”, debido a que las credenciales no se encuentran protegidas suficientemente (almacenamiento de contraseñas en texto en claro, transporte no protegido de credenciales interactuando con las nubes y gestores de contraseñas vulnerables).

(16) A nivel de indicadores de calidad de código deficiente. Como: utilizar “NULL pointer dereference”, emplear funciones potencialmente peligrosas, no aplicar DevSecOps, ni auditorias de código, etc.

(17) A nivel de verificación insuficiente de datos de autenticación. Es el caso de descargar código sin comprobación de integridad, de no existir soporte para comprobación de integridad, de CSRF (Cross-Site Request Forgery), etc. (18) A nivel de permisos, privilegios y controles de acceso deficientes. Es el caso de ejecución con privilegios muy altos no necesarios, de usar permisos por defecto incorrectos, de realizar control de acceso/autorización impropia, etc.

(19) A nivel de configuración y mantenimiento deficiente de seguridad software. Es el caso de usar configuraciones software deficientes/impropia, de emplear funciones/opciones de seguridad no utilizadas durante el desarrollo, de utilizar información expuesta a través de información de “debug”, de emplear gestión de parches deficiente, de usar aplicaciones de versiones antiguas de terceras partes sin parches incorporadas en el software IT/OT/CPS/ICS/IoT, de utilizar en la creación de aplicaciones, APPs, APIAS, rutinas compiladas procedentes de entidades de confianza contaminadas, etc.

(20) A nivel de vehículos conectados/autónomos (coches, furgonetas, camiones, autobuses, autocaravanas, cuadriciclos, flotas de vehículos, tanques, etc.). Vulnerabilidades en las actualizaciones de código, en el hardware/código, en los sistemas y permitiendo accesos remotos no autorizados al CAN (Controller Area Network) bus a las ECUs (Electronic Control Units; la ECU del airbag, del motor, de la dirección, de los frenos, de la transmisión, etc.), al sistema “e-call” para llamadas de emergencia (manipulando sus funciones). Posibilidad de acceso remoto no autorizado al sistema “keyless” que permite abrir, encender/apagar el motor. Deficiencias en ADAS (Automated Driver Assist Systems)/ADS (Autonomous Driving Systems) para aparcar/desaparcar de forma autónoma y conducir de forma no autorizada (permite crear ejércitos de vehículos zombis controlados de forma remota), permite de forma remota conducir, acelerar, aplicar auto-regulación de la velocidad, etc. al aparcar con ADAS cerca de un precipicio el ciberataque lanza el vehículo al precipicio. Fallos en el sistema de info-entretenimiento (AM, FM, DAB/radio digital, USB, DVD, SDR, etc.). Accesos no autorizados a puertos como USB, OBD-II (On-Board Diagnostics-II), manipulación del sistema TPMS (Tire Pressure Monitoring System) creando fallos, errores en “autopilot” posibilitando activar ilegalmente los faros, frenos, dirección, etc. Manipulación remota que permite desactivar el sistema “sentry mode” (modo centinela) que detecta posibles movimientos sospechosos alrededor del vehículo lo que facilita robos. Vulnerabilidades en comunicaciones Bluetooth, V2V, V2I, V2X, 4G, 5G, LoRaWan, Sigfox, ZigBee, Wi-Fi, GPS, telefonía satelital, etc. Fallos en los sistemas de sensores/cámaras/antenas (ultrasónicos, radar, sonar, LIDAR (Light Detection and Radar), visuales, por rayos X, infrarrojos, láser, etc.). Vulnerabilidades en la compatibilidad EM, el ciber-atacante puede manipular las interferencias. Las vulnerabilidades posibilitan un control remoto de todas las funciones de un vehículo como arrancar, conducir, acelerar, bloquear la dirección, disparar los airbags, cerrar-abrir ventanillas/puertas y poner a tope la calefacción, engañar con el nivel de combustible o carga eléctrica del vehículo para que se quede tirado, vigilar y manipular la geolocalización y espionaje visual y acústico de todos los ocupantes del vehículo, etc.

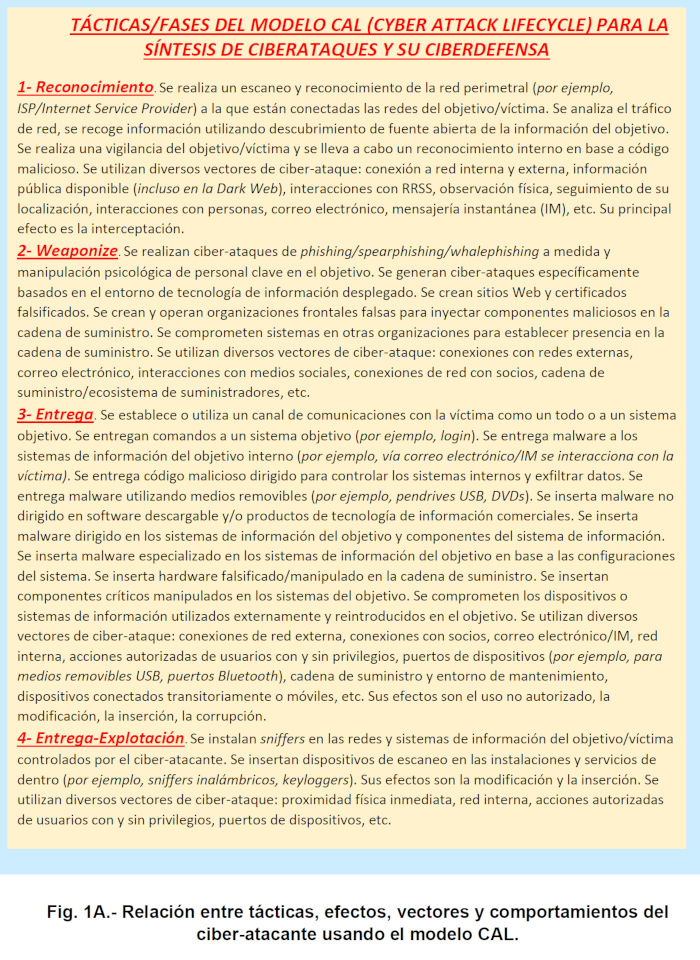

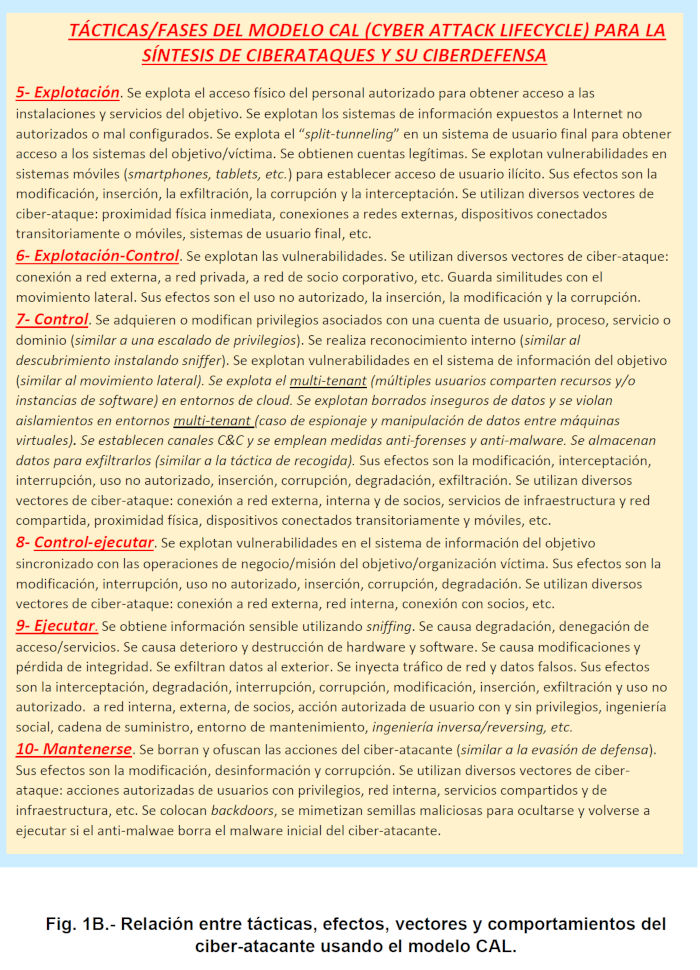

ESTRATEGIAS, COMPORTAMIENTOS, TÉCNICAS Y MECANISMOS UTILIZADOS EN LOS CIBERATAQUES.

ESTRATEGIAS, COMPORTAMIENTOS, TÉCNICAS Y MECANISMOS UTILIZADOS EN LOS CIBERATAQUES.

Existe una vinculación profunda entre las “vulnerabilidades/vectores de ciber-ataque” (que son deficiencias, bugs, flaws, fisuras, fallos, errores, debilidades, etc.) y los “exploits” que las utilizan para ciber-atacar, infectar y comprometer. Por ejemplo, el malware con funcionalidad de “gusano” denominado “Win32/Nimda.A@mm” utiliza el “exploit” “Web Server Folder Traversal” para infectar servidores Web IIS (Internet Information Server) de Microsoft y el “exploit” “MIME Header” le permite ejecutarse al leer o “previewing” la víctima un correo electrónico infectado. Las “superficies de ciber-ataques” son áreas para ciber-atacar, están formadas por conjuntos de vectores de ciber-ataque/vulnerabilidades. El “hardening” es el conjunto de técnicas y métodos que permiten reducir o en algunos casos eliminar las superficies de ciber-ataque.

Algunos mecanismos y técnicas que se utilizan en los ciber-ataques de forma local y remota son:

(1) Abuso de funcionalidades. Por ejemplo, “syscall”.

(2) Falsificación/suplantación/spoofing. Existen diversos tipos: (i) “Falsificación/spoofing de contenido” (hacer uso de “configuration file search paths”; falsificar la fuente de los datos; falsificar el checksum/CRC; falsificar “UDDI/ebXML Messages”). (ii) Suplantación/falsificación de identidad (MITM (Man In The Middle), “principal spoofing”); crear clientes maliciosos; sintetizar “entidades peer” para P2P maliciosas; manipular los protocolos cliente-servidor (por ejemplo, realizando ciber-ataques de reflexión en un protocolo de autenticación); ciber-ataques “XML Routing Detour”; ciber-ataques de “entidad externa”; phishing (basados en ingeniería social como spear-phishing, SMSishing, whale-phishing, mobile-phishing o mob-phishing, etc.); envenenamiento ARP (falsifican la relación entre direcciones MAC/L2 e IP/L3); envenenamiento DNS o “pharming” (falsifican la relación entre direcciones IP/L3 y URL/L5); robo de cookies de sesión Web; uso de rastreadores para el tracking.

(3) Explotación de la autenticación. Por ejemplo, no utilizar la autenticación mutua ni multifactor (MFA), por ser deficiente el mecanismo de autenticación (por ejemplo, uso de contraseñas de baja entropía, no incluir un mecanismo de limitación del número de reintentos, biometría fácilmente falsificable vía vulnerabilidades en APPs y APIs), etc.

(4) Explotación de la autorización. Mapear un “path” y acceder a funcionalidades no adecuadamente restringida por marcos de autorización/ACLs/listas de capacidades/matrices de control de acceso. Por ejemplo, se puede explotar la autorización debido a la existencia de vulnerabilidades.

(5) Tratar de agotar/reducir recursos. Por ejemplo, uso de la “agotamiento de recursos” para conseguir la denegación de servicios. Utilizar el agotamiento de recursos empleando la inundación/flood y la asignación descontrolada. Agotamiento de recursos utilizando fuga de información y/o ciber-ataque “XML Parser”.

(6) Explotar privilegios y confianza. Por ejemplo, a través del (i) Escalado de privilegios. Se utiliza el acceso directo a ficheros ejecutables o bien, se emplea un fichero de configuración suministrado por el usuario para ejecutar comandos que elevan los privilegios. Para la táctica “persistencia” se utiliza la técnica “nuevo servicio”, etc. (ii) Secuestro de un “thread”/”hilo” de ejecución (implementando un “callback” a una rutina del sistema (por ejemplo, AWT Queue), o bien coger una “exception throw/signal” de un bloque privilegiado). (iii) Subvertir las facilidades “code-signing/identity” para obtener sus privilegios (llamando a código firmado desde otro lenguaje dentro de un entorno sandbox que permite esto. O bien, usando “URL/codebase/G.A.C. (código fuente)” para convencer al sandbox del privilegio. O bien, coger la “signing key” y el “signing malicious code” de un entorno de producción). (iv) Programas destino que escriben recursos de sistema operativo privilegiados. En la “explotación de la confianza del cliente” podemos identificar: (i) MITM (Man In The Middle). La entidad de ciber-ataque se coloca entre el emisor y el receptor, suplantando a ambos. (ii) Crear cliente malicioso/perverso. (iii) Manipular los protocolos cliente-servidor (por ejemplo, utilizando un ciber-ataque de reflexión en un protocolo de autenticación). (iv) Capturar datos sensibles del cliente (cogiendo datos embebidos en distribuciones del cliente (thick o thin)); o bien cogiendo datos de cachés sensibles embebidos en distribuciones del cliente (thick o thin)); (v) Eliminando funcionalidad importante del cliente (subversión de comprobaciones de autorización (seguridad de programación, “cache filtering”), o bien eliminando filtros (filtros de entrada y salida, “data masking”), o bien “removing/short-circuiting logica “purse” eliminando/mutando “cash” “decrements”).

(7) Ciber-ataques de inyección. Por ejemplo, inyectar contenido en el plano de control utilizando el plano de datos (o inyección). Existen diversos métodos: “Blue Boxing” (analog in-band switching signals”); “inyección de parámetros” (inyección de argumentos, variable suministrada por el usuario pasada a “file system calls”); inyección de recursos. Existen diversos tipos de inyección: inyección local/remota de código, inyección de comandos, inyección de HTML, inyección de código PHP, inyección de objeto PHP, inyección local/remota de comandos Shell, inyección SQL en BDs, inyección XML, inyección de comandos del sistema operativo, inyección de Script, inyección de entidad externa, etc.

(7) Ciber-ataques de inyección. Por ejemplo, inyectar contenido en el plano de control utilizando el plano de datos (o inyección). Existen diversos métodos: “Blue Boxing” (analog in-band switching signals”); “inyección de parámetros” (inyección de argumentos, variable suministrada por el usuario pasada a “file system calls”); inyección de recursos. Existen diversos tipos de inyección: inyección local/remota de código, inyección de comandos, inyección de HTML, inyección de código PHP, inyección de objeto PHP, inyección local/remota de comandos Shell, inyección SQL en BDs, inyección XML, inyección de comandos del sistema operativo, inyección de Script, inyección de entidad externa, etc.

(8) Ciber-ataques a las estructuras de datos. Se actúa maliciosamente a nivel de estructuras de información.

(9) Ciber-ataques de exfiltración/fuga de datos. Permite espiar, robar información, chantajear, etc. El DAIM integra tecnología DLP (Data Leak Prevention) para bloquear estas acciones perversas.

(10) Ciber-ataques de manipulación de recursos. Se trata de modificar componentes.

(11) Ciber-ataques basados en la manipulación de protocolos. Se trata de actual perversamente contra todo tipo de protocolos cliente/servidor, P2P, etc.

(12) Ciber-ataques de “time & state”. Se trata de cambiar valores time/state de forma ilegal.

(13) Ciber-ataques de manipulación de la información/datos/metadatos. Se trata de modificar información/código de forma no autorizada.

(14) Ciber-ataques de manipulación de la verdad/información (o desinformación). Se trata de confundir, cambiar la realidad, distraer, distorsionar la verdad, dividir, consternar, cambiar votos, etc.

(15) Ciber-ataques de flujo de información. Por ejemplo, enviar mensajes falsos, repetir ilegalmente mensajes, modificar mensajes en tránsito estilo MITM.

(16) Ciber-ataques de abuso de sistemas. Se trata de infiltrar en el sistema código malicioso para el ciber-ataque.

(17) Ciber-ataques de modificar páginas/sitios Web. Se trata de cambiar contenidos (texto/metadatos, imágenes, audio, video, podcast, etc. para dañar reputación, bulling, perjudicar negocios, generar desinformación, etc.) utilizando synthetic-media y deep-fake. Así mismo, de colocar código de ciber-ataque/malware para distribuir infecciones de forma masiva.

(18) Ciber-ataques de secuestro de sesiones. Utilizando “robo de cookies”, engañar a la víctima para que deje las sesiones abiertas por defecto en correos electrónicos, “e-banking”, etc.

(19) Ciber-ataques de denegación de servicios (DoS) y DDoS (Distributed Denial of Service). Se trata de ralentizar o impedir completamente que un usuario/entidad autorizada tenga acceso a sus recursos con la velocidad establecida. Esto se crea sobrecargando los recursos del sistema, inundando el canal de comunicaciones con datos basura, etc.

(20) Ciber-ataques de acceso no autorizado a servicios, aplicaciones, sitios Web, nubes, etc.

(21) Ciber-ataques contra la infraestructura de Internet. Se trata de ciber-atacar DNS, ARP, protocolos de encaminamiento dinámico de la información en routers como BGP, etc.

(22) Infiltrar procesos y protocolos de seguridad. Por ejemplo, utilizando MITM. (23) Ruptura de la criptografía. Se trata de ciber-atacar algoritmos criptográficos débiles (para cifrado, firma digital, hash como MD5, etc. ciber-atacar claves de cifrado cortas, etc.), así mismo ciber-atacar a la gestión deficiente de claves criptográficas, etc. Ciber-atacar utilizando computación cuántica, etc.

(24) Ciber-atacar utilizando ingeniería inversa/reversing (descompilar y obtener el programa fuente a partir de decodificar el ejecutable), ingeniería social (engañar al usuario para que realice acciones peligrosas, por ejemplo, ejecutar un adjunto, utilizando “spearphishing link/attachment/botón/icono”, escanear un código QR infectado, visitar un sitio Web perverso, cargar la batería del móvil/PC/vehículo en un cargador público contaminado, etc.), robando identidades (no cifrando y firmando digitalmente, no usando IAM, etc.).

(25) Ciber-ataques utilizando la táctica “acceso inicial”. Se emplea la técnica “spearphishing-link” o bien la técnica “replicación utilizando medios removibles” (por ejemplo, pendrives USB). (26) Ciber-ataques utilizando la táctica de escalado de privilegios. Se emplea la técnica “nuevo servicio”.

(27) Ciber-ataques utilizando la táctica “C&C/Command and Control”. Se emplea la técnica “puerto utilizado comúnmente”.

(28) Ciber-ataques utilizando la táctica “movimiento lateral”. Se emplea la técnica “replicación utilizando medios removibles”.

(29) Ciber-ataques utilizando la táctica “persistencia”. Se emplean las técnicas “escalado por NULL”, “nuevo servicio”, por corrupción de memoria”, por “integer overflow”, por “stack based buffer overflow”, por “head based buffer overflow”, por “ejecución local/remota de código/comando”, etc.

CONSIDERACIONES FINALES.

CONSIDERACIONES FINALES.

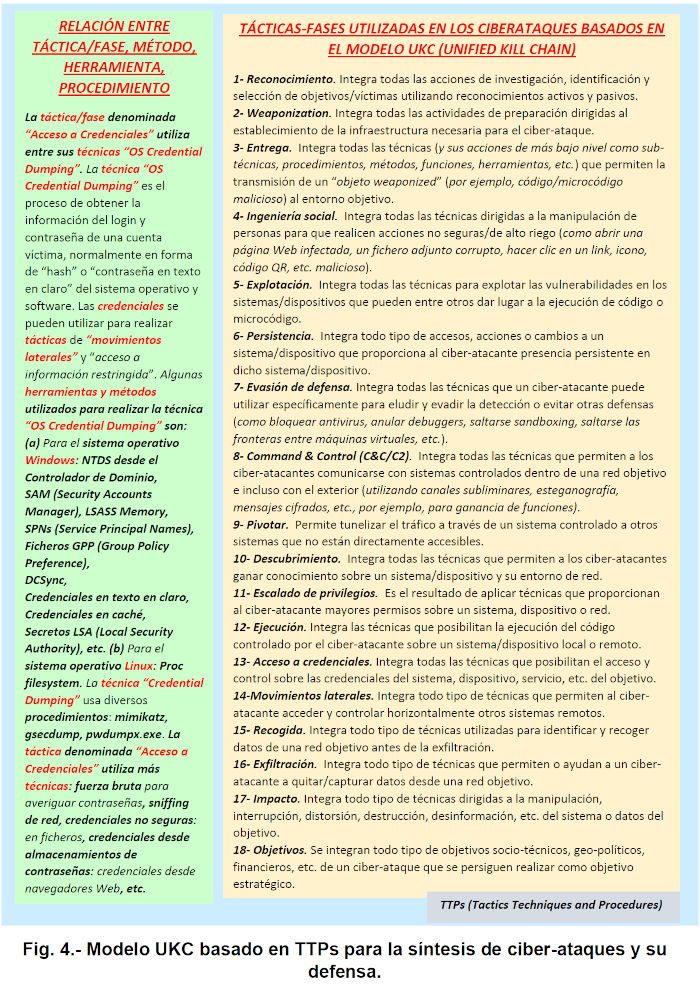

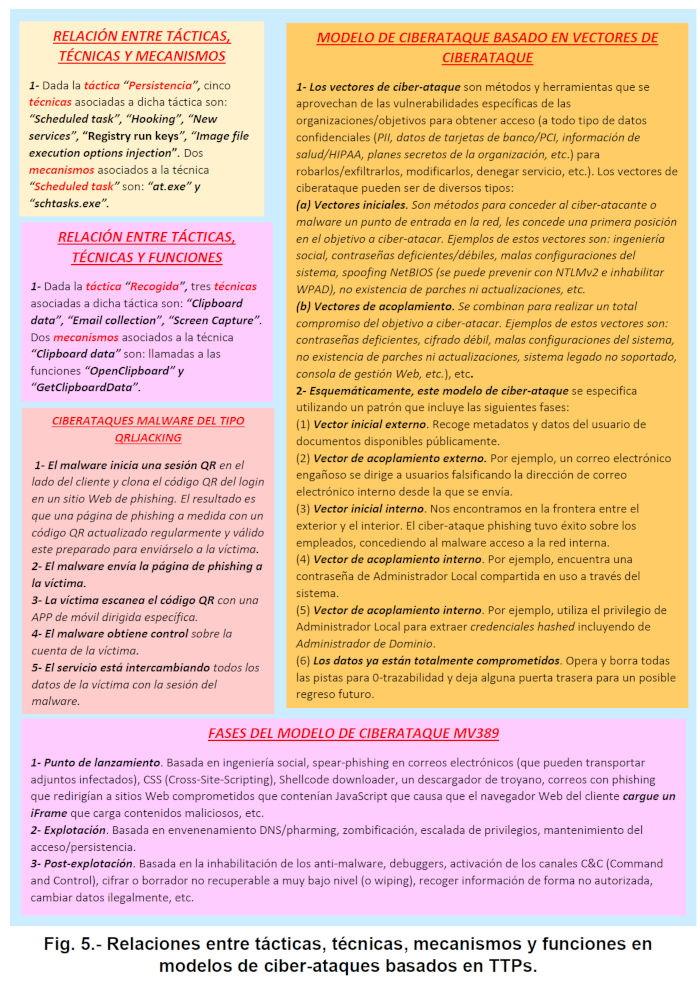

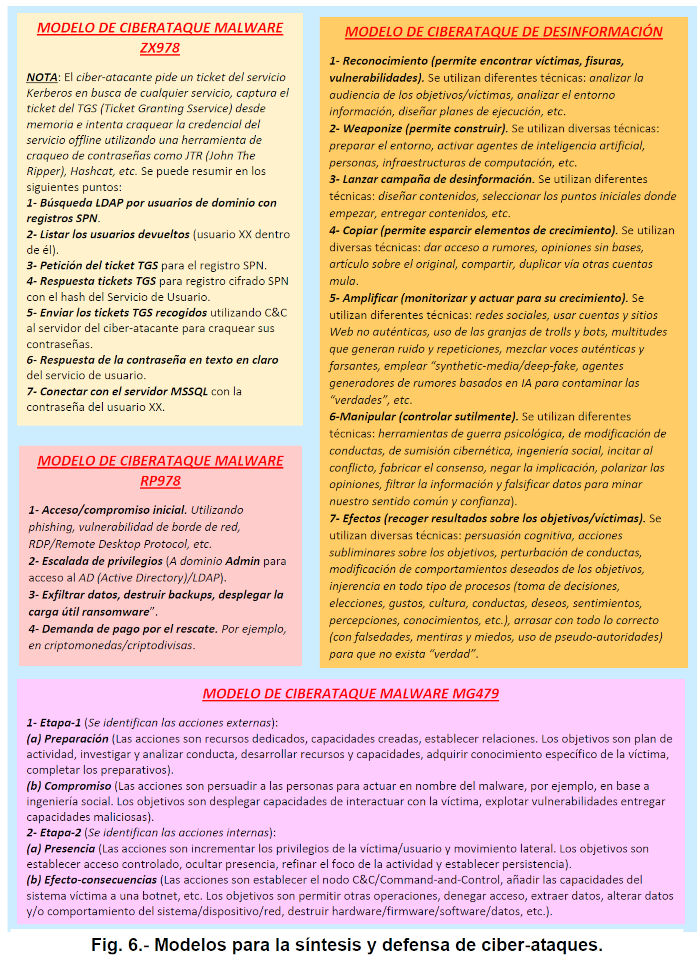

El DAIM aplica proactivamente la IA redundante distribuida, estrategias, comportamientos, mecanismos, operaciones, TTPs (Tactics Techiques and Procedures), etc. de defensa y protección a todos los niveles sobre los activos existentes contra todo tipo de operaciones, acciones, comportamientos, actuaciones, etc. perversas/maliciosas de ciberataque de todo tipo (conocidas y desconocidas o 0-day, de tipo sigiloso subliminar oculto mimetizados anonimizados, etc. procedentes de cualquier lugar (nubes cloud-fog-edge-computing, entornos y sistemas IoT, entornos OT (SCADA, CPS, ICS, PLCs, etc.), entornos IT (BDs, ERP, CRM, etc.), entornos maliciosos de IA, botnets, deep-dark-net, metaversos inmersivos ocultos, P2P, C/S, entornos con tecnología con vulnerabilidades y ciberataques 0-day entornos de móviles y vía satelital (2G, 3G, 4G, 5G, 6G, LoRAWAN, WiFi hasta versión 7/IEEE7802.11be, Sigfox, GPS, GLONASS, Galileo, BeiDou, etc.), asistentes personales y de IA, etc. y generadas desde cualquier sistema temporal (pasado, presente, futuro) y desde cualquier localización física (local, remota como cadenas de suministro, ISPs, exteriores, interiores, satélites, submarinos, aviones, drones, etc. incluso tras una intrincada red de proxies de anonimización como Tor). El DAIM utiliza mecanismos multidimensionales de playbooks contra modelos de ciberataques 0-day y conocidos, monitoriza de forma permanente desde todos los puntos de vista, responde proactivamente de forma muy anticipada bloqueando, etc. gestiona la autenticación/autorización de forma anidada, aplica accesos remotos ciberseguros con ZT, DMZ, VPN, sandboxing, elimina/bloquea las áreas de superficies de ciberataques, aplica una gestión cibersegura de configuración y parches, aplica de forma cibersegura NGFW, DevSecOps, DLP, whitelisting de aplicaciones/APPs/APIs, construye y genera entornos defendibles con tecnología ZT, ZK, auditorías estáticas y dinámicas, anonimizacion/mimetización, etc. La compañía Hornetsecutity señala en su informe sobre amenazas cibernéticas 2021/2022 que el 40% de todos los correos electrónicos entrantes representa un importante vector de ciber-ataque; se utilizan ficheros adjuntos, códigos QR, links, botones, iconos contaminados/perversos, se emplea phishing/ingeniería social, etc.

REFERENCIAS.

- Areitio, J. “Seguridad de la Información: Redes, Informática y Sistemas de Información”. Cengage Learning-Paraninfo. 2022.

- Areitio, J. “Identificación invisible de las acciones-comportamientos perversos que se integran en los ciberataques”. Revista Conectrónica. Nº 255. Marzo-Abril 2023.

- Areitio, J. “Reprogramación de ciberataques ofensivos por parte del DAIM/MIAD para su neutralización”. Revista Conectrónica. Nº 254. Febrero 2023.

- Wittkop, J. “The Cybersecurity Playbook for Modern Enterprises: An End-to-End Guide to Preventing Data Breaches and Cyber Attacks”. Packt Publishing. 2022.

- Stanford, E. “Crypto Wars: Faked Deaths, Missing Billions and Industry Disruption”. Kogan Page. 2021.

- Batina, L., Bäck, T., Buhan, I. and Picek, S. “Security and Artificial Intellige

Autor: Prof. Dr. Javier Areitio Bertolín - Director del Grupo de Investigación Redes y Sistemas

Cursos Técnicos y Seminarios

Centro de recursos técnicos sobre retos de la ciberseguridad

En el mundo interconectado de hoy en día, la necesidad de integrar la seguridad en el nivel ...

Webinars D-Link sobre formación TIC

D-Link ha anunciado su nueva temporada de sus D-Link Academy Webinars. Los temas de esta nueva ...

Curso básico de Fibra Óptica Gratuito

Aquí tienes todas las fichas del Curso básico de fibra óptica publicado en los primeros número de ...

Plataforma Inmersiva de e-Learning Keysight University

Keysight Technologies, Inc ha anunciado Keysight University, una ...

Nokia aborda la seguridad de las redes como parte de su programa de certificación 5G

Nokia ha anunciado hoy un nuevo curso y certificación 5G de nivel profesional dirigido a la ...

Suscríbase a la revista CONECtrónica

Precio suscripción anual:

PDF: 60,00.- € (IVA incluido.)

PAPEL: 180,00.- € (IVA incluido.)

Recibirá las 7 ediciones que se publican al año.