- Viernes, 23 Julio 2021

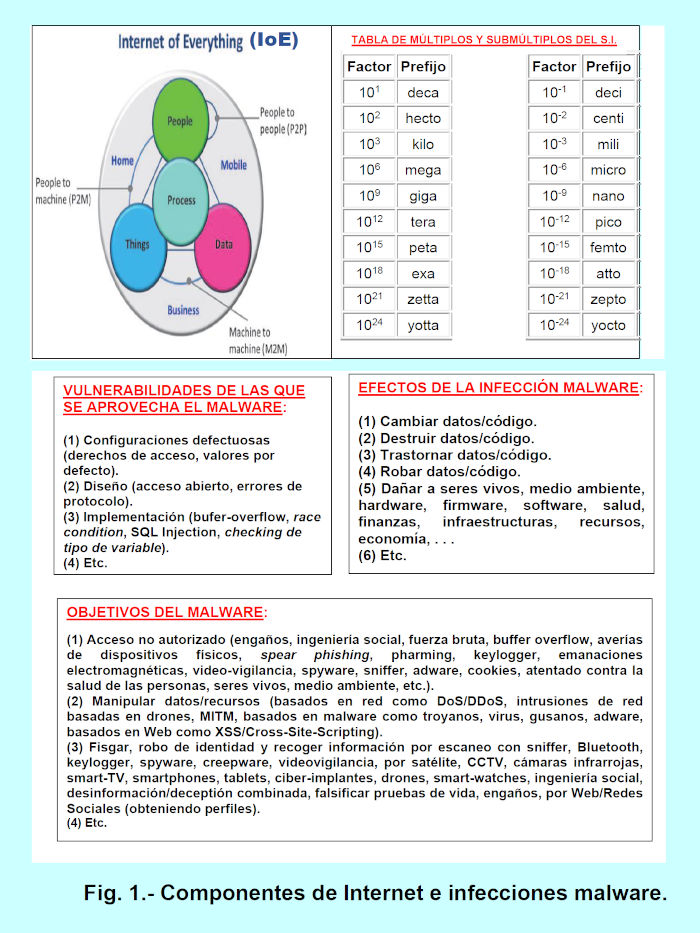

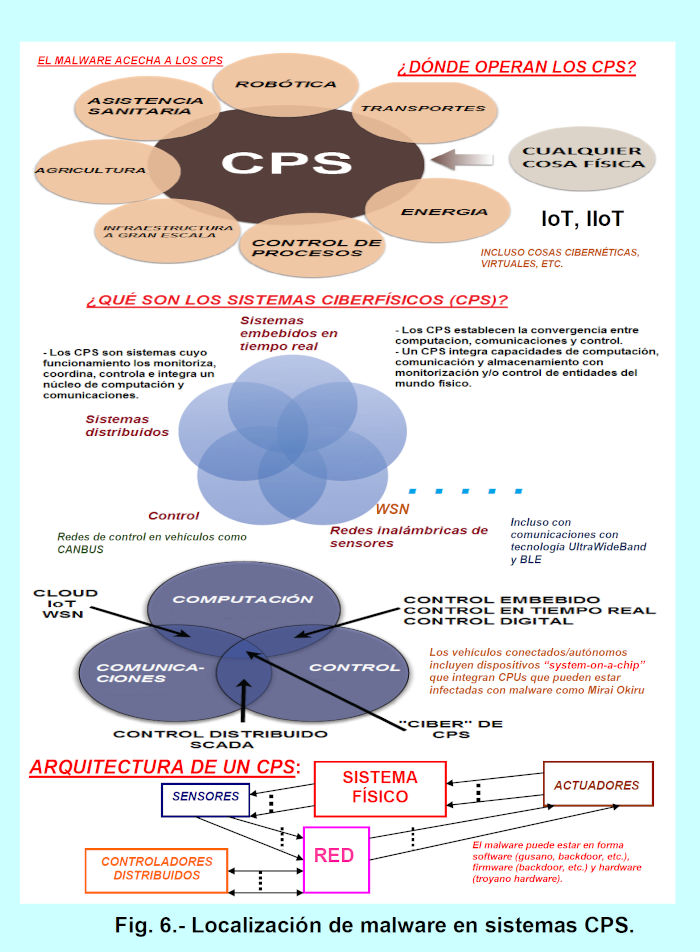

Es un hecho, actualmente el malware continúa infectando a tasas cada vez más elevadas y esto se prolongará durante los próximos años y lo que es peor sin ser detectado es decir con comportamiento asintomático y vida latente, en lugares cada vez más críticos incluso en satélites, sistemas financieros, sanidad, transportes, infraestructuras críticas, etc. además de smartphones, tablets, PCs, PLCs, APPs, servidores SCADA, IoT, IIoT, IoMT, etc. Esto es muy preocupante ya que podría contribuir al inicio de escaladas ciber-epidemiológicas muy graves y escenarios y situaciones críticas de ciber-pandemias mundiales.

Es un hecho, actualmente el malware continúa infectando a tasas cada vez más elevadas y esto se prolongará durante los próximos años y lo que es peor sin ser detectado es decir con comportamiento asintomático y vida latente, en lugares cada vez más críticos incluso en satélites, sistemas financieros, sanidad, transportes, infraestructuras críticas, etc. además de smartphones, tablets, PCs, PLCs, APPs, servidores SCADA, IoT, IIoT, IoMT, etc. Esto es muy preocupante ya que podría contribuir al inicio de escaladas ciber-epidemiológicas muy graves y escenarios y situaciones críticas de ciber-pandemias mundiales.

No debemos ser espectadores inactivos ya que con un esfuerzo global concertado desde ahora para combatir dicha ciber-amenaza/ciber-arma (el malware) debería ser posible frenar y revertir esta tendencia. No hay que bajar la guardia respecto a todas las medidas que se deben desplegar (contramedidas proactivas/reactivas como la prevención, predicción, detección anticipada, monitorización-logging, SIEM, reacción, exploración de vulnerabilidades, recuperación-restauración, erradicación-curación, métodos de confinamiento-cuarentena, análisis en sandboxing, test de penetración, disuasión, deception/engaño, evitación, etc.) frente al malware. Alguien dijo una vez “una palabra no dice nada, pero al mismo tiempo lo esconde todo”. En el contexto del malware esa palabra es infección malware por lo tanto no queda otra cosa que preparase profesionalmente en serio. Es clave interrumpir la cadena de contagios malware (cada vez más sigilosas, asintomáticas, sin detección, etc.) implantando todo tipo de medidas ciber-profilácticas avanzadas y adecuadas (ciber-vigilancia continua a todos los niveles, ciber-vacunas, bots contra malware, contramedidas ciber-inmunológicas, ciber-rastreadores en todas las redes y puntos finales, malware bueno contra malware malo, etc.)

CORRELACIÓN ENTRE MALWARE, VULNERABILIDADES Y EXPLOITS. UBICACIÓN DEL MALWARE.

CORRELACIÓN ENTRE MALWARE, VULNERABILIDADES Y EXPLOITS. UBICACIÓN DEL MALWARE.

El malware (concatenación de las palabras malicious software firmware hardware) se aprovecha de las infinitas vulnerabilidades (tanto desconocidas o 0-day como conocidas N-day y especificadas en bases de datos como CVE, CWE, NVD, OSVDB, etc.). Una vulnerabilidad es una debilidad, confianza, deficiencia o fallo de una entidad/sistema que expone a ser infectada por malware. Algunos ejemplos de vulnerabilidades son: las configuraciones deficientes, incorrectas, mal calibradas, los diseños e implementaciones deficientes, los bugs y flaws, los fallos de programación, la depuración deficiente de programas, la no auditoría (estática y dinámica) de código, el uso de políticas por defecto nefastas como “permitir todo salvo lo especificado”, las asociadas al ser humano como la confianza (me fío), las vulnerabilidades físicas, hardware, software, firmware, de organización, etc. Un exploit es un método para sacar partido de una vulnerabilidad. Un ejemplo de exploit es EternalBlue (descrito en el Microsoft Security Bulletin MS17-010 que afecta entre otros a versiones sin parches de Windows XP, Windows 8, etc.) utilizado en el malware WannaCry (con funcionalidades de ransomware y gusano). Una superficie ciber-ataque malware se define como la suma total de todas las vulnerabilidades de una entidad o dispositivo. Un vector de ciber-ataque o de infección malware es el camino (conjunto de nodos) que el malware utiliza para descubrir y explotar los dispositivos vulnerables de una red (vectores de ciber-ataque comunes son un link en un correo electrónico, descargar un software de Internet, por ejemplo, con el Flash Player desactualizado). Los malware pueden estar situados en discos y ficheros (en un ejecutable .exe, .zip, .doc, .pdf, etc., en un fichero adjunto de un correo electrónico, ser un script malicioso en .pdf/.docx, en un documento que contiene macros, por ejemplo, Office de Excel, Word, etc.), en un sector de arranque de una partición de disco, en un pen-drive, en un router, en un objeto IoT, etc. La operativa de un malwarees esperar un evento de disparo (o trigger), replicarse en ficheros y disco (caso de la funcionalidad virus) o a través de la red (caso de la funcionalidad gusano) y cuando llega el evento de disparo se ejecuta la(s) carga(s) útil(es) (que es la carga maliciosa, por ejemplo, descargar un keylogger, spyware, backdoor, formatear el disco duro, cifrar carpetas, etc.).  Los malware con funcionalidad de gusano: escanéan seleccionando direcciones IPv4/IPv6 de forma aleatoria; envían pequeños paquetes para reducir sospechas; se conectan a servicios de red vulnerables; explotan vulnerabilidades; abren “Shell”; no necesitan adjuntarse a otro fichero (son malware autónomos); envían copias de dicho malware sobre la red; saltan de dispositivo/nodo/máquina a dispositivo/nodo/máquina en una red utilizando comandos remotos como rsh; craquean contraseñas; utilizan sockets, etc. Un malware con funcionalidad de virus infecta un dispositivo/máquina mientras un malware con funcionalidad de gusano infecta una red (por ejemplo, consumiendo su ancho de banda y degradando su QoS).

Los malware con funcionalidad de gusano: escanéan seleccionando direcciones IPv4/IPv6 de forma aleatoria; envían pequeños paquetes para reducir sospechas; se conectan a servicios de red vulnerables; explotan vulnerabilidades; abren “Shell”; no necesitan adjuntarse a otro fichero (son malware autónomos); envían copias de dicho malware sobre la red; saltan de dispositivo/nodo/máquina a dispositivo/nodo/máquina en una red utilizando comandos remotos como rsh; craquean contraseñas; utilizan sockets, etc. Un malware con funcionalidad de virus infecta un dispositivo/máquina mientras un malware con funcionalidad de gusano infecta una red (por ejemplo, consumiendo su ancho de banda y degradando su QoS).

INDICIOS DE INFILTRACIÓN MALWARE. COMPORTAMIENTOS DEL MALWARE.

INDICIOS DE INFILTRACIÓN MALWARE. COMPORTAMIENTOS DEL MALWARE.

Algunos indicadores e indicios de infiltración sospechosos y efectos relacionados con el malware son entre otros: corrupción de ficheros e información destruida o modificada, compromiso (espiar, vigilar, monitorizar, extraer patrones de conducta y gustos, etc.) y pérdida de información, violar el acceso y sabotear todo tipo de sistemas IT/OT/IoT/IIoT, etc., paralizar sistemas IT/OT/IoT, secuestrar discos duros, carpetas, ficheros, etc., asintomatología absoluta muy sospechosa, etc. El ciber-atacante puede dejar medios removibles contaminados como pendrives USB, thumb drives, DVDs, CDROMs, etc. en lugares al alcance del personal de la organización para que los pueda coger y se infecten sus dispositivos; envía medios removibles contaminados al personal de la organización bajo la excusa de producto gratuito de prueba, etc. Algunos comportamientos que señalan un daño potencial son: instalar rootkits, realizar cualquier tipo de acción que sea muy anormal, añadir o modificar cuentas de usuario, cifrar ficheros que no estén relacionados con el programa, conectarse con sitios Web maliciosos conocidos, con servidores C&C controlados por bot-masters, modificar otros programas ejecutables, borrar, alterar o añadir ficheros del sistema, descargar e instalar software desconocido, modificar el registro de arranque u otros ficheros de inicialización para alterar el arranque, inhabilitar todo el antimalware o algunas de sus funcionalidades y otros controles de ciberseguridad, cualquier intento de descubrir un entorno sandbox, registrarse para autoarranque, apagar o inhabilitar servicios del sistema, ejecutar un fichero dropp, construir código dinámico para mejorar las capacidades de evasión (frente a antimalware), producir PowerShells falsos, etc.

MODOS DE DISTRIBUCIÓN DEL MALWARE. HERRAMIENTAS DE DEFENSA Y CONTRAMEDIDAS.

El malware puede ser distribuido (o vías de contagio) utilizando: sólo la red (caso de la funcionalidad gusano), ficheros adjuntos en correos electrónicos, descargando de Internet ficheros vía ftp, http(s), etc., visitando sitios Web infectados sin saberlo (“drive-by”) o escaneando códigos QR, haciendo clic en un link (incluido en cualquier sitio, por ejemplo, un correo electrónico, mensajería instantánea, un poster, un pop-up, etc.) que puede estar en forma de URL, palabra en negrilla o coloreada, pantalla emergente que nos pregunta cerrar, seguir aquí (conforme) o un aspa (X) para cerrar la pantalla, cualquiera de las opciones dispara un link (que nos lleva a un sitio Web infectado), utilizando phishing con ingeniería social, en un medio removible como pendrive USB, DVD, CD, disquete, pen-drives/flash-drives, etc. Algunas defensas antimalware son: comprobar el checksum/hash/firma digital de todas las descargas software. Escanear el sistema en busca de puertos TCP/UDP abiertos sospechosos y malware. Utilización de White-listing y bloqueo de comportamiento. Detectar cambios en programas, por ejemplo, utilizando herramientas de detección de fallos de integridad en los ficheros como tripwire y bit9. Parchear el sistema operativo y aplicaciones. Detectar y prevenir intrusiones con IDS/IPS. Utilizar firewalls, honeypots, zonas de confinamiento VLAN, DMZs, sandboxing, etc. Limpiar de forma segura el sistema de forma continuada. Establecer múltiples conexiones VPN independientes. Vigilar que no se haya alterado el software DNS (envenenamiento DNS o pharming que modifica maliciosamente la correspondencia entre una dirección URL/L5 y su dirección IP/L3). Así mismo vigilar que no se produzca envenenamiento ARP que estable la correspondencia entre direcciones MAC/L2 e IP/L3. Utilizar herramientas de “caza de ciber-amenazas”. No dejar las sesiones abiertas. Algunos problemas que pueden surgir al utilizar herramientas antimalware son: proporcionan un sentido falso de la ciber-seguridad (no pueden detectar ciertos malware), los anti-malware basados en escanear firmas o patrones de virus no detectan virus 0-day, los anti-malware son reactivos sólo identifican lo conocido, actualmente los malware son polimórficos, oligomórficos, metamórficos, sigilosos, asintomáticos, cifrados (y el descifrado y la clave no se sabe dónde está), etc. El crear contramedidas técnicas efectivas contra el malware es tarea difícil(por varias razones): (1) El incremento de la complejidad de los sistemas de red y software hace muy difícil conseguir que se encuentren libres de vulnerabilidades (pensemos en proteger de malware vehículos conectados y autónomos con sólo una revisión anual, evidentemente no sería suficiente). (2) Actualmente la ciberseguridad de las redes y dispositivos finales (o end-points) se realiza utilizando parches de complementos software lo cual deja abiertas oportunidades para que actúe el malware más avanzado. (3) Los diseñadores de malware algunos basados en inteligencia artificial conocen los detalles de los mecanismos de ciberseguridad antimalware utilizados en las redes y dispositivos finales y crean métodos para saltárselos). Algunas contramedidas contra el malware son: aplicar políticas ZT (Zero-Trust), autenticación multi-factor, cifrado con algoritmos post-cuánticos, etc., ver los mensajes de correo electrónico en texto plano; no ver los mensajes de correo electrónico utilizando “preview pane”; utilizar mucha precaución cuando abra un correo electrónico; escanear todos los ficheros adjuntos; borrar los correos electrónicos procedentes de remitentes desconocidos (cuidado con los remitentes conocidos ya que pueden haber sido falsificados); desactivar las descargas automáticas; escanear todos los medios y unidades removibles (como pendrives USB, DVDs, flash drives, CDs, thumb drives, pen-drives, discos duros externos, etc.); bloquear todos los enlaces y direcciones IP maliciosos; bloquear todos los puertos UDP/TCP no necesarios en firewall y dispositivo de computación; inhabilitar protocolos y servicios no utilizados (como protocolos telnet, ftp, snmpv1, Server Message Block-SMB1.0/Samba (que utiliza los puertos 139 y 445), etc.); tener actualizados todos los “service pack” y “parches software” del sistema operativo y herramienta antivirus (las actualizaciones antivirus tienen tres fases: buscar actualizaciones, descargar actualizaciones y procesar-instalar las actualizaciones-parches); prohibir el uso de medios removibles (sin antes no se constata de forma fiable que no tienen infección); cifrar todos los datos dentro de medios removibles por si alguien los roba; no abrir códigos QR que nos pueden llevar a un sitio Web infectado (by-drive download); tener cuidado con Bluetooth/WiFi ya que nos lo pueden activar (y revisar nuestra agenda, acceder a nuestras conversaciones, clonarle, etc.); obligatorio utilizar copias de respaldo o backups por si un malware nos cifra, borra o modifica, etc.

PARÁMETROS PARA CARACTERIZAR MALWARE.

PARÁMETROS PARA CARACTERIZAR MALWARE.

Para caracterizar un malware existe un conjunto de parámetros: nombre del malware (por ejemplo, Petya), fecha de su descubrimiento (por ejemplo, el malware oligomórfico Whale data de 1990), tamaño del malware (en bytes), tipo de malware (virus, gusano, multifuncional, etc.), qué función realiza (secuestro de datos, vigilancia, esperar a activarse en una situación grave, etc.), funcionalidades (gado de supervivencia, modular, dinámicos, distribuido, autónomo, conectable a puntos de actualización vía C&C, canales subliminares, canales esteganográficos, etc.), grado de persistencia, nivel de peligrosidad de su(s) carga(s) útil(es) que puede ser multifuncional, prevalencia, tipo de cifrado utilizado por el malware (polimórfico, ransomware, etc. por ejemplo, AES256/RSA4096), el tipo de motor utilizado por el malware metamórfico (por ejemplo, el malware metamórfico Zperm lleva su propio motor metamórfico denominado RPE/Real-Permuting-Engine), otros malware metamórficos utilizan motores independientes del malware, por ejemplo, toolkits metamórficos como CLET, ADMmutate, tipo de tecnología de inteligencia artificial que integra el malware guiado por IA (como DeepLocker) (como redes neuronales profundas, deep learning, sistemas expertos, machine learning, etc.), si el malware se comunica con el exterior (Internet utilizando C&C, canales esteganográficos, canales subliminares, etc. para actualizarse) o no (tanto durante la mutación o con servidores C&C, etc.), exploits que emplea, enumeración de las vulnerabilidades que utiliza (0-day o tipificadas en bases de datos como CVE), métodos de infección empleados, indicaciones o signos de infección malware (asintomático, ralentización del dispositivo, es mucho más lento que lo normal, por muchas razones, por ejemplo, porque el malware ha robado parte de la potencia de CPU del dispositivo infectado para que realice tareas de minería ilegal de criptomonedas para beneficio del ciber-atacante); el navegador Web redirecciona a una home-page o a una página de búsqueda que no se ha elegido; pantalla azul; el navegador Web puede visualizar una barra de herramientas que nunca ha instalado; existe una pequeña pelotita que se mueve sin parar rebotando por la pantalla sin parar; formateo del disco duro; las herramientas de mantenimiento estándar del dispositivo de computación no funcionan; aparecen extrañas pantallas emergentes (pop-ups) o anuncios incluso aunque, no este, utilizando el navegador Web, etc.). Otro parámetro para caracterizar el malware es el número de cargas útiles (o pay-loads o cargas maliciosas) que integra el malware. Otro parámetro para caracterizar el malware es si es mono-funcional por ejemplo, sólo tipo gusano, o bien es multifuncional por ejemplo, que puede comportarse a la vez como gusano, virus, troyano, backdoor, etc. Otro parámetro para caracterizar el malware es el enfoque, filosofía o metodología de distribución: (a) Spray-and-pray. Se trata de lanzar un gran volumen de infecciones/ciber-ataques malware indiscriminados con la esperanza de que alguno de ellos llegue activamente a los objetivos de alto nivel deseados, pero sigilosos y no detectables. (b) Dirigidos y guiados por inteligencia artificial. Son más específicos, de elevada peligrosidad y causan más daños, no se les espera, se pueden mover sin ser detectados hasta la condición de activación en uno o millones de servidores de infraestructuras críticas, sistemas financieros, control del tráfico, vehículos conectados y autónomos, etc. Otros parámetros para caracterizar el malware son: familia, naturaleza, género, variante, especie, subfamilia, aspectos que lo distinguen, etc.

PROTOCOLOS-CÓDIGOS DE BUENAS PRÁCTICAS ANTIMALWARE. TÉCNICAS PARA DETECTAR Y PROTEGERSE DEL MALWARE.

Los protocolos-códigos de buenas prácticas contra el malware integran un conjunto de controles y salvaguardas (técnicas, humanas, procedurales, etc.) como: (i) Denegar la lista de sitios Web maliciosos. Nuestra herramienta-pasarela de protección debe bloquear el acceso de los sitios Web maliciosos conocidos de la lista de denegación (black-list). (ii) Desarrollar e implantar políticas y estándares antimalware y ZT en toda nuestra organización. (iii) Gestionar todos los datos entrantes y salientes. Se debería escanear de contenido malicioso todos los datos entrantes/salientes del perímetro de nuestra red-dispositivo incluidos los dispositivos USB, accesos RFID, NFC, Zigbee, Bluetooth, WiFi, 2G/3G/4G/5G, etc. (iv) Establecer una estrategia de defensa en profundidad en capas contra el malware en nuestra organización. El malware puede ciber-atacar procesos, funciones, seres vivos, hardware, firmware, software, datos, medio ambiente, etc. (v) Desplegar herramientas de protección (antimalware) en los dispositivos finales, en el perímetro de la red, en las nubes (cloud-computing, fog-compting, edge-computing, etc.), colocar capacidades de filtrado de contenidos en navegadores Web, etc. (vi) Proporcionar máquinas de escaneo dedicadas de medios invisibles para los usuarios. Inspeccionar contenido recursivo dentro de ficheros, analizar discos duros, memoria principal RAM, PROM, flash, etc., escanear memorias, unidades USB, etc. (vii) Proteger la identidad digital a nivel de datos, de proceso, de tiempo, de entorno, de relaciones causales y probatorias, etc. para poder hablar de ecosistemas y escenarios protegidos. (viii) Utilizar herramientas de “caza de ciber-amenazas”. Técnicas para detectar y protegerse del malware: (1) Elegir una herramienta-servicio antimalware completo. Los escaneos de malware no detienen el malware. En cambio, un servicio profesional antimalware ciber-resiliente proactivamente monitoriza, detecta, analiza y elimina el malware. El utilizar este tipo de servicios permite proteger contra robo de credenciales, fuga de secretos, salvaguardar toda la información sensible, etc. Con varias capas VPN entrelazadas. (2) Controlar la navegación Web de sus empleados. El antimalware opera mejor cuando todas las personas están haciendo lo que deben. En la realidad los empleados acceden a toda clase de sitios Web (Redes Sociales, juegos, sitios de películas, canciones, noticias, asistentes personales, Deep Web, Dark Web, etc.) desde los dispositivos de la organización. Gran parte de sitios Web que pueden visitar, aunque parezcan inofensivos pueden incluir infecciones malware. (3) Ser proactivo. No esperar a que suceda la infección malware, tomar la iniciativa y elegir e implantar el servicio antimalware que realizará auditorías (por ejemplo, de código estáticas y dinámicas) y test de penetración (“pen-test”, por ejemplo, para saber que puertos TCP/UDP se encuentran abiertos, falta de actualizaciones-parches, etc. (4) Limitar a los empleados la capacidad para cambiar las configuraciones del dispositivo (privilegios, etc.). Si los empleados utilizan los dispositivos de la organización inhabilitar sus capacidades administrativas. Sólo permitir que las entidades hagan lo que deben según sus privilegios (IAM). A menos que los empleados sean jefes del servicio informático no permitirles que cambien la contraseña o configuraciones de la máquina, descargar software o cambiar las configuraciones del firewall. (5) Dar a conocer las políticas. Se debe establecer una o varias políticas de ciberseguridad/antimalware constantemente revisables. Tratar todas las cuestiones de malware y ciberseguridad Web con sus empleados. La inexperiencia puede abrir las ciber-puertas a los ciber-atacantes y costar/causar cantidades/esfuerzos multimillonarios. (6) Formar, adiestrar, educar y concienciar a todos los miembros de la organización. La mayor parte de las organizaciones realizan sus operaciones a través de la Web lo que exige que cada miembro (independientemente de su rol o nivel jerárquico) tenga arraigado la cultura de la defensa contra el malware. Utilizar herramientas como malware simulado para dejar huella en los miembros para que sepan que buscar y cómo reaccionar.

CONSIDERACIONES FINALES.

El moderno malware (en software, firmware y hardware) es tanto una ciber-amenaza, una herramienta para ciber-ataques como una ciber-arma que nos traslada a un destino dinámico, desconocido, multidimensional, distópico, apocalíptico y caótico. Consecuentemente hemos de defendernos adecuadamente con profesionalidad y con anticipación. Entre las reglas para defenderse del malware y evitar vectores de infección: mantener el sistema operativo, hipervisores, aplicaciones/APPs, antivirus, etc. de los dispositivos de computación (PCs, móviles, tablets, PLCs, routers, objetos IoT, etc.) actualizados/con parches, no conectarse a ningún punto Bluetooth o WiFi gratuito, investigar en profundidad de donde descargamos las aplicaciones/APPs (incluso en sitios conocidos como AppStore y GooglePlay es posible encontrar APPs con vulnerabilidades (esto se puede demostrar realizando operaciones de ingeniería inversa) e incluso infectadas), no visitar sitios Web infectados, no recargar la batería de nuestro móvil en sitios no fiables (como autobuses, taxis, cines, sitios públicos, etc. donde ofrecen cables mini-HDMI muy parecidos a los mini-USB pero con acceso a los datos que nos pueden clonar la pantalla y capturar remotamente todo lo que aparece en ella como correos electrónicos, redes sociales, códigos de desbloqueo, capturar las teclas pulsadas al introducir contraseñas, pueden copiar nuestras carpetas, fotos, etc. es similar a cuando conectados nuestro móvil a un PC) como contramedida podemos llevar una batería portátil cargada, podemos llevar nuestro cargador y conectarlo a un enchufe libre o utilizar “condones USB” que son dispositivos intermediarios en la conexión móvil cargador de electricidad público evitando que se transfieran datos y limitando la conexión sólo a la carga eléctrica. Pensemos en la posibilidad de acceder ilegalmente a los datos sensibles de un vehículo eléctrico conectado cuando este se carga en un sitio público. Así mismo, un malware puede interferir y ordenar al cargador que cargue muy despacio y cuando creemos que ya esta cargado a penas se ha cargado algo el vehículo eléctrico.

REFERENCIAS.

- Areitio, J. “Seguridad de la Información: Redes, Informática y Sistemas de Información”. Cengage Learning-Paraninfo. 2020.

- Areitio, J. “Control del creciente empoderamiento del malware: Identificación, caracterización y exploración de los aspectos claves del malware”. Revista Conectrónica. Nº 240. Febrero 2021.

- Areitio, J. “Peligro del desconocimiento de la existencia de contaminación malware tendente a situaciones ciber-epidemiológicas globales muy graves”. Revista Conectronica. Nº 241. Marzo 2021.

- Areitio, J. “Potencial oculto de la esteganografía en la moderna seguridad de la información”. Revista Conectronica. Nº 136. Abril 2010.

- Aichelbaum, O. “Le Virus Informatique (3e hors-série, HS3)”. ACBM; PublishDrive Edición. 2020.

- Hassan, N.A. “Ransomware Revealed: A Beginner’s Guide to Protecting and Recovering from Ransomware Attacks”. Apress; 1st ed. Edición. 2019.

- URLs donde descargar muestras de malware para investigar: https://github.com/ytisf/theZoo ; https://zeltser.com/malware-sample-sources/https://contagiodump.blogspot.com/; http://openmalware.org/

- Szor, P. “Art of Computer Virus Research and Defense”. Addison-Wesley Professional. 2005.

- Ludwig, M. “The Giant Black Book of Computer Viruses”. American Eagle Books. 2019.

- White, G. “Crime Dot Com: From Viruses to Vote Rigging, How Hacking Went Global”. Reaktion Books. 2020.

- Aichelbaum, O. and Gueulle, P. “Le 42e Virus Informatique (Le Virus Informatique)”. ACBM; PublishDrive Edición. 2019.

- Crawford, D.H. “Viruses: A Very Short Introduction”. 2nd Edición. OUP Oxford. 2018.

“CONFLUENCIAS ENTRE MALWARE, VULNERABILIDADES Y EXPLOITS: INDICADORES DE INFILTRACIÓN, SUPERFICIE-VECTOR DE INFECCIÓN Y PELIGROSIDAD MALWARE”

Prof. Dr. Javier Areitio Bertolín

Director del Grupo de Investigación Redes y Sistemas.

RESUMEN.

Es un hecho, actualmente el malware continúa infectando a tasas cada vez más elevadas y esto se prolongará durante los próximos años y lo que es peor sin ser detectado es decir con comportamiento asintomático y vida latente, en lugares cada vez más críticos incluso en satélites, sistemas financieros, sanidad, transportes, infraestructuras críticas, etc. además de smartphones, tablets, PCs, PLCs, APPs, servidores SCADA, IoT, IIoT, IoMT, etc. Esto es muy preocupante ya que podría contribuir al inicio de escaladas ciber-epidemiológicas muy graves y escenarios y situaciones críticas de ciber-pandemias mundiales.

INTRODUCCIÓN.

No debemos ser espectadores inactivos ya que con un esfuerzo global concertado desde ahora para combatir dicha ciber-amenaza/ciber-arma (el malware) debería ser posible frenar y revertir esta tendencia. No hay que bajar la guardia respecto a todas las medidas que se deben desplegar (contramedidas proactivas/reactivas como la prevención, predicción, detección anticipada, monitorización-logging, SIEM, reacción, exploración de vulnerabilidades, recuperación-restauración, erradicación-curación, métodos de confinamiento-cuarentena, análisis en sandboxing, test de penetración, disuasión, deception/engaño, evitación, etc.) frente al malware. Alguien dijo una vez “una palabra no dice nada, pero al mismo tiempo lo esconde todo”. En el contexto del malware esa palabra es infección malware por lo tanto no queda otra cosa que preparase profesionalmente en serio. Es clave interrumpir la cadena de contagios malware (cada vez más sigilosas, asintomáticas, sin detección, etc.) implantando todo tipo de medidas ciber-profilácticas avanzadas y adecuadas (ciber-vigilancia continua a todos los niveles, ciber-vacunas, bots contra malware, contramedidas ciber-inmunológicas, ciber-rastreadores en todas las redes y puntos finales, malware bueno contra malware malo, etc.)

CORRELACIÓN ENTRE MALWARE, VULNERABILIDADES Y EXPLOITS. UBICACIÓN DEL MALWARE.

El malware (concatenación de las palabras malicious software firmware hardware) se aprovecha de las infinitas vulnerabilidades (tanto desconocidas o 0-day como conocidas N-day y especificadas en bases de datos como CVE, CWE, NVD, OSVDB, etc.). Una vulnerabilidad es una debilidad, confianza, deficiencia o fallo de una entidad/sistema que expone a ser infectada por malware. Algunos ejemplos de vulnerabilidades son: las configuraciones deficientes, incorrectas, mal calibradas, los diseños e implementaciones deficientes, los bugs y flaws, los fallos de programación, la depuración deficiente de programas, la no auditoría (estática y dinámica) de código, el uso de políticas por defecto nefastas como “permitir todo salvo lo especificado”, las asociadas al ser humano como la confianza (me fío), las vulnerabilidades físicas, hardware, software, firmware, de organización, etc. Un exploit es un método para sacar partido de una vulnerabilidad. Un ejemplo de exploit es EternalBlue (descrito en el Microsoft Security Bulletin MS17-010 que afecta entre otros a versiones sin parches de Windows XP, Windows 8, etc.) utilizado en el malware WannaCry (con funcionalidades de ransomware y gusano). Una superficie ciber-ataque malware se define como la suma total de todas las vulnerabilidades de una entidad o dispositivo. Un vector de ciber-ataque o de infección malware es el camino (conjunto de nodos) que el malware utiliza para descubrir y explotar los dispositivos vulnerables de una red (vectores de ciber-ataque comunes son un link en un correo electrónico, descargar un software de Internet, por ejemplo, con el Flash Player desactualizado). Los malware pueden estar situados en discos y ficheros (en un ejecutable .exe, .zip, .doc, .pdf, etc., en un fichero adjunto de un correo electrónico, ser un script malicioso en .pdf/.docx, en un documento que contiene macros, por ejemplo, Office de Excel, Word, etc.), en un sector de arranque de una partición de disco, en un pen-drive, en un router, en un objeto IoT, etc. La operativa de un malwarees esperar un evento de disparo (o trigger), replicarse en ficheros y disco (caso de la funcionalidad virus) o a través de la red (caso de la funcionalidad gusano) y cuando llega el evento de disparo se ejecuta la(s) carga(s) útil(es) (que es la carga maliciosa, por ejemplo, descargar un keylogger, spyware, backdoor, formatear el disco duro, cifrar carpetas, etc.). Los malware con funcionalidad de gusano: escanéan seleccionando direcciones IPv4/IPv6 de forma aleatoria; envían pequeños paquetes para reducir sospechas; se conectan a servicios de red vulnerables; explotan vulnerabilidades; abren “Shell”; no necesitan adjuntarse a otro fichero (son malware autónomos); envían copias de dicho malware sobre la red; saltan de dispositivo/nodo/máquina a dispositivo/nodo/máquina en una red utilizando comandos remotos como rsh; craquean contraseñas; utilizan sockets, etc. Un malware con funcionalidad de virus infecta un dispositivo/máquina mientras un malware con funcionalidad de gusano infecta una red (por ejemplo, consumiendo su ancho de banda y degradando su QoS).

INDICIOS DE INFILTRACIÓN MALWARE. COMPORTAMIENTOS DEL MALWARE.

Algunos indicadores e indicios de infiltración sospechosos y efectos relacionados con el malware son entre otros: corrupción de ficheros e información destruida o modificada, compromiso (espiar, vigilar, monitorizar, extraer patrones de conducta y gustos, etc.) y pérdida de información, violar el acceso y sabotear todo tipo de sistemas IT/OT/IoT/IIoT, etc., paralizar sistemas IT/OT/IoT, secuestrar discos duros, carpetas, ficheros, etc., asintomatología absoluta muy sospechosa, etc. El ciber-atacante puede dejar medios removibles contaminados como pendrives USB, thumb drives, DVDs, CDROMs, etc. en lugares al alcance del personal de la organización para que los pueda coger y se infecten sus dispositivos; envía medios removibles contaminados al personal de la organización bajo la excusa de producto gratuito de prueba, etc. Algunos comportamientos que señalan un daño potencial son: instalar rootkits, realizar cualquier tipo de acción que sea muy anormal, añadir o modificar cuentas de usuario, cifrar ficheros que no estén relacionados con el programa, conectarse con sitios Web maliciosos conocidos, con servidores C&C controlados por bot-masters, modificar otros programas ejecutables, borrar, alterar o añadir ficheros del sistema, descargar e instalar software desconocido, modificar el registro de arranque u otros ficheros de inicialización para alterar el arranque, inhabilitar todo el antimalware o algunas de sus funcionalidades y otros controles de ciberseguridad, cualquier intento de descubrir un entorno sandbox, registrarse para autoarranque, apagar o inhabilitar servicios del sistema, ejecutar un fichero dropp, construir código dinámico para mejorar las capacidades de evasión (frente a antimalware), producir PowerShells falsos, etc.

MODOS DE DISTRIBUCIÓN DEL MALWARE. HERRAMIENTAS DE DEFENSA Y CONTRAMEDIDAS.

El malware puede ser distribuido (o vías de contagio) utilizando: sólo la red (caso de la funcionalidad gusano), ficheros adjuntos en correos electrónicos, descargando de Internet ficheros vía ftp, http(s), etc., visitando sitios Web infectados sin saberlo (“drive-by”) o escaneando códigos QR, haciendo clic en un link (incluido en cualquier sitio, por ejemplo, un correo electrónico, mensajería instantánea, un poster, un pop-up, etc.) que puede estar en forma de URL, palabra en negrilla o coloreada, pantalla emergente que nos pregunta cerrar, seguir aquí (conforme) o un aspa (X) para cerrar la pantalla, cualquiera de las opciones dispara un link (que nos lleva a un sitio Web infectado), utilizando phishing con ingeniería social, en un medio removible como pendrive USB, DVD, CD, disquete, pen-drives/flash-drives, etc. Algunas defensas antimalware son: comprobar el checksum/hash/firma digital de todas las descargas software. Escanear el sistema en busca de puertos TCP/UDP abiertos sospechosos y malware. Utilización de White-listing y bloqueo de comportamiento. Detectar cambios en programas, por ejemplo, utilizando herramientas de detección de fallos de integridad en los ficheros como tripwire y bit9. Parchear el sistema operativo y aplicaciones. Detectar y prevenir intrusiones con IDS/IPS. Utilizar firewalls, honeypots, zonas de confinamiento VLAN, DMZs, sandboxing, etc. Limpiar de forma segura el sistema de forma continuada. Establecer múltiples conexiones VPN independientes. Vigilar que no se haya alterado el software DNS (envenenamiento DNS o pharming que modifica maliciosamente la correspondencia entre una dirección URL/L5 y su dirección IP/L3). Así mismo vigilar que no se produzca envenenamiento ARP que estable la correspondencia entre direcciones MAC/L2 e IP/L3. Utilizar herramientas de “caza de ciber-amenazas”. No dejar las sesiones abiertas. Algunos problemas que pueden surgir al utilizar herramientas antimalware son: proporcionan un sentido falso de la ciber-seguridad (no pueden detectar ciertos malware), los anti-malware basados en escanear firmas o patrones de virus no detectan virus 0-day, los anti-malware son reactivos sólo identifican lo conocido, actualmente los malware son polimórficos, oligomórficos, metamórficos, sigilosos, asintomáticos, cifrados (y el descifrado y la clave no se sabe dónde está), etc. El crear contramedidas técnicas efectivas contra el malware es tarea difícil(por varias razones): (1) El incremento de la complejidad de los sistemas de red y software hace muy difícil conseguir que se encuentren libres de vulnerabilidades (pensemos en proteger de malware vehículos conectados y autónomos con sólo una revisión anual, evidentemente no sería suficiente). (2) Actualmente la ciberseguridad de las redes y dispositivos finales (o end-points) se realiza utilizando parches de complementos software lo cual deja abiertas oportunidades para que actúe el malware más avanzado. (3) Los diseñadores de malware algunos basados en inteligencia artificial conocen los detalles de los mecanismos de ciberseguridad antimalware utilizados en las redes y dispositivos finales y crean métodos para saltárselos). Algunas contramedidas contra el malware son: aplicar políticas ZT (Zero-Trust), autenticación multi-factor, cifrado con algoritmos post-cuánticos, etc., ver los mensajes de correo electrónico en texto plano; no ver los mensajes de correo electrónico utilizando “preview pane”; utilizar mucha precaución cuando abra un correo electrónico; escanear todos los ficheros adjuntos; borrar los correos electrónicos procedentes de remitentes desconocidos (cuidado con los remitentes conocidos ya que pueden haber sido falsificados); desactivar las descargas automáticas; escanear todos los medios y unidades removibles (como pendrives USB, DVDs, flash drives, CDs, thumb drives, pen-drives, discos duros externos, etc.); bloquear todos los enlaces y direcciones IP maliciosos; bloquear todos los puertos UDP/TCP no necesarios en firewall y dispositivo de computación; inhabilitar protocolos y servicios no utilizados (como protocolos telnet, ftp, snmpv1, Server Message Block-SMB1.0/Samba (que utiliza los puertos 139 y 445), etc.); tener actualizados todos los “service pack” y “parches software” del sistema operativo y herramienta antivirus (las actualizaciones antivirus tienen tres fases: buscar actualizaciones, descargar actualizaciones y procesar-instalar las actualizaciones-parches); prohibir el uso de medios removibles (sin antes no se constata de forma fiable que no tienen infección); cifrar todos los datos dentro de medios removibles por si alguien los roba; no abrir códigos QR que nos pueden llevar a un sitio Web infectado (by-drive download); tener cuidado con Bluetooth/WiFi ya que nos lo pueden activar (y revisar nuestra agenda, acceder a nuestras conversaciones, clonarle, etc.); obligatorio utilizar copias de respaldo o backups por si un malware nos cifra, borra o modifica, etc.

PARÁMETROS PARA CARACTERIZAR MALWARE.

Para caracterizar un malware existe un conjunto de parámetros: nombre del malware (por ejemplo, Petya), fecha de su descubrimiento (por ejemplo, el malware oligomórfico Whale data de 1990), tamaño del malware (en bytes), tipo de malware (virus, gusano, multifuncional, etc.), qué función realiza (secuestro de datos, vigilancia, esperar a activarse en una situación grave, etc.), funcionalidades (gado de supervivencia, modular, dinámicos, distribuido, autónomo, conectable a puntos de actualización vía C&C, canales subliminares, canales esteganográficos, etc.), grado de persistencia, nivel de peligrosidad de su(s) carga(s) útil(es) que puede ser multifuncional, prevalencia, tipo de cifrado utilizado por el malware (polimórfico, ransomware, etc. por ejemplo, AES256/RSA4096), el tipo de motor utilizado por el malware metamórfico (por ejemplo, el malware metamórfico Zperm lleva su propio motor metamórfico denominado RPE/Real-Permuting-Engine), otros malware metamórficos utilizan motores independientes del malware, por ejemplo, toolkits metamórficos como CLET, ADMmutate, tipo de tecnología de inteligencia artificial que integra el malware guiado por IA (como DeepLocker) (como redes neuronales profundas, deep learning, sistemas expertos, machine learning, etc.), si el malware se comunica con el exterior (Internet utilizando C&C, canales esteganográficos, canales subliminares, etc. para actualizarse) o no (tanto durante la mutación o con servidores C&C, etc.), exploits que emplea, enumeración de las vulnerabilidades que utiliza (0-day o tipificadas en bases de datos como CVE), métodos de infección empleados, indicaciones o signos de infección malware (asintomático, ralentización del dispositivo, es mucho más lento que lo normal, por muchas razones, por ejemplo, porque el malware ha robado parte de la potencia de CPU del dispositivo infectado para que realice tareas de minería ilegal de criptomonedas para beneficio del ciber-atacante); el navegador Web redirecciona a una home-page o a una página de búsqueda que no se ha elegido; pantalla azul; el navegador Web puede visualizar una barra de herramientas que nunca ha instalado; existe una pequeña pelotita que se mueve sin parar rebotando por la pantalla sin parar; formateo del disco duro; las herramientas de mantenimiento estándar del dispositivo de computación no funcionan; aparecen extrañas pantallas emergentes (pop-ups) o anuncios incluso aunque, no este, utilizando el navegador Web, etc.). Otro parámetro para caracterizar el malware es el número de cargas útiles (o pay-loads o cargas maliciosas) que integra el malware. Otro parámetro para caracterizar el malware es si es mono-funcional por ejemplo, sólo tipo gusano, o bien es multifuncional por ejemplo, que puede comportarse a la vez como gusano, virus, troyano, backdoor, etc. Otro parámetro para caracterizar el malware es el enfoque, filosofía o metodología de distribución: (a) Spray-and-pray. Se trata de lanzar un gran volumen de infecciones/ciber-ataques malware indiscriminados con la esperanza de que alguno de ellos llegue activamente a los objetivos de alto nivel deseados, pero sigilosos y no detectables. (b) Dirigidos y guiados por inteligencia artificial. Son más específicos, de elevada peligrosidad y causan más daños, no se les espera, se pueden mover sin ser detectados hasta la condición de activación en uno o millones de servidores de infraestructuras críticas, sistemas financieros, control del tráfico, vehículos conectados y autónomos, etc. Otros parámetros para caracterizar el malware son: familia, naturaleza, género, variante, especie, subfamilia, aspectos que lo distinguen, etc.

PROTOCOLOS-CÓDIGOS DE BUENAS PRÁCTICAS ANTIMALWARE. TÉCNICAS PARA DETECTAR Y PROTEGERSE DEL MALWARE.

Los protocolos-códigos de buenas prácticas contra el malware integran un conjunto de controles y salvaguardas (técnicas, humanas, procedurales, etc.) como: (i) Denegar la lista de sitios Web maliciosos. Nuestra herramienta-pasarela de protección debe bloquear el acceso de los sitios Web maliciosos conocidos de la lista de denegación (black-list). (ii) Desarrollar e implantar políticas y estándares antimalware y ZT en toda nuestra organización. (iii) Gestionar todos los datos entrantes y salientes. Se debería escanear de contenido malicioso todos los datos entrantes/salientes del perímetro de nuestra red-dispositivo incluidos los dispositivos USB, accesos RFID, NFC, Zigbee, Bluetooth, WiFi, 2G/3G/4G/5G, etc. (iv) Establecer una estrategia de defensa en profundidad en capas contra el malware en nuestra organización. El malware puede ciber-atacar procesos, funciones, seres vivos, hardware, firmware, software, datos, medio ambiente, etc. (v) Desplegar herramientas de protección (antimalware) en los dispositivos finales, en el perímetro de la red, en las nubes (cloud-computing, fog-compting, edge-computing, etc.), colocar capacidades de filtrado de contenidos en navegadores Web, etc. (vi) Proporcionar máquinas de escaneo dedicadas de medios invisibles para los usuarios. Inspeccionar contenido recursivo dentro de ficheros, analizar discos duros, memoria principal RAM, PROM, flash, etc., escanear memorias, unidades USB, etc. (vii) Proteger la identidad digital a nivel de datos, de proceso, de tiempo, de entorno, de relaciones causales y probatorias, etc. para poder hablar de ecosistemas y escenarios protegidos. (viii) Utilizar herramientas de “caza de ciber-amenazas”. Técnicas para detectar y protegerse del malware: (1) Elegir una herramienta-servicio antimalware completo. Los escaneos de malware no detienen el malware. En cambio, un servicio profesional antimalware ciber-resiliente proactivamente monitoriza, detecta, analiza y elimina el malware. El utilizar este tipo de servicios permite proteger contra robo de credenciales, fuga de secretos, salvaguardar toda la información sensible, etc. Con varias capas VPN entrelazadas. (2) Controlar la navegación Web de sus empleados. El antimalware opera mejor cuando todas las personas están haciendo lo que deben. En la realidad los empleados acceden a toda clase de sitios Web (Redes Sociales, juegos, sitios de películas, canciones, noticias, asistentes personales, Deep Web, Dark Web, etc.) desde los dispositivos de la organización. Gran parte de sitios Web que pueden visitar, aunque parezcan inofensivos pueden incluir infecciones malware. (3) Ser proactivo. No esperar a que suceda la infección malware, tomar la iniciativa y elegir e implantar el servicio antimalware que realizará auditorías (por ejemplo, de código estáticas y dinámicas) y test de penetración (“pen-test”, por ejemplo, para saber que puertos TCP/UDP se encuentran abiertos, falta de actualizaciones-parches, etc. (4) Limitar a los empleados la capacidad para cambiar las configuraciones del dispositivo (privilegios, etc.). Si los empleados utilizan los dispositivos de la organización inhabilitar sus capacidades administrativas. Sólo permitir que las entidades hagan lo que deben según sus privilegios (IAM). A menos que los empleados sean jefes del servicio informático no permitirles que cambien la contraseña o configuraciones de la máquina, descargar software o cambiar las configuraciones del firewall. (5) Dar a conocer las políticas. Se debe establecer una o varias políticas de ciberseguridad/antimalware constantemente revisables. Tratar todas las cuestiones de malware y ciberseguridad Web con sus empleados. La inexperiencia puede abrir las ciber-puertas a los ciber-atacantes y costar/causar cantidades/esfuerzos multimillonarios. (6) Formar, adiestrar, educar y concienciar a todos los miembros de la organización. La mayor parte de las organizaciones realizan sus operaciones a través de la Web lo que exige que cada miembro (independientemente de su rol o nivel jerárquico) tenga arraigado la cultura de la defensa contra el malware. Utilizar herramientas como malware simulado para dejar huella en los miembros para que sepan que buscar y cómo reaccionar.

CONSIDERACIONES FINALES.

El moderno malware (en software, firmware y hardware) es tanto una ciber-amenaza, una herramienta para ciber-ataques como una ciber-arma que nos traslada a un destino dinámico, desconocido, multidimensional, distópico, apocalíptico y caótico. Consecuentemente hemos de defendernos adecuadamente con profesionalidad y con anticipación. Entre las reglas para defenderse del malware y evitar vectores de infección: mantener el sistema operativo, hipervisores, aplicaciones/APPs, antivirus, etc. de los dispositivos de computación (PCs, móviles, tablets, PLCs, routers, objetos IoT, etc.) actualizados/con parches, no conectarse a ningún punto Bluetooth o WiFi gratuito, investigar en profundidad de donde descargamos las aplicaciones/APPs (incluso en sitios conocidos como AppStore y GooglePlay es posible encontrar APPs con vulnerabilidades (esto se puede demostrar realizando operaciones de ingeniería inversa) e incluso infectadas), no visitar sitios Web infectados, no recargar la batería de nuestro móvil en sitios no fiables (como autobuses, taxis, cines, sitios públicos, etc. donde ofrecen cables mini-HDMI muy parecidos a los mini-USB pero con acceso a los datos que nos pueden clonar la pantalla y capturar remotamente todo lo que aparece en ella como correos electrónicos, redes sociales, códigos de desbloqueo, capturar las teclas pulsadas al introducir contraseñas, pueden copiar nuestras carpetas, fotos, etc. es similar a cuando conectados nuestro móvil a un PC) como contramedida podemos llevar una batería portátil cargada, podemos llevar nuestro cargador y conectarlo a un enchufe libre o utilizar “condones USB” que son dispositivos intermediarios en la conexión móvil cargador de electricidad público evitando que se transfieran datos y limitando la conexión sólo a la carga eléctrica. Pensemos en la posibilidad de acceder ilegalmente a los datos sensibles de un vehículo eléctrico conectado cuando este se carga en un sitio público. Así mismo, un malware puede interferir y ordenar al cargador que cargue muy despacio y cuando creemos que ya esta cargado a penas se ha cargado algo el vehículo eléctrico.

REFERENCIAS.

- Areitio, J. “Seguridad de la Información: Redes, Informática y Sistemas de Información”. Cengage Learning-Paraninfo. 2020.

- Areitio, J. “Control del creciente empoderamiento del malware: Identificación, caracterización y exploración de los aspectos claves del malware”. Revista Conectrónica. Nº 240. Febrero 2021.

- Areitio, J. “Peligro del desconocimiento de la existencia de contaminación malware tendente a situaciones ciber-epidemiológicas globales muy graves”. Revista Conectronica. Nº 241. Marzo 2021.

- Areitio, J. “Potencial oculto de la esteganografía en la moderna seguridad de la información”. Revista Conectronica. Nº 136. Abril 2010.

- Aichelbaum, O. “Le Virus Informatique (3e hors-série, HS3)”. ACBM; PublishDrive Edición. 2020.

- Hassan, N.A. “Ransomware Revealed: A Beginner’s Guide to Protecting and Recovering from Ransomware Attacks”. Apress; 1st ed. Edición. 2019.

- URLs donde descargar muestras de malware para investigar: https://github.com/ytisf/theZoo ; https://zeltser.com/malware-sample-sources/https://contagiodump.blogspot.com/; http://openmalware.org/

- Szor, P. “Art of Computer Virus Research and Defense”. Addison-Wesley Professional. 2005.

- Ludwig, M. “The Giant Black Book of Computer Viruses”. American Eagle Books. 2019.

- White, G. “Crime Dot Com: From Viruses to Vote Rigging, How Hacking Went Global”. Reaktion Books. 2020.

- Aichelbaum, O. and Gueulle, P. “Le 42e Virus Informatique (Le Virus Informatique)”. ACBM; PublishDrive Edición. 2019.

- Crawford, D.H. “Viruses: A Very Short Introduction”. 2nd Edición. OUP Oxford. 2018.

Autor: Prof. Dr. Javier Areitio Bertolín -Director del Grupo de Investigación Redes y Sistemas.

Cursos Técnicos y Seminarios

Webinar: ventajas de los cables de RF personalizados

Mouser Electronics, Inc ha colaborado con Molex para ofrecer a la comunidad de ingenieros un nuevo ...

Centro de recursos técnicos sobre retos de la ciberseguridad

En el mundo interconectado de hoy en día, la necesidad de integrar la seguridad en el nivel ...

Webinars D-Link sobre formación TIC

D-Link ha anunciado su nueva temporada de sus D-Link Academy Webinars. Los temas de esta nueva ...

Curso básico de Fibra Óptica Gratuito

Aquí tienes todas las fichas del Curso básico de fibra óptica publicado en los primeros número de ...

Plataforma Inmersiva de e-Learning Keysight University

Keysight Technologies, Inc ha anunciado Keysight University, una ...

Suscríbase a la revista CONECtrónica

Precio suscripción anual:

PDF: 60,00.- € (IVA incluido.)

PAPEL: 180,00.- € (IVA incluido.)

Recibirá las 7 ediciones que se publican al año.