Análisis de los sistemas de identificación automática RFID: riesgos a la privacidad y a la seguridad

- Jueves, 17 Septiembre 2009

En el presente artículo se aborda RFID, una tecnología que está atrayendo un enorme interés y que se ha convertido en una tecnología con un despliegue y crecimiento muy amplio y elevado. Su campo de aplicaciones prácticas va desde el sector público (pasaporte-documento electrónico de identidad, asistencia sanitaria, transporte público, acceso a Internet) al sector privado (gestión de cadenas de suministro, campo textil, empresas de transportes y logística, clínicas, empresas de ganado, bibliotecas, hostelería, centros de enseñanza, hipermercados, etc.). Las cuestiones de privacidad y seguridad no sólo competen a nivel militar, sino también a las empresas en general y a los propios consumidores.

En el presente artículo se aborda RFID, una tecnología que está atrayendo un enorme interés y que se ha convertido en una tecnología con un despliegue y crecimiento muy amplio y elevado. Su campo de aplicaciones prácticas va desde el sector público (pasaporte-documento electrónico de identidad, asistencia sanitaria, transporte público, acceso a Internet) al sector privado (gestión de cadenas de suministro, campo textil, empresas de transportes y logística, clínicas, empresas de ganado, bibliotecas, hostelería, centros de enseñanza, hipermercados, etc.). Las cuestiones de privacidad y seguridad no sólo competen a nivel militar, sino también a las empresas en general y a los propios consumidores.

Las siglas RFID (Radio Frequency Identification) hacen referencia a una tecnología inalámbrica que utiliza ondas de radiofrecuencia para identificar de forma automática, eficiente y rápida todo tipo de activos y entidades (fijas o en movimiento, lento o rápido), personas, animales, objetos (metálicos o no, tanto en entornos con líquidos como secos). Se presenta como una tecnología sucesora y a veces complementaria de la de los códigos de barras. Se emplea de forma muy importante en la LSCM (Logistics and Supply Chain Management), en el contexto de la gestión de las cadenas de suministro, permite una trazabilidad eficiente, en tiempo real del inventario. La tecnología RFID añade visibilidad cuando los objetos-entidades fluyen a lo largo de una cadena de suministro desde el fabricante, las empresas de envío, distribuidores y venta al público. Esta visibilidad añadida permite identificar posibles cuellos de botella, así como ahorrar tiempo y dinero. RFID es una tecnología de evolución rápida y una alternativa de presente y futuro, mucho más avanzada que los tradicionales códigos de barras. No obstante, algunos fabricantes de RFID (como Ferroxcube en su familia de etiquetas Ferroxtag), incluyen sobre su propia etiqueta RFID un código de barras para posibilitar que el usuario se beneficie de una complementariedad de tecnologías RFID y códigos de barras. Las aplicaciones RFID están creciendo muy rápidamente, a través de un mercado elevadamente diversificado donde se pueden identificar muchos nuevos mercados como: artículos de consumo, medicamentos, paquetes postales, asistencia sanitaria, e-government, e-administración, etc. Predicciones autorizadas señalan que China necesitará al menos 4,5 billones de dispositivos RFID en el 2008 y 5,5 billones en el 2010. IDTechEX estima, que en período del 2006 al 2017 la venta de etiquetas RFID pase de 2,77 billones de dólares a 27, 88 billones de dólares.

Orígenes de la tecnología RFID Los modernos sistemas de identificación automática tienen una larga historia tecnológica y diversas raíces. El sistema de identificación automática más ampliamente reconocido es el sistema de código de barras desarrollado durante los comienzos de los años 70, pero la tecnología que se encuentra más relacionada con los actuales sistemas RFID es incluso más antigua. Durante la Segunda Guerra Mundial a los aviones aliados se les equipó con dispositivos que permitían un reconocimiento como amigo o enemigo. Una variante civil conocida como sistema EAS (Electronic Article Surveillance) permite discriminar amigos y enemigos dentro de una tienda. Otros sistemas de este tipo también encuentran su camino en la vida pública en el área de la identificación del propietario autorizado para inhabilitar o no el inmovilizador de los vehículos. En los últimos años se ha llevado a cabo un trabajo muy importante para que todas estas tecnologías raíz converjan en una tecnología heredera denominada RFID. Algunas tecnologías han renombrado el termino RFID y otras lo han reinventado como es el caso de las etiquetas EPC (Electronic Product Code) para sustituir a los códigos de barras EAN (Electronic Article Number). Una de las principales tareas en este sector ha sido la reducción de coste de las etiquetas RFID. Pero la posibilidad de que la información que transporta pueda ser leída de forma inalámbrica a distancia sin que se dé cuenta su propietario ha propiciado un temor entre las personas en relación a una posible pérdida de la privacidad e incluso a la posibilidad de impactar a nivel de la seguridad.

Los modernos sistemas de identificación automática tienen una larga historia tecnológica y diversas raíces. El sistema de identificación automática más ampliamente reconocido es el sistema de código de barras desarrollado durante los comienzos de los años 70, pero la tecnología que se encuentra más relacionada con los actuales sistemas RFID es incluso más antigua. Durante la Segunda Guerra Mundial a los aviones aliados se les equipó con dispositivos que permitían un reconocimiento como amigo o enemigo. Una variante civil conocida como sistema EAS (Electronic Article Surveillance) permite discriminar amigos y enemigos dentro de una tienda. Otros sistemas de este tipo también encuentran su camino en la vida pública en el área de la identificación del propietario autorizado para inhabilitar o no el inmovilizador de los vehículos. En los últimos años se ha llevado a cabo un trabajo muy importante para que todas estas tecnologías raíz converjan en una tecnología heredera denominada RFID. Algunas tecnologías han renombrado el termino RFID y otras lo han reinventado como es el caso de las etiquetas EPC (Electronic Product Code) para sustituir a los códigos de barras EAN (Electronic Article Number). Una de las principales tareas en este sector ha sido la reducción de coste de las etiquetas RFID. Pero la posibilidad de que la información que transporta pueda ser leída de forma inalámbrica a distancia sin que se dé cuenta su propietario ha propiciado un temor entre las personas en relación a una posible pérdida de la privacidad e incluso a la posibilidad de impactar a nivel de la seguridad.

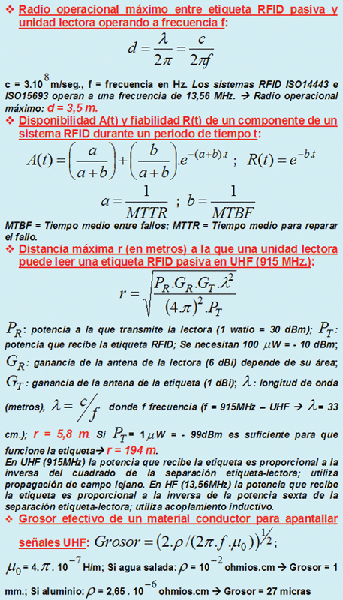

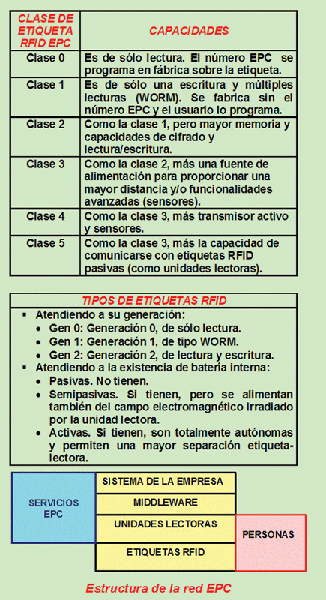

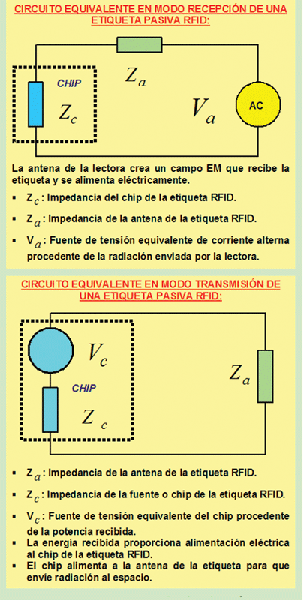

Arquitectura de componentes de un sistema RFID Básicamente la tecnología RFID integra los siguientes componentes: (1) Etiquetas RFID. Se colocan o embeben en los objetos o entidades a identificar. Una etiqueta pasiva consta de un transpondedor y un elemento de acoplamiento RF. El elemento de acoplamiento tiene una antena en forma de bobina para capturar la potencia RF, los impulsos de reloj y los datos procedentes de la lectora RFID. Cada etiqueta transmite a las unidades lectoras que la interrogue de forma inalámbrica diversos tipos de información, como el número de serie. Las etiquetas RFID pueden ser de varios tipos: pasivas (la energía la toman de la lectora. El tipo de acoplamiento es inductivo si son de tipo LF o HF; si son UHF o SHF el tipo de acoplamiento es de propagación), semipasivas (integran batería interna pero la energía la toman de la unidad lectora) y activas (incorporan batería y son autónomas, suelen ser UHF o basadas en microondas SHF). (2) Lectoras o unidades de interrogación de etiquetas RFID. Pueden ser portátiles o estacionarias, en este caso último se colocan en pórticos, puertas, etc. Normalmente contienen un transceptor, una unidad de control, un elemento de acoplamiento o antena para interrogar a las etiquetas RFID y una interfaz de red. Implementan una interfaz de radio con las etiquetas y una interfaz de alto nivel con el servidor de back-end para procesar los datos capturados. El campo magnético máximo que se permite emitir a una lectora RFID-HF ISO14443/ISO15693 a 13,56 MHz. (banda libre ISM) con acoplamiento inductivo es de 7,5 A/m, este valor marca una restricción superior bajo la que tienen que funcionar todos los sistemas RFID. La relación de potencia entre una lectora y una etiqueta pasiva puede verse como un transformador con una gran separación entre el bobinado primario y secundario. La forma en que se comporta el campo magnético con la distancia depende del tamaño de la antena emisora, si se mantiene constante la corriente y el número de espiras, las antenas pequeñas producen un elevado campo inicial que comienza a reducirse muy rápidamente, en cambio una antena grande presenta un relativamente pequeño campo inicial pero permanecerá constante a una mayor distancia. (3) Middleware.

Básicamente la tecnología RFID integra los siguientes componentes: (1) Etiquetas RFID. Se colocan o embeben en los objetos o entidades a identificar. Una etiqueta pasiva consta de un transpondedor y un elemento de acoplamiento RF. El elemento de acoplamiento tiene una antena en forma de bobina para capturar la potencia RF, los impulsos de reloj y los datos procedentes de la lectora RFID. Cada etiqueta transmite a las unidades lectoras que la interrogue de forma inalámbrica diversos tipos de información, como el número de serie. Las etiquetas RFID pueden ser de varios tipos: pasivas (la energía la toman de la lectora. El tipo de acoplamiento es inductivo si son de tipo LF o HF; si son UHF o SHF el tipo de acoplamiento es de propagación), semipasivas (integran batería interna pero la energía la toman de la unidad lectora) y activas (incorporan batería y son autónomas, suelen ser UHF o basadas en microondas SHF). (2) Lectoras o unidades de interrogación de etiquetas RFID. Pueden ser portátiles o estacionarias, en este caso último se colocan en pórticos, puertas, etc. Normalmente contienen un transceptor, una unidad de control, un elemento de acoplamiento o antena para interrogar a las etiquetas RFID y una interfaz de red. Implementan una interfaz de radio con las etiquetas y una interfaz de alto nivel con el servidor de back-end para procesar los datos capturados. El campo magnético máximo que se permite emitir a una lectora RFID-HF ISO14443/ISO15693 a 13,56 MHz. (banda libre ISM) con acoplamiento inductivo es de 7,5 A/m, este valor marca una restricción superior bajo la que tienen que funcionar todos los sistemas RFID. La relación de potencia entre una lectora y una etiqueta pasiva puede verse como un transformador con una gran separación entre el bobinado primario y secundario. La forma en que se comporta el campo magnético con la distancia depende del tamaño de la antena emisora, si se mantiene constante la corriente y el número de espiras, las antenas pequeñas producen un elevado campo inicial que comienza a reducirse muy rápidamente, en cambio una antena grande presenta un relativamente pequeño campo inicial pero permanecerá constante a una mayor distancia. (3) Middleware.

Se ubica entre las unidades lectoras y los sistemas de información de la empresa. Integra los servidores de back-end, son entidades confiables que mantienen una base de datos que contiene información para identificar las etiquetas, incluyendo sus números de identificación. La integridad de un sistema RFID depende del comportamiento correcto del servidor. El servidor debería securizarse físicamente y protegerse contra posibles ataques. El middleware define cómo y qué información se comparte entre el RFID y las bases de datos locales como por ejemplo, referencia a los objetos, la descripción, el número de lote, la fecha de caducidad, el estado del proceso, etc. (4) El resto de la red de la empresa donde se localizan los sistemas de información.

Se ubica entre las unidades lectoras y los sistemas de información de la empresa. Integra los servidores de back-end, son entidades confiables que mantienen una base de datos que contiene información para identificar las etiquetas, incluyendo sus números de identificación. La integridad de un sistema RFID depende del comportamiento correcto del servidor. El servidor debería securizarse físicamente y protegerse contra posibles ataques. El middleware define cómo y qué información se comparte entre el RFID y las bases de datos locales como por ejemplo, referencia a los objetos, la descripción, el número de lote, la fecha de caducidad, el estado del proceso, etc. (4) El resto de la red de la empresa donde se localizan los sistemas de información.

Propiedades inherentes a la tecnología RFID

Si comparamos las tecnologías RFID con la de códigos de barras podemos observar, entre otras, las siguientes ventajas a favor de la tecnología RFID: (1) Permite cifrar toda o parte de la información con lo cual la información no está desprotegida. (2) La lectura de las etiquetas RFID es muy rápida y automatizada, puede leer varias etiquetas simultáneamente en muy poco tiempo de forma automatizada. (3) Puede identificar objetos ocultos, por ejemplo dentro de una caja, carro de la compra, contenedor o pallet sin necesidad de abrirlos. (4) Permite identificar objetos de forma única utilizando lectura y escritura de datos sobre cada etiqueta: número de serie, de lote, usuario, etc. (5) Capacidad de almacenamiento elevada, de al menos varios Kbytes. (6) No se ve afectado por la humedad, suciedad, temperatura, puede soportar ambientes agresivos, siendo prácticamente insensible al entorno. (7) Se puede programar a la lectora para que busque un objeto específico, por ejemplo una cierta ropa de una talla y modelo específica. (8) La tecnología RFID permite introducir mejoras en función de la evolución en el campo de los semiconductores.

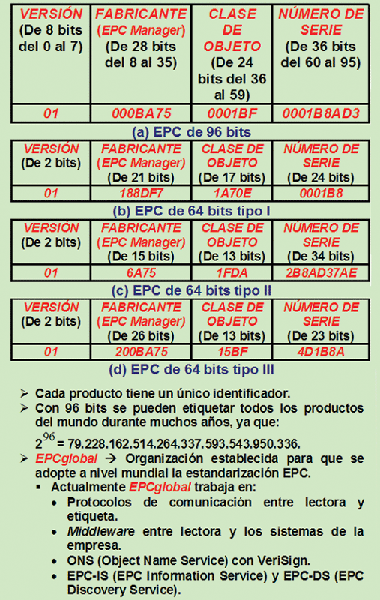

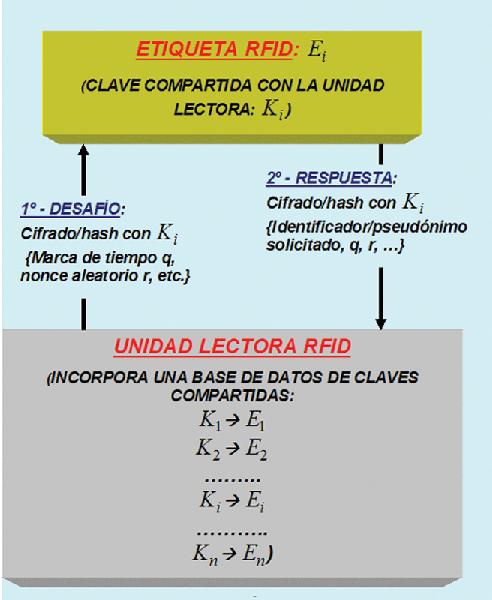

Consideraciones sobre privacidad y autenticación Las etiquetas RFID responden a la interrogación de la unidad lectora sin avisar a sus propietarios o entidades que los transportan y la mayor parte de las etiquetas emiten identificadores únicos. Esto supone tener muy en cuenta aspectos de seguridad como: (1) Privacidad de la localización. Varias exploraciones clandestinas de sondeo pueden revelar donde se encuentra la entidad que transporta la etiqueta a lo largo de una extensa instalación donde existan desplegadas múltiples unidades de lectura. (2) Privacidad de los datos. Ciertas etiquetas como por ejemplo las EPC (Electronic Product Code) transportan información sobre los productos que las llevan. Las entidades que llevan etiquetas EPC son sujeto de obtención de inventario clandestino. (3) Privacidad de RFID embebidos en billetes de banco europeos. En 2001 el Banco Central Europeo planeó embeber etiquetas RFID en los billetes como medida anti-falsificación. Pero la idea fue pareciendo cada vez menos factible debido a dificultades técnicas. (3) Privacidad de etiquetas RFID que se implantan en las personas. Un ejemplo es VeriChip para el desarrollo de sistemas de información para el cuidado de la salud. Estos casos han desatado las críticas de los defensores de la privacidad. Ya existen empresas extranjeras que inyectan a sus empleados micro etiquetas RFID para sus objetivos de negocio. (4) Privacidad de RFID embebidos en pasaportes electrónicos. La ICAO (Internacional Civil Aviation Organisation) promulgó la guía para embeber etiquetas RFID en los pasaportes. EEUU ha adoptado estos estándares. En la Unión Europea y otros países ya se ha comenzado por sustituir el pasaporte tradicional por el electrónico. En la UE en el 2009 será obligatorio embeber en el RFID tanto los datos personales, fotografía y huellas dactilares. (5) Aspectos sobre autenticación. La privacidad tiene que ver con unidades de lectura ilegales que recogen clandestinamente información de etiquetas RFID autorizadas, pero la autenticación se refiere a unidades de lectura autorizadas que detectan etiquetas RFID clandestinas e ilegales. Las etiquetas EPC son vulnerables a ataques de falsificación simples. Detectan la clonación por medio de la recogida de datos centralizada y consistente, pero siempre es posible.

Las etiquetas RFID responden a la interrogación de la unidad lectora sin avisar a sus propietarios o entidades que los transportan y la mayor parte de las etiquetas emiten identificadores únicos. Esto supone tener muy en cuenta aspectos de seguridad como: (1) Privacidad de la localización. Varias exploraciones clandestinas de sondeo pueden revelar donde se encuentra la entidad que transporta la etiqueta a lo largo de una extensa instalación donde existan desplegadas múltiples unidades de lectura. (2) Privacidad de los datos. Ciertas etiquetas como por ejemplo las EPC (Electronic Product Code) transportan información sobre los productos que las llevan. Las entidades que llevan etiquetas EPC son sujeto de obtención de inventario clandestino. (3) Privacidad de RFID embebidos en billetes de banco europeos. En 2001 el Banco Central Europeo planeó embeber etiquetas RFID en los billetes como medida anti-falsificación. Pero la idea fue pareciendo cada vez menos factible debido a dificultades técnicas. (3) Privacidad de etiquetas RFID que se implantan en las personas. Un ejemplo es VeriChip para el desarrollo de sistemas de información para el cuidado de la salud. Estos casos han desatado las críticas de los defensores de la privacidad. Ya existen empresas extranjeras que inyectan a sus empleados micro etiquetas RFID para sus objetivos de negocio. (4) Privacidad de RFID embebidos en pasaportes electrónicos. La ICAO (Internacional Civil Aviation Organisation) promulgó la guía para embeber etiquetas RFID en los pasaportes. EEUU ha adoptado estos estándares. En la Unión Europea y otros países ya se ha comenzado por sustituir el pasaporte tradicional por el electrónico. En la UE en el 2009 será obligatorio embeber en el RFID tanto los datos personales, fotografía y huellas dactilares. (5) Aspectos sobre autenticación. La privacidad tiene que ver con unidades de lectura ilegales que recogen clandestinamente información de etiquetas RFID autorizadas, pero la autenticación se refiere a unidades de lectura autorizadas que detectan etiquetas RFID clandestinas e ilegales. Las etiquetas EPC son vulnerables a ataques de falsificación simples. Detectan la clonación por medio de la recogida de datos centralizada y consistente, pero siempre es posible.  Los principales objetivos de seguridad en relación a etiquetas RFID son: (1) Las etiquetas no deberían comprometer la privacidad de los portadores. La información no debería facilitarse a lectoras no autorizadas. No debería poderse construir asociaciones de trazabilidad a gran escala. (2) Los portadores de etiquetas deberían poder detectar e inhabilitar las etiquetas que transporten. (3) Los contenidos de etiquetas privadas deberían protegerse con cifrado y control de acceso. En caso de utilizar criptografía de clave pública emplear tecnología de bajo costo computacional en las etiquetas como por ejemplo la basada en curvas elípticas. (4) Debería ser muy difícil falsificar (clonar) etiquetas y lectoras RFID. Una solución para ocultar el código EPC de 96 bits es utilizar interpolación de Lagrange con polinomios de grado dos (a.x2+b.x+secreto) y crear tres fragmentos de 106 bits a partir del secreto de los 96 bits, que unidos forman un código de 318 bits.

Los principales objetivos de seguridad en relación a etiquetas RFID son: (1) Las etiquetas no deberían comprometer la privacidad de los portadores. La información no debería facilitarse a lectoras no autorizadas. No debería poderse construir asociaciones de trazabilidad a gran escala. (2) Los portadores de etiquetas deberían poder detectar e inhabilitar las etiquetas que transporten. (3) Los contenidos de etiquetas privadas deberían protegerse con cifrado y control de acceso. En caso de utilizar criptografía de clave pública emplear tecnología de bajo costo computacional en las etiquetas como por ejemplo la basada en curvas elípticas. (4) Debería ser muy difícil falsificar (clonar) etiquetas y lectoras RFID. Una solución para ocultar el código EPC de 96 bits es utilizar interpolación de Lagrange con polinomios de grado dos (a.x2+b.x+secreto) y crear tres fragmentos de 106 bits a partir del secreto de los 96 bits, que unidos forman un código de 318 bits.

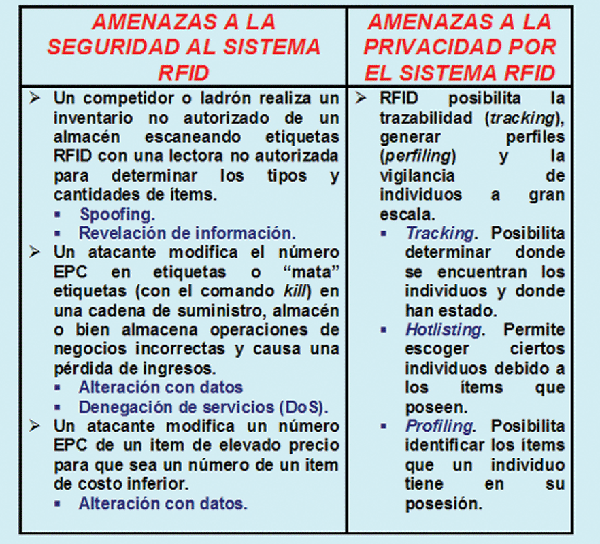

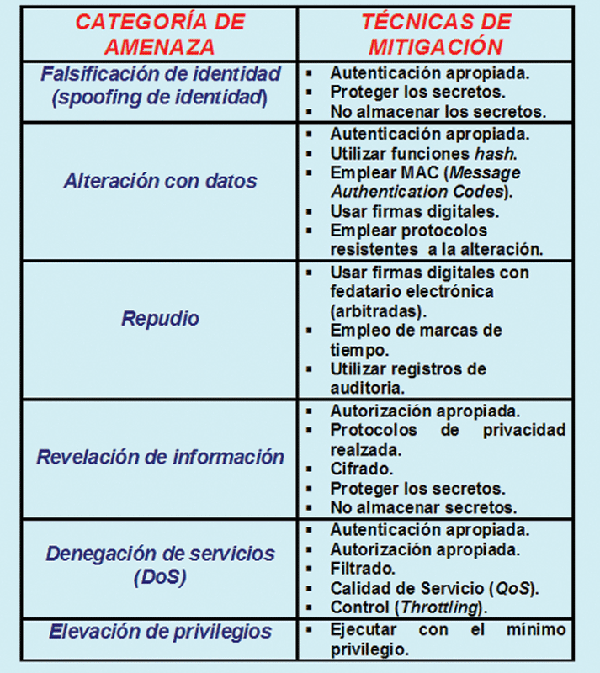

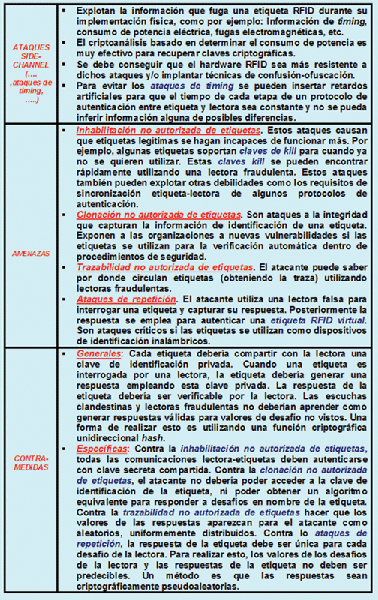

Identificación de amenazas en RFID Algunas de las amenazas que pueden identificarse en torno a la seguridad de los datos son: (1) Amenaza de espionaje corporativo. Espionaje a través de las dinámicas de la cadena de suministro. (2) Amenaza al perímetro confiable. Ensanchando el perímetro debido a que los datos se comparten utilizando redes. (3) Amenaza de marketing competitivo. Consiste en revelar a los competidores los clientes de una compañía. (4) Amenaza a la infraestructura. Se utilizan ataques de denegación de servicios, interferencias-jamming, daños físicos, etiquetas RFID falsas, etc. (5) Virus RFID. Por ejemplo contra el software middleware RFID, son ataques como inyección SQL y ataques de buffer-overflow. Como amenazas más relevantes a la privacidad personal se pueden citar: (1) Amenaza de acción. Determinando la acción basada en las etiquetas. (2) Amenaza de asociación. Asociando la identidad de una persona con las etiquetas. (3) Amenaza de localización. Determinando la localización de la etiqueta RFID. (4) Amenaza de preferencia. Revelando las preferencias personales. (5) Amenaza transaccional. Determinando la información transaccional. (6) Amenaza de no disociación. Es difícil poder disociar los datos de la identidad. (7) Amenaza del seguimiento y vigilancia RFID. Los clientes y las empresas tienen intereses compartidos en hacer seguros los sistemas RFID. Como amenazas más relevantes a las propias etiquetas RFID se pueden señalar: (1) Escuchas clandestinas entre etiqueta y lectora. La distancia que abarca el canal backward puede ser de unos 5 metros entre etiqueta y lectora pero la distancia del canal forward a la que puede estar un escucha clandestino puede ser de 100 metros. (2) Tracking o localización. El uso no autorizado de un identificador de etiqueta para obtener información acerca de la localización de una persona u objeto. En un entorno de venta al público, un usuario puede asociarse con un producto en tiempo de compra. (3) Clonación/Repetición.

Algunas de las amenazas que pueden identificarse en torno a la seguridad de los datos son: (1) Amenaza de espionaje corporativo. Espionaje a través de las dinámicas de la cadena de suministro. (2) Amenaza al perímetro confiable. Ensanchando el perímetro debido a que los datos se comparten utilizando redes. (3) Amenaza de marketing competitivo. Consiste en revelar a los competidores los clientes de una compañía. (4) Amenaza a la infraestructura. Se utilizan ataques de denegación de servicios, interferencias-jamming, daños físicos, etiquetas RFID falsas, etc. (5) Virus RFID. Por ejemplo contra el software middleware RFID, son ataques como inyección SQL y ataques de buffer-overflow. Como amenazas más relevantes a la privacidad personal se pueden citar: (1) Amenaza de acción. Determinando la acción basada en las etiquetas. (2) Amenaza de asociación. Asociando la identidad de una persona con las etiquetas. (3) Amenaza de localización. Determinando la localización de la etiqueta RFID. (4) Amenaza de preferencia. Revelando las preferencias personales. (5) Amenaza transaccional. Determinando la información transaccional. (6) Amenaza de no disociación. Es difícil poder disociar los datos de la identidad. (7) Amenaza del seguimiento y vigilancia RFID. Los clientes y las empresas tienen intereses compartidos en hacer seguros los sistemas RFID. Como amenazas más relevantes a las propias etiquetas RFID se pueden señalar: (1) Escuchas clandestinas entre etiqueta y lectora. La distancia que abarca el canal backward puede ser de unos 5 metros entre etiqueta y lectora pero la distancia del canal forward a la que puede estar un escucha clandestino puede ser de 100 metros. (2) Tracking o localización. El uso no autorizado de un identificador de etiqueta para obtener información acerca de la localización de una persona u objeto. En un entorno de venta al público, un usuario puede asociarse con un producto en tiempo de compra. (3) Clonación/Repetición.

Las etiquetas que emiten los identificadores estáticos son muy vulnerables. Un ladrón puede reemplazar/reescribir una etiqueta de un producto caro por uno de poco precio. (4) Denegación de servicios (DoS). Aplicando señales RF conflictivas se puede impedir la comunicación legítima de la etiqueta. Es similar a los inhibidores de RF que impiden las comunicaciones inalámbricas cerca de coches de la policía, carros de combate del ejército, vehículos de personas amenazadas, algunos locales públicos, etc. (5) Ataques físicos. Consiste en sondear una etiqueta para sonsacarle sus datos privados.

Las etiquetas que emiten los identificadores estáticos son muy vulnerables. Un ladrón puede reemplazar/reescribir una etiqueta de un producto caro por uno de poco precio. (4) Denegación de servicios (DoS). Aplicando señales RF conflictivas se puede impedir la comunicación legítima de la etiqueta. Es similar a los inhibidores de RF que impiden las comunicaciones inalámbricas cerca de coches de la policía, carros de combate del ejército, vehículos de personas amenazadas, algunos locales públicos, etc. (5) Ataques físicos. Consiste en sondear una etiqueta para sonsacarle sus datos privados.

Contramedidas contra ataques a etiquetas RFID

Existe un creciente número de contramedidas pero permiten sólo soluciones limitadas: (1) Enfoque consistente en inhabilitar permanentemente o matar una etiqueta RFID con el comando kill o un enfoque más sutil consiste en poner la etiqueta adormecida. Actualmente se puede realizar sobre etiquetas EPC Clase-1 Gen-2. Cuando una etiqueta RFID EPC recibe un comando kill (matar) procedente de una lectora se consigue que se haga permanentemente no operativa. El comando kill se protege con un PIN (Personal Identifier Number) o contraseña, en las EPC Clase 0 es de 24 bits, en las EPC Clase 1 es de 8 bits y en las EPC tipo HF es de 24 bits.

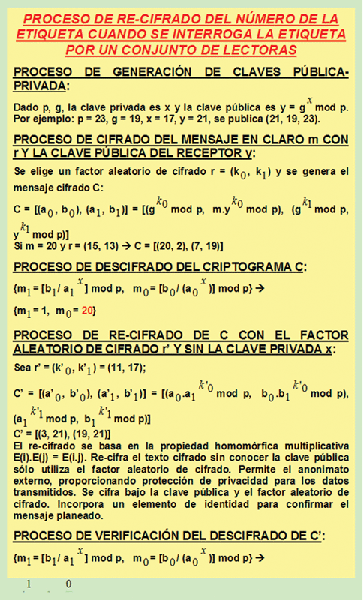

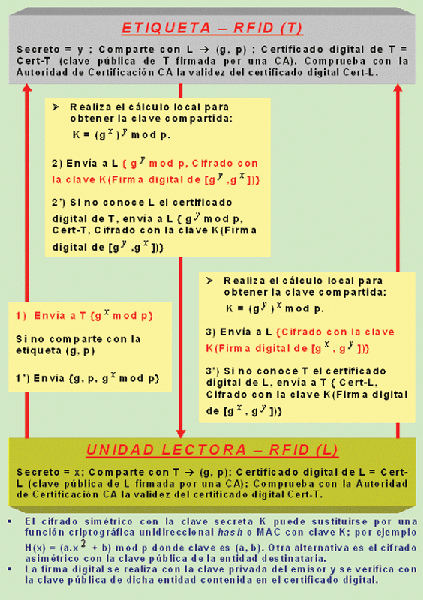

Este método elimina todos los posibles beneficios que podrían obtenerse de la tecnología RFID tras la compra del objeto que transportaba la etiqueta. Por ejemplo, si nos acercamos a un escaparate de una tienda con la etiqueta viva en una prenda comprada podríamos ver en una pantalla recomendaciones personalizadas para complementar a dicha prenda. (2) Enfoque del renombrado. Las etiquetas RFID contienen un conjunto de pseudónimos de modo que emite uno diferente cada vez que es interrogado por una unidad de lectura. Para controlar la respuesta de una etiqueta y prevenir que lectoras maliciosas puedan extraer rápidamente todos los pseudónimos disponibles en un único barrido, la etiqueta va progresivamente ralentizando la respuesta en el caso de una secuencia rápida de interrogaciones. (3) Enfoque del re-cifrado. Ver figura 4. (4) Enfoque del proxy. Los clientes llevan sus propios dispositivos para hacer cumplir la privacidad denominados proxies. Pueden ser de dos tipos: (a) Etiquetas watchdog. Son sistemas de auditoría para la privacidad RFID, monitorizan el ambiente de exploración de etiquetas y recogen información acerca de las unidades lectoras. (b) RFID Guardian o REP (RFID Enhancer Proxy). Se trata de un firewall RFID personal alimentado por batería. Hace de intermediario entre la petición de la lectora y la respuesta de las etiquetas, simulando selectivamente las etiquetas bajo su control, por ejemplo no responde a una lectora por no ser autorizada. Puede implementar sofisticadas políticas de privacidad. El Guardian o REP adquiere y libera el control de las etiquetas, PINs y claves asociadas. (5) Enfoque del recorte parcial de la antena. Se trata de recortar físicamente una parte de la antena, por ejemplo con unas tijeras, con objeto de reducir el alcance de varios metros a unos pocos centímetros. Esta técnica puede ayudar a proteger el acceso a los datos ya que un espía debería ponerse muy cerca de la etiqueta y persona que la transporta para poder robar información. (6) Enfoque basado en meter la etiqueta en una funda de material metálico o plástico, que haga de caja de Faraday de apantallamiento electromagnético. El plástico transparente supresor de EMI puede utilizarse para cubrir etiquetas RFID consiguiendo atenuación de hasta 30dB y efectividad de apantallamiento EMI de 35 dB en el intervalo 30MHz a 1,5GHz y de 25 dB y efectividad de apantallamiento EMI de 30 dB en el intervalo de 1,5GHz a 4GHz. (7) Enfoque basado en utilización de etiquetas watchdog. Este tipo de etiquetas RFID visualiza las lecturas y escrituras, que de otra forma serían invisibles. Reconoce los impulsos de comienzo y fin que envían las unidades lectoras y visualiza incluso los tamaños de datos descargados acordados. Este planteamiento aumenta la visibilidad del acceso a los datos personales. (8) RFDump (http://www.rf-dump.org). Se trata de una herramienta software, open source, para unidades lectoras RFID ISO-15693 e ISO-14443 (13,56 MHz.). Lee/escribe datos en etiquetas RFID. Integra una característica cookie que añade una cookie a la etiqueta y automáticamente incrementa un contador cuando la etiqueta RFID se encuentra en el campo de acción de una lectora. Sigue la pista del número de veces que el comprador entra en el campo de una lectora o coge un producto. (9) Enfoque basado en impedir que sean leídas. Utilizando algún tipo de apantallamiento EMI. Otro método es generar interferencias (jamming) para inhibir las comunicaciones, por ejemplo difundiendo “0” y “1” en respuesta a cualquier petición de la lectora. Este último método inhabilita todas las RFID incluso las de aplicaciones legítimas. (10) Promulgando Leyes que gobiernen el uso del RFID. Con política y legislación. (11) Impidiendo que las partes no autorizadas puedan entender la comunicación etiqueta-lectora.

Este método elimina todos los posibles beneficios que podrían obtenerse de la tecnología RFID tras la compra del objeto que transportaba la etiqueta. Por ejemplo, si nos acercamos a un escaparate de una tienda con la etiqueta viva en una prenda comprada podríamos ver en una pantalla recomendaciones personalizadas para complementar a dicha prenda. (2) Enfoque del renombrado. Las etiquetas RFID contienen un conjunto de pseudónimos de modo que emite uno diferente cada vez que es interrogado por una unidad de lectura. Para controlar la respuesta de una etiqueta y prevenir que lectoras maliciosas puedan extraer rápidamente todos los pseudónimos disponibles en un único barrido, la etiqueta va progresivamente ralentizando la respuesta en el caso de una secuencia rápida de interrogaciones. (3) Enfoque del re-cifrado. Ver figura 4. (4) Enfoque del proxy. Los clientes llevan sus propios dispositivos para hacer cumplir la privacidad denominados proxies. Pueden ser de dos tipos: (a) Etiquetas watchdog. Son sistemas de auditoría para la privacidad RFID, monitorizan el ambiente de exploración de etiquetas y recogen información acerca de las unidades lectoras. (b) RFID Guardian o REP (RFID Enhancer Proxy). Se trata de un firewall RFID personal alimentado por batería. Hace de intermediario entre la petición de la lectora y la respuesta de las etiquetas, simulando selectivamente las etiquetas bajo su control, por ejemplo no responde a una lectora por no ser autorizada. Puede implementar sofisticadas políticas de privacidad. El Guardian o REP adquiere y libera el control de las etiquetas, PINs y claves asociadas. (5) Enfoque del recorte parcial de la antena. Se trata de recortar físicamente una parte de la antena, por ejemplo con unas tijeras, con objeto de reducir el alcance de varios metros a unos pocos centímetros. Esta técnica puede ayudar a proteger el acceso a los datos ya que un espía debería ponerse muy cerca de la etiqueta y persona que la transporta para poder robar información. (6) Enfoque basado en meter la etiqueta en una funda de material metálico o plástico, que haga de caja de Faraday de apantallamiento electromagnético. El plástico transparente supresor de EMI puede utilizarse para cubrir etiquetas RFID consiguiendo atenuación de hasta 30dB y efectividad de apantallamiento EMI de 35 dB en el intervalo 30MHz a 1,5GHz y de 25 dB y efectividad de apantallamiento EMI de 30 dB en el intervalo de 1,5GHz a 4GHz. (7) Enfoque basado en utilización de etiquetas watchdog. Este tipo de etiquetas RFID visualiza las lecturas y escrituras, que de otra forma serían invisibles. Reconoce los impulsos de comienzo y fin que envían las unidades lectoras y visualiza incluso los tamaños de datos descargados acordados. Este planteamiento aumenta la visibilidad del acceso a los datos personales. (8) RFDump (http://www.rf-dump.org). Se trata de una herramienta software, open source, para unidades lectoras RFID ISO-15693 e ISO-14443 (13,56 MHz.). Lee/escribe datos en etiquetas RFID. Integra una característica cookie que añade una cookie a la etiqueta y automáticamente incrementa un contador cuando la etiqueta RFID se encuentra en el campo de acción de una lectora. Sigue la pista del número de veces que el comprador entra en el campo de una lectora o coge un producto. (9) Enfoque basado en impedir que sean leídas. Utilizando algún tipo de apantallamiento EMI. Otro método es generar interferencias (jamming) para inhibir las comunicaciones, por ejemplo difundiendo “0” y “1” en respuesta a cualquier petición de la lectora. Este último método inhabilita todas las RFID incluso las de aplicaciones legítimas. (10) Promulgando Leyes que gobiernen el uso del RFID. Con política y legislación. (11) Impidiendo que las partes no autorizadas puedan entender la comunicación etiqueta-lectora.

Utilizando técnicas criptográficas y/o de ocultación de la propia comunicación vía canales subliminares, en ambos casos se requiere hardware no factible en etiquetas de muy bajo costo, otros métodos utilizan funciones criptográficas unidireccionales hash y generadores de números pseudoaleatorios. Otro método empleado se basa en realizar medidas de nivel de potencia con la distancia. Se sabe que la mayor parte de las lecturas hostiles ocurren cuando el atacante se encuentra físicamente distante. Si se realizan medidas de la potencia de la señal y se efectúa un análisis del ruido se puede estimar la distancia a la lectora. Otro método es la protección física con cámaras de seguridad, sensores, etc.

Utilizando técnicas criptográficas y/o de ocultación de la propia comunicación vía canales subliminares, en ambos casos se requiere hardware no factible en etiquetas de muy bajo costo, otros métodos utilizan funciones criptográficas unidireccionales hash y generadores de números pseudoaleatorios. Otro método empleado se basa en realizar medidas de nivel de potencia con la distancia. Se sabe que la mayor parte de las lecturas hostiles ocurren cuando el atacante se encuentra físicamente distante. Si se realizan medidas de la potencia de la señal y se efectúa un análisis del ruido se puede estimar la distancia a la lectora. Otro método es la protección física con cámaras de seguridad, sensores, etc.

Este artículo se enmarca en las actividades desarrolladas dentro del proyecto LEFIS-APTICE (financiado por Socrates 2005-2007. European Commission).

BIBLIOGRAFIA.

- Areitio, J. “Privacidad y protección, elementos clave para la tecnología RFID”. Revista Gigatronic. Nº 44. Marzo 2007.

- Areitio, J. “Necesidad de complementar los firewall: sistemas de detección-prevención de intrusiones y valoración de vulnerabilidades”. Revista Conectrónica. Nº 101. Octubre 2006.

- Areitio, J. “Análisis, síntesis y aplicaciones de la tecnología de funciones criptográficas hash”. Revista Conectrónica. Nº 108. Junio 2007.

- Areitio, J. “Consideraciones sobre seguridad en torno a la tecnología RFID”. Revista Conectrónica. Nº 105. Marzo 2007.

- Areitio, J. “Seguridad de la Información”. Cengage Learning. 2008.

- Thornton, F. and Lathem, C. “RFID Security”. Syngress. 2006.

- Cole, P.H and Ranasinghe, D.C. “Networked RFID Systems and Lightweight Cryptography: Raising Barriers to Product Counterfeiting”. Springer. 2007.

- Reese, R. “Network Security”. John Wiley & Sons, Inc. 2007.

- Minoli, D. “Information Security Risk Management”. John Wiley & Sons, Inc. 2006.

- Kadrich, M. “Endpoint Security”. Addison-Wesley. 2007.

Prof. Dr. Javier Areitio Bertolín.Esta dirección de correo electrónico está siendo protegida contra los robots de spam. Necesita tener JavaScript habilitado para poder verlo."> Catedrático de la Facultad de Ingeniería. ESIDE. Director del Grupo de Investigación Redes y Sistemas. Universidad de Deusto.

Cursos Técnicos y Seminarios

Centro de recursos técnicos sobre retos de la ciberseguridad

En el mundo interconectado de hoy en día, la necesidad de integrar la seguridad en el nivel ...

Webinars D-Link sobre formación TIC

D-Link ha anunciado su nueva temporada de sus D-Link Academy Webinars. Los temas de esta nueva ...

Curso básico de Fibra Óptica Gratuito

Aquí tienes todas las fichas del Curso básico de fibra óptica publicado en los primeros número de ...

Plataforma Inmersiva de e-Learning Keysight University

Keysight Technologies, Inc ha anunciado Keysight University, una ...

Nokia aborda la seguridad de las redes como parte de su programa de certificación 5G

Nokia ha anunciado hoy un nuevo curso y certificación 5G de nivel profesional dirigido a la ...

Suscríbase a la revista CONECtrónica

Precio suscripción anual:

PDF: 60,00.- € (IVA incluido.)

PAPEL: 180,00.- € (IVA incluido.)

Recibirá las 7 ediciones que se publican al año.