- Viernes, 02 Noviembre 2012

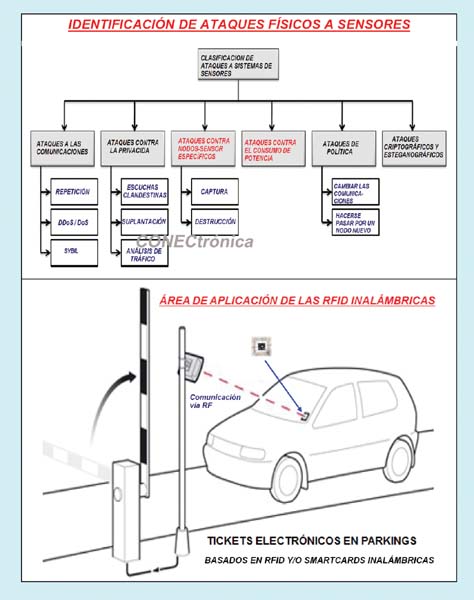

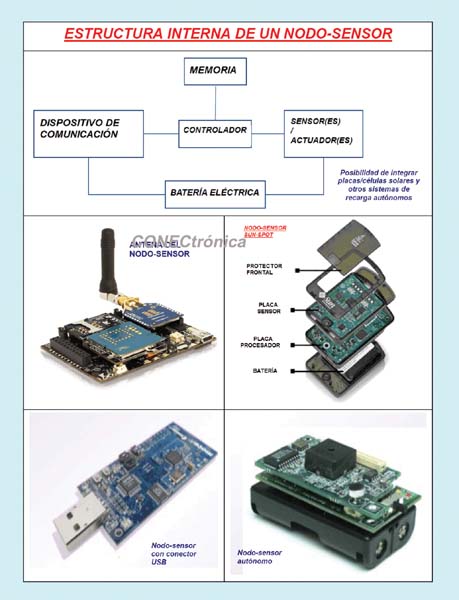

La ciberseguridad física abarca un amplio abanico de aspectos de nuestro mundo real en relación con la protección de objetos físicos frente al robo-eliminación, modificación, reemplazo-sustitución maliciosa de dispositivos físicos como nodos-sensor, a la manipulación indebida, a estropear-averiar, al vandalismo, a la captura-extracción de información sensible por conexión directa, a convertirlo en infectado o malicioso inyectando malware, etc.

Cuando necesitamos proteger un portátil-PC-Mac o un servidor frente a robos, lo podemos anclar al puesto de trabajo con escuadras soldadas o utilizamos cables de acero removibles utilizando candados. También podemos encerrar en armarios blindados/acorazados PCs, switches, routers, patch-pannel, etc. Muchas veces es necesario proteger físicamente puntos de acceso WiFi y todo tipo de antenas y se opta por esconderlos en falsos techos tipo Pladur o bien se ocultan las antenas dentro de chimeneas falsas (aplicándose la frase: ojos que no ven corazón que no siente).

Cuando necesitamos proteger un portátil-PC-Mac o un servidor frente a robos, lo podemos anclar al puesto de trabajo con escuadras soldadas o utilizamos cables de acero removibles utilizando candados. También podemos encerrar en armarios blindados/acorazados PCs, switches, routers, patch-pannel, etc. Muchas veces es necesario proteger físicamente puntos de acceso WiFi y todo tipo de antenas y se opta por esconderlos en falsos techos tipo Pladur o bien se ocultan las antenas dentro de chimeneas falsas (aplicándose la frase: ojos que no ven corazón que no siente).

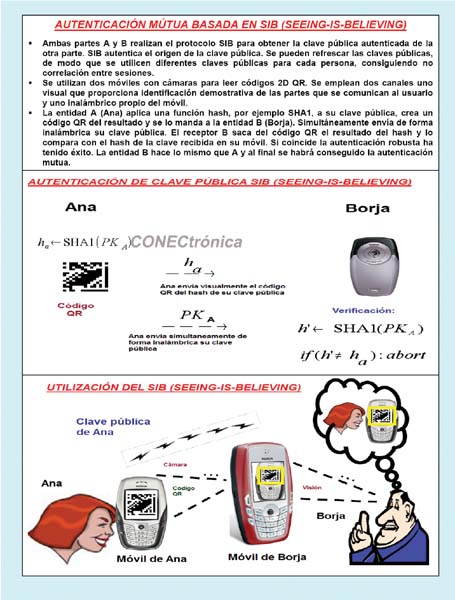

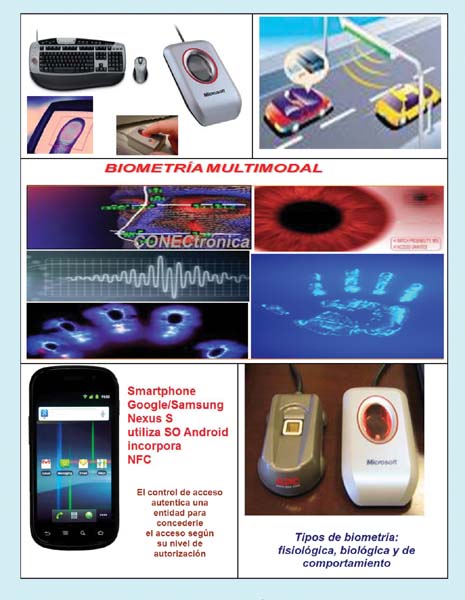

A veces los puntos de acceso WiFi desplegados son de tipo satélite con mínimas funcionalidades y que dependen para poder funcionar de un controlador base principal completo, de modo que si se roba un punto de acceso satélite no sirve para nada por si sólo sin el controlador base principal. Si se desea proteger frente a robos dispositivos móviles como tablets, smartphones se pueden utilizar radio-balizas vía satélite. Si hemos desplegado nodos-sensor en forma de red de sensores en un área hostil, controlada por enemigos, como contramedida de protección física podemos dotar a cada nodo-sensor de un mecanismo interno que lo desintegre o lo haga inservible, no operativo si detecta que alguien lo manipula o intenta acceder a sus contenidos, por ejemplo, incinerándose, explotando, cifrando y borrando todo su contenido, etc. Cuando se precise proteger físicamente la integridad de teclados de entrada de datos se pueden utilizar teclados anti-vandálicos (normas MIL) a prueba de fuego, explosiones, ácido, etc. Cuando necesitamos proteger físicamente un sistema de dispositivos de computación como una granja de servidores podemos pensar en encerrarlo en un CPD (Centro de Proceso de Datos) o en un recinto sin ventanas, con ventilación adecuada, con una puerta o en una caja fuerte provista de cerraduras, cerrojos o candados. Las cerraduras pueden utilizar llaves, tarjetas o biometría. Las llaves pueden ser de tipo mecánico (las ganzúas son una herramienta de ataque), electrónico (con RFID/NFC, emisión RF/luz) y magnéticas. Las tarjetas de acceso pueden ser tarjetas perforadas, de banda magnética (tres pistas, la primera para el nombre del usuario, formato, etc. por ejemplo de 79 caracteres, la segunda para el número de cuenta, fecha de expiración, banco expendedor, etc. por ejemplo de 40 caracteres y la tercera a menudo no utilizada), de tipo óptico con códigos de barras 1D (código 39) o 2D (códigos QR) y smartcard con conexión-contacto galvánica. También se utilizan smartcard inalámbricas, RFID y NFC. Los candados pueden ser de llave mecánica/magnética y con combinación mecánica/electrónica. Se están investigando pinturas de invisibilidad basadas en nano-tecnología para hacer no visibles dispositivos de computación, nodos-sensor y videocámaras y evitar que se puedan robarlas o dañarlos. Las alarmas perimétricas y volumétricas basadas en multi-sensores y que accionen sonidos elevados (muchos decibelios para aturdir), o sólo audibles por animales o sólo por adolescentes o silenciosas sólo por la policía pueden ayudar a la protección física. Para la protección física también nos encontramos con vallas, muros, alambradas, zanjas, zonas minadas, cámaras de TV, Webcams, vigilancia por satélite, rádares, aviones no tripulados/Drones (UAS/Unmanned Aerial System, UAV/Unmanned Aerial Vehicle, VANT/Vehículo aéreo no tripulado), detectores de presión, voltaje, temperatura, luz, sonido, campo magnético, etc., así como personal especializado como vigilantes jurados/armados, policía, guardias de seguridad, guardaespaldas para personas y robots, animales adiestrados como perros, aves, reptiles, insectos, tiburones e incluso robots de vigilancia intensiva.

Ciberseguridad física en smartcard/sim

Ciberseguridad física en smartcard/sim

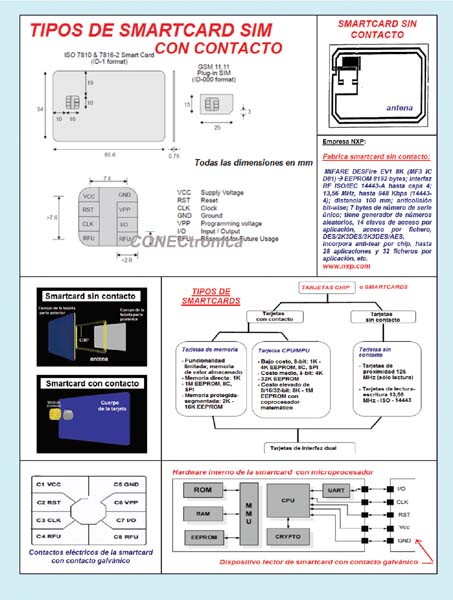

Una tarjeta SIM (Subscriber Identity Module) es un caso de tarjeta inteligente (o smartcard) expedida por un proveedor de red. Es un chip o circuito integrado que contiene información personal y claves que permiten al usuario autenticarse frente a una red o entidad.

En dicho chip se integran los siguientes componentes interconectados a través de buses: una CPU/procesador, memorias (ROM, EPROM, Flash-E2PROM, FRAM, RAM), módulo de comunicación serie de un bit con conexión galvánica y un módulo de comunicación inalámbrica las smartcards que son inalámbricas. Las smartcards JavaCard soportan la plataforma de programación Java y posibilitan cifrado DES/AES/RSA, hash SHA-1, generación de claves asimétricas, etc. Existe un compromiso entre su costo y su resistencia a intrusiones físicas (accesos indebidos). Integra memoria protegida para guardar secretos y posee capacidades criptográficas como hash SHA-1, cifrado RSA/AES/3DES/IDEA, generación de pares de claves asimétricas, etc. Las SIM de conexión galvánica se conectan con un CAD (Card Acceptance Device) utilizando una comunicación basada en un enlace serie de un bit y obtiene el reloj y la alimentación eléctrica.

Se presenta en dos formatos: (i) SIM formato miniatura para embeber en un teléfono móvil/smartphone. (ii) SIM en tamaño de tarjeta de crédito-débito/identificación/DNI para contacto galvánico o inalámbrica. La información que puede almacenar una SIM puede ser muy variada: desde SMS/MMS, libreta-lista de contactos, números de cuenta, contraseñas PIN (Personal Identifier Number) y PUK (Personal Unblocking Key de ocho dígitos si el usuario olvida su PIN de cuatro dígitos), IMSI (Internacional Mobile Subscriber Identifier) identificador personal de red y país del propietario de 64 bits/quince dígitos, ICC-ID (Integrated Circuit Card-IDentifier) utilizado para identificación hardware de 18 dígitos más un dígito de comprobación, valor de autenticación de seguridad Ki, información cifrada, etc. Aunque internamente se pueden definir diversos niveles de defensa el hecho es que pueden accederse físicamente por medios maliciosos a los contenidos protegidos.

Los principales niveles de defensa de acceso son: (1) Prevención de acceso y uso no autorizado utilizando un PIN de cuatro a ocho dígitos y un PUK de hasta nueve dígitos, medidas locales de seguridad donde la red no esta implicada. (2) Autenticación de la identidad del cliente. Utilizando el algoritmo A3 de autenticación, el algoritmo A8 de generación de clave de cifrado. Ambos algoritmos están almacenados en la SIM. (3) Anonimato. Consiste en enviar TMSI (Temporary Mobile Subscriber Identity) en vez de IMSI. (4) Cifrando la información enviada por el aire. Utilizando el algoritmo de cifrado A5 embebido en hardware donde se emplea una nueva clave de cifrado Kc para cada llamada y las claves Ki y Kc no se transmiten por la red. La protección física tiene que ver con el uso de medios físicos para proteger objetos de valor, información o acceso a recursos restringidos. Las principales áreas de la protección física son: (a) Ataques hardware. Ataques contra discos duros, CPUs, tarjetas inteligentes, etc. (b) Escuchas clandestinas. Ataques que monitorizan señales que salen o se intercambian entre dispositivos de computación (emanaciones electromagnéticas de computadores, Bluetooth, etc.). (c) Ataques a interfaces físicos. Explotando debilidades de interfaces físicas de sistemas. (d) Protección de localización. Proteger la localización donde reside el hardware si este incluye GPS/Galileo/Glonass/QZSS o se triangula las señales generadas. (e) Detección de intrusión física. Detectar intrusiones en la localización donde reside el hardware.

Ataques físicos tarjetas inteligentes. Contramedidas

Ataques físicos tarjetas inteligentes. Contramedidas

Se pueden identificar los siguientes tipos de ataques a la ciberseguridad física de una smartcard:

(1) Ataques invasivos. Por definición destruyen el chip, se requieren equipos sofisticados y caros (microscopio con cortador láser), son útiles cuando se conoce muy poco sobre el chip. Se caracterizan por exponer al propio chip al desnudo, explorar/monitorizar su superficie para extraer información, interactuar con dicha superficie para modificar el chip, aplicar ingeniería inversa al chip, analizar la información recogida y entender las unidades funcionales del chip. Una vez obtenidos los datos y códigos secretos se puede clonar una nueva smartcard. Como contramedidas a este tipo de ataques: rodear al chip con una sustancia opaca que no se pueda separar del chip sin quemarlo.

(2) Ataques no invasivos (side-channel). Son más fáciles, baratos, rápidos de realizar y no destruyen el chip. Se caracterizan por monitorizar características de ejecución como tiempo de ejecución, nivel de radiación, alimentación eléctrica consumida, etc. Se observan las operaciones normales o se inducen fallos. Se clasifican en:

(i) Ataques pasivos. Se trata de monitorizar lo que sale del chip como radiación electromagnética, consumo de potencia, tiempo de ejecución, etc.

(ii) Ataques activos. Se trata de inyectar con cuidado datos, señales de reloj, alimentación eléctrica al chip y a continuación se mide el comportamiento del chip. Algunos ataques activos son:

(a) Ataques por inducción de fallos (glitch). Se utilizan diversos métodos como: generar un pico de voltaje puntiagudo, aumentar la frecuencia del reloj, someter al chip a un campo eléctrico, a un intenso frío, etc. con el objetivo de causar un error en la computación que de lugar a la fuga de datos sensibles como un volcado de información de claves.

(b) Ataques de timing. Se utiliza el siguiente método: generar un gran número de mensajes “cifra este fichero con tu clave secreta” y enviarlos a la smartcard, medir el tiempo necesario para realizar las operaciones y deducir la calve criptográfica a partir de dichas medidas.

(b) Ataques de análisis de potencia. Se trata de obtener conclusiones sobre el comportamiento interno del chip a partir de las medidas de la potencia que se consume. Se sabe que diferentes instrucciones máquina consumen diferentes cantidades de potencia. Los buses internos también consumen potencia cuando las líneas de bus cambian de cero-lógico a uno-lógico, de modo que se puede estimar el número de bits que cambian en el bus midiendo la cantidad de potencia consumida. El ataque es sencillo se pone una resistencia eléctrica sobre la línea de alimentación eléctrica del chip, se coloca un voltímetro de alta resolución con capacidad de alto muestreo de frecuencia sobre dicha resistencia eléctrica y con ayuda de un computador se almacena y analiza las trazas que aparezcan. El ruido del contador en las medidas se promedia a lo largo de un gran número de transacciones. Se pueden identificar dos tipos diferentes de análisis de potencia para extraer claves de smartcards/SIM: (i) SPA (Simple Power Analysis). Es el método más sencillo. (ii) DPA (Differential Power Analysis). Utiliza técnicas estadísticas.

Como contramedidas a este tipo de ataques: (i) Ofuscación. Consiste en insertar instrucciones falsas en saltos condicionales. (ii) Intercalar múltiples hilos de control; esto presenta dificultad en smartcards ya que poseen recursos de computación limitados. (iii) Randomización. Consiste en generar una señal de reloj interna insertando retardos aleatorios en el reloj externo. (iv) Proactividad. Se trata de anticiparse a ser atacado. Las smartcards deben ser una parte de la arquitectura de seguridad completa de un sistema, en dicha arquitectura deben detectarse anomalías para minimizar pérdidas, además la seguridad debería actualizarse. (v) Sensores de entorno. Consiste en detectar si un atacante reduce la señal de reloj para poder monitorizar más fácilmente los cálculos internos del chip.

Como contramedidas a este tipo de ataques: (i) Ofuscación. Consiste en insertar instrucciones falsas en saltos condicionales. (ii) Intercalar múltiples hilos de control; esto presenta dificultad en smartcards ya que poseen recursos de computación limitados. (iii) Randomización. Consiste en generar una señal de reloj interna insertando retardos aleatorios en el reloj externo. (iv) Proactividad. Se trata de anticiparse a ser atacado. Las smartcards deben ser una parte de la arquitectura de seguridad completa de un sistema, en dicha arquitectura deben detectarse anomalías para minimizar pérdidas, además la seguridad debería actualizarse. (v) Sensores de entorno. Consiste en detectar si un atacante reduce la señal de reloj para poder monitorizar más fácilmente los cálculos internos del chip.

Ciberataques físicos directos contra dispositivos de computación

Actualmente un atacante puede causar daños a un dispositivo de computación tanto si tiene acceso físico directo a él como si se encuentra en sus proximidades. Los usuarios de los sistemas de computación a veces no son confiables. Algunos de los ciber-ataques directos más relevantes son:

(1) Escuchas clandestinas. Se definen como escuchar de forma secreta la comunicación de otra entidad/persona. Por tanto es necesario proteger el entorno en el que se utiliza un sistema de computación. Se pueden identificar dos tipos de escucha clandestinas:

(i) Escuchas pasivas. Consiste en monitorizar la comunicación sin dejar rastro, por ejemplo utilizando sniffers para cable o inalámbricos. Las técnicas de mirar por encima del hombro consisten en instalar videocámaras/Webcams ocultas pequeñas o bien observar con binoculares a través de las ventanas, incluso con visión infrarroja para ver en la oscuridad. Como contramedidas en los ATM (cajeros automáticos) que sus visualizadores tengan un ángulo de visión limitado, que los teclados de los cajeros se protejan para que no se vea lo que se teclea; así mismo alterar la localización física de las teclas del teclado después de cada presión de tecla. Las escuchas clandestinas pueden realizarse sobre medios guiados y no guiados: (a) Sobre cable coaxial y par trenzado. Medir los impulsos eléctricos fugados. Se corta el cable y se hace una derivación a un hilo secundario. En cable Ethernet, desconectar brevemente e insertar un dispositivo de escucha pasivo. Los switches/L2 incluyen un puerto de mirror que permite monitorizar los otros puertos. (b) Cable de fibra óptica. Doblar el cable y leer la luz que escape con un sensor óptico. Otro modo es cortar la fibra y reconectarla con un splitter-inline 80/20, el 80% de señal circula y el 20% se utiliza para monitorización. (c) Comunicaciones satélite y por microondas. El atacante se coloca cerca del receptor-víctima para leer su comunicación. Algunas contramedidas contra las escuchas clandestinas: detectores de desconexión breve de cables, detectores de reducción de la potencia de la señal, cifrado extremo a extremo, detectores de cortes en cables por reflectrometría. Como contramedidas a las contramedidas Reaumentar la señal para disimular la pérdida de señal, realizar el ataque a la noche cuando es menos probable que sea detectada. Las escuchas clandestinas por monitorización de emisiones energéticas pueden clasificase en función del tipo de señal energética en: (i) Radiación electromagnética. Monitorización de pantallas de visualización CRT, LED y LCD. Emisión de señales de servidores. (ii) Emisiones ópticas. Los visualizadores de tubo de rayos catódicos, LED/LCD emiten impulsos de luz que pueden monitorizarse con fotosensores y la imagen de la pantalla puede reconstruirse a distancia. (iii) Emisiones acústicas. Escuchando con micrófonos direccionales el pulsar de las teclas se puede reconstruir el 78.8% de lo tecleado.

Escuchando a una CPU nos puede revelar las instrucciones que ejecuta.

Escuchando a una CPU nos puede revelar las instrucciones que ejecuta.

Los keyloggers-software se introducen en una máquina víctima en forma de malware-programas y nos permiten realizar capturas clandestinas de información sensible (todo lo tecleado como contraseñas de BIOS y de sistema operativo, números de cuenta, etc.), una contramedida es utilizar teclados virtuales sobre la pantalla, de un solo uso, que no exijan teclear nada sino seleccionar con ratón y aceptar lo que se ve en la pantalla. Los keyloggers-hardware (tienen memoria interna, no requieren drivers de sistema operativo, incluyen reloj interno, soportan WPA-2/WPA/WEP, generan informes de correos electrónico y conexión a Internet inalámbrica) son dispositivos hardware que se pueden instalar entre el teclado y el computador en forma de conector USB-a-USB, PS/2-a-PS/2 para capturar todo lo tecleado como contraseñas-claves/números de cuenta a memoria flash, el atacante puede bien recuperar el dispositivo físico o bien el dispositivo transmite de forma autónoma y cifrada los datos de forma inalámbrica WiFi/Bluetooth. Puede capturar las contraseñas de la BIOS lo que da control completo sobre la máquina. Las aplicaciones de los keyloggers-hardware es observar los correos electrónicos, navegación Web, chats, Redes Sociales utilizadas por menores y empleados para monitorizar la productividad de los empleados y proteger a los menores frente a posibles pedófilos y otros atacantes online. Para ser legal en empresas éstas deben anunciar su existencia de forma explícita.

(ii) Escuchas activas. Consiste en modificar o crear/fabricar comunicación falsificada; es el caso de los ataques MITM.

(2) Tempest. Es un estándar del gobierno USA con objeto de limitar las emisiones-emanaciones de señales electromagnéticas/energéticas que transportan información sensible procedente de equipos de computación. Las zonas de protección definidas en el estándar NATO/SDIP-27 son: (i) Nivel A. Casi acceso inmediato. A una distancia de un metro; por ejemplo una sala vecina. (ii) Nivel B. A una distancia de veinte metros o nivel similar de atenuación; por ejemplo dentro de un edificio. (iii) Nivel C. A una distancia de cien metros o atenuación equivalente. Algunas contramedidas contra las emanaciones electromagnéticas Tempest son: (a) Bloquear las emisiones. Se pueden identificar tres posibilidades en función del tipo de emanaciones energéticas emitidas: (i) Bloqueo de luz visible. Utilizar salas sin ventanas o forrar las ventanas con material opaco o unidireccional. (ii) Bloqueo de emanaciones acústicas. Utilizar salas recubiertas con materiales que absorban el sonido o desplegar sistemas acústicos muy sofisticados capaces de generar señales acústicas con polaridad opuesta que anulan el sonido-ruido original. (iii) Bloqueo de radiación electromagnética. Consiste en utilizar una Caja de Faraday es decir rodear la sala/edificio/tarjeta a proteger con material metálico (placas, malla) o plásticos especiales capaces de bloquear las señales electromagnéticas. (b) Modificar-enmascarar las emisiones. Se trata generar y difundir señales de ruido aleatorio (jamming/interferencias) de modo que las señales que transportan información se pierdan en el ruido. Es similar a los dispositivos de inhabilitación de RF que se utilizan para impedir que los teléfonos móviles tengan cobertura en salas de fiestas o edificios de la policía/ejército o para evitar que se pueda detonar por RF una bomba al paso de una vehículo militar.

(3) Técnicas forenses. Consiste en identificar, preservar, recuperar, analizar y presentar evidencias digitales (hechos y opiniones) acerca de la información encontrada en medios de almacenamiento digital para ser utilizados en procedimientos legales o mejorar la seguridad. Las técnicas forenses las pueden utilizar los atacantes para extraer información de dispositivos de computación (PCs, smartphones, etc.). Permiten recuperar ficheros borrados ya que la mayoría de los sistemas operativos sólo eliminan los metadatos de un fichero borrado y no sobrescriben el propio fichero para su destrucción real. Algunos ficheros sobrescritos pueden recuperarse ya que las trazas magnéticas pueden permanecer. Algunas contramedidas útiles son: sobrescribir los ficheros en muchas pasadas con datos aleatorios o bien destruir físicamente el disco con fuego, taladros, explosivos, etc. El ataque de arranque en frío consiste en congelar la DRAM de un computador en ejecución, apagar el computador, arrancar el equipo con una memoria externa de arranque viva y extraer la clave de cifrado del disco de la RAM. Como contramedida no almacenar las claves de cifrado en texto en claro en la RAM.

(4) Memorias externas de arranque vivas (DVD, CD, USB). Un sistema operativo de computador con capacidad de arrancar, almacenado en un medio externo (DVD, CD, unidad USB) posibilita arrancar un dispositivo de computación sin su disco duro. Los atacantes pueden arrancar un computador utilizando una memoria viva saltándose su sistema operativo nativo, saltándose cualquier mecanismo de autenticación lo que les permite leer y modificar los datos del disco duro. Algunas contramedidas útiles para proteger los datos de un disco duro cuando un atacante robo un portátil son: instalar contraseñas en el BIOS, de modo que el computador no pueda arrancar sin la contraseña de autenticación; colocando una contraseña en el disco duro; cifrando el disco duro; o bien instalando herramientas de seguridad para inhabilitar el PC en caso de robo.

(5) Ataque contra la disponibilidad. Por ejemplo inyectando señales de jamming/interferencias para que no pueda abrir una cerradura con llave basada en emisor RF.

Consideraciones finales

Hoy en día es clave la protección del acceso a todo tipo de dispositivos de computación tanto desde la perspectiva física como digital. Si bien accedemos a ellos a través de la red, teclados u otras interfaces digitales también podemos acceder a CPDs utilizando martillos neumáticos, a SIM para clonarlas, a nodos sensor para trastornar redes, a PCs para robar o modificar su contenido, al contenido de una tarjeta inteligente utilizando técnicas quirúrgicas vía láser con microscopio electrónico e incluso nitrógeno líquido, etc.

Este artículo se enmarca en las actividades desarrolladas dentro de LEFIS-Thematic Network.

Autor:

Prof. Dr. Javier Areitio Bertolín – E.Mail: Esta dirección de correo electrónico está siendo protegida contra los robots de spam. Necesita tener JavaScript habilitado para poder verlo.

Catedrático de la Facultad de Ingeniería.

Director del Grupo de Investigación Redes y Sistemas. Universidad de Deusto

Bibliografía

Areitio, J. “Seguridad de la Información: Redes, Informática y Sistemas de Información”. Cengage Learning-Paraninfo. 2012.

Areitio, J. “Evolución de amenazas y tendencias en seguridad de red en el contexto Web”. Revista Conectrónica. Nº 142. Noviembre 2010.

Areitio, J. “Identificación y análisis de la protección de las aplicaciones Web”. Revista Conectrónica. Nº 143. Enero 2011.

Schneier, B. “Economics of Information Security and Privacy”. Springer. 2011.

Whitman, M.E. and Mattord, H.J. “Principles of Information Security”. Thomson. 2009.

Nicastro, F.M. “Security Patch Management”. CRC Press. 2011.

Norman, T.L. “Risk Analysis and Security Countermeasure Selection”. CRC Press. 2009.

Cursos Técnicos y Seminarios

Centro de recursos técnicos sobre retos de la ciberseguridad

En el mundo interconectado de hoy en día, la necesidad de integrar la seguridad en el nivel ...

Webinars D-Link sobre formación TIC

D-Link ha anunciado su nueva temporada de sus D-Link Academy Webinars. Los temas de esta nueva ...

Curso básico de Fibra Óptica Gratuito

Aquí tienes todas las fichas del Curso básico de fibra óptica publicado en los primeros número de ...

Plataforma Inmersiva de e-Learning Keysight University

Keysight Technologies, Inc ha anunciado Keysight University, una ...

Nokia aborda la seguridad de las redes como parte de su programa de certificación 5G

Nokia ha anunciado hoy un nuevo curso y certificación 5G de nivel profesional dirigido a la ...

Suscríbase a la revista CONECtrónica

Precio suscripción anual:

PDF: 60,00.- € (IVA incluido.)

PAPEL: 180,00.- € (IVA incluido.)

Recibirá las 7 ediciones que se publican al año.