El malware inteligente avanzado puede verse desde muy diversas perspectivas:

(1) Como ciber-arma (tanto defensiva como ofensiva. Algunos ejemplos de malware ofensivos son: TrickBot, LatentBot, AgentTesla, Gandcrab, Stuxnet, DownPaper, Carbanak, Zeus, Duqu, Ramnit, Wiper, Flame, Babar, Ryuk, Qakbot, ISFB, TurnedUp, Dridex, Goedel, Mosquito, Jaff, Chernobyl, Emotet/Geodo, Pupy, BlackEnergy, Shamoon, DanaBot, etc.

(2) Como herramienta sofisticada de ciber-ataques (tanto para protección como para ejecutar actividades maliciosas).

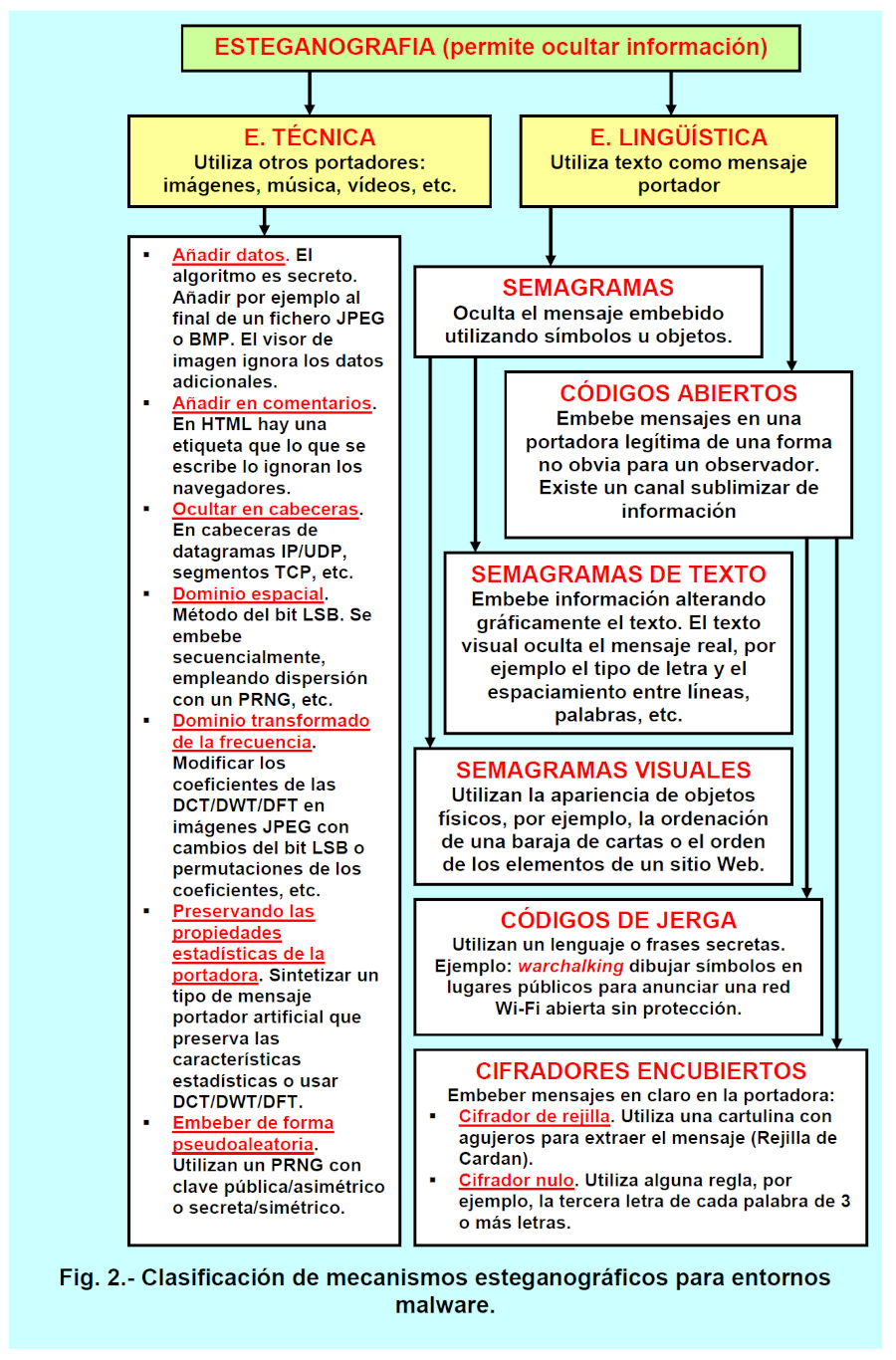

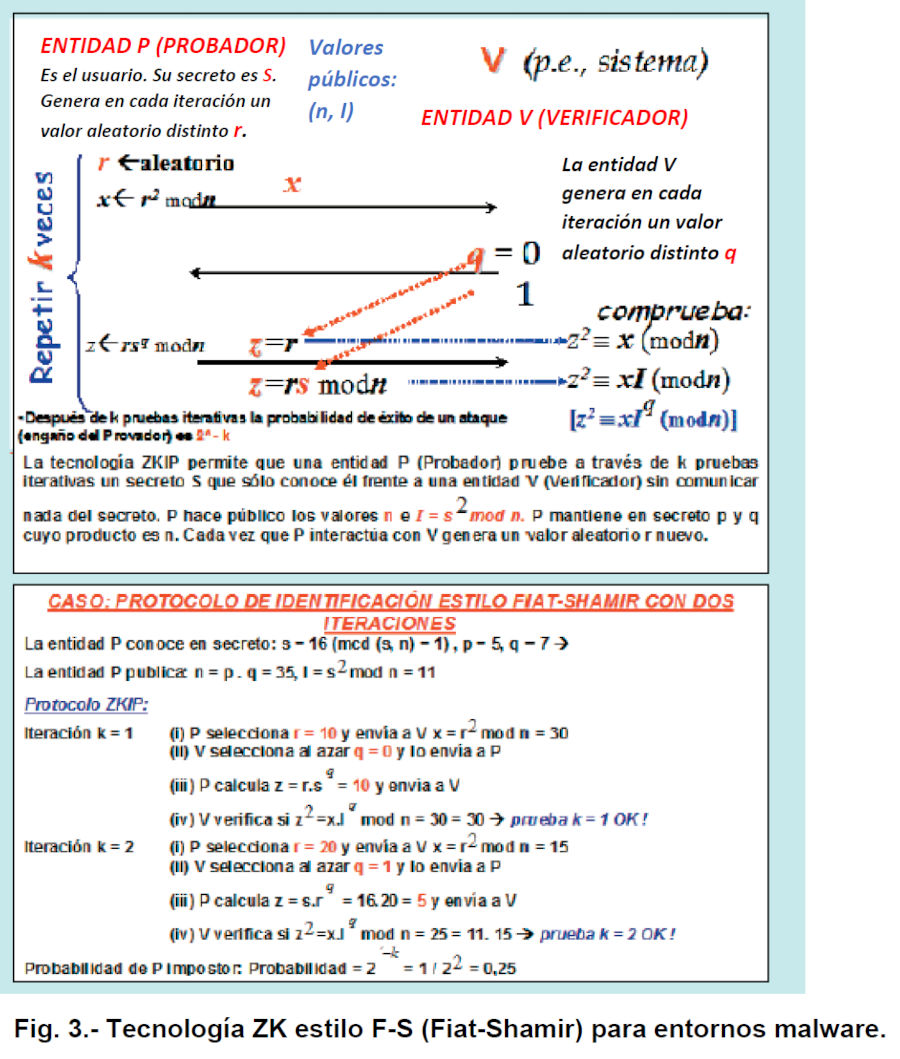

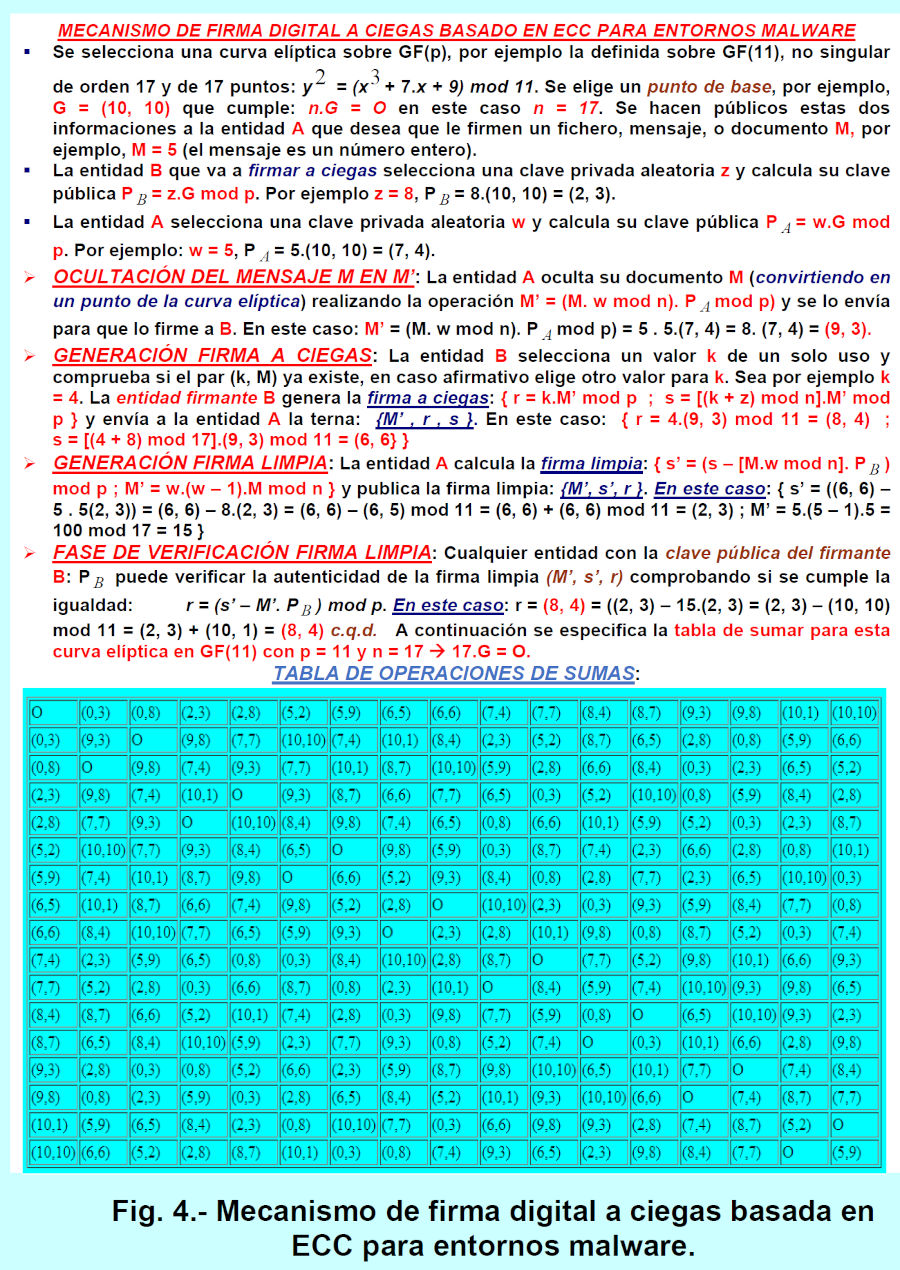

(3) Como ciber-amenaza (para el malware ofensivo, por parte del malware defensivo y para dañar todo nuestro mundo caso del malware ofensivo). Actualmente en las ciber-guerras (cada vez menos conocidas) se utilizan en ciber-armas ofensivas y es urgente y crítica la aplicación de ciber-armas de protección (como el malware defensivo) cuya implicación es a todos los niveles, en todo tipo de interacciones, en todos los frentes: tierra (vehículos, robots, carros de combate, comunicaciones por fibra óptica, etc.), mar (submarinos, barcos, cables submarinos, etc.), aire (antenas para telecomunicaciones e Internet terrena y satelital, aviones comerciales, drones hipersónicos misiles hipersónicos contra satélites, helicópteros, etc.), espacio (satélites, estaciones orbitales, sondas espaciales, defensa contra asteroides, etc.) y ciber-espacio (que se integra en los cuatro frentes anteriores: Internet de todo/IoE, IoT, APPs, sistemas operativos, nubes, universos virtuales/metaversos, criptomonedas, sitios Web, hipervisores, SOs, containers, etc.). El malware defensivo de protección es autónomo, con autocontrol, esta, basado en IA, ZT, ZK, IAD, TH, bases de conocimiento dinámicas, cifrado, canales subliminares, esteganografía, inteligencia de vulnerabilidades, etc. y opera con un nivel de madurez máximo. Los objetivos tácticos o tácticas del malware ofensivo (son las razones para realizar una acción). La táctica denominada “acceso a credenciales” utiliza técnicas y sub-técnicas (que son las descripciones menos o más detalladas para lograr una táctica), en este caso sería realizar conductas “dump” a las credenciales accediendo a los servicios LSA (Local Security Authority). Por su parte los procedimientos (que son la implementación específica de las técnicas y sub-técnicas), en este caso, sería utilizar PowerShell para inyectar en “lsass.exe” y realizar conductas de “dump” en credenciales.

MODALIDADES DE ACTUACIÓN DEL MALWARE OFENSIVO Y SU NEUTRALIZACIÓN POR PARTE DEL MALWARE DEFENSIVO.

MODALIDADES DE ACTUACIÓN DEL MALWARE OFENSIVO Y SU NEUTRALIZACIÓN POR PARTE DEL MALWARE DEFENSIVO.

El malware inteligente avanzado (tanto ofensivo como defensivo) puede realizar sus operaciones, actividades, acciones, conductas, etc. de diversas formas: (1) Modalidad pasiva. En este caso el malware ofensivo realiza análisis de tráfico, monitorización de las comunicaciones no protegidas (en fibra óptica, cobre, inalámbricas, OTA, etc.), descifrado de tráfico débilmente cifrado/autenticado, captura de información de autenticación (como contraseñas, secretos, etc.). La interceptación pasiva de operaciones de red puede proporcionar al malware ofensivo indicadores y avisos de impedir acciones perversas o de realizar acciones de neutralización en el caso del malware defensivo. La modalidad pasiva puede dar lugar a la revelación de información o ficheros de datos (como información personal, tokens, ficheros sensibles, claves privadas, etc.) a un malware ofensivo sin el consentimiento o conocimiento del usuario legal. En este caso el malware defensivo neutralizará/bloqueará todos los intentos de todo tipo de conductas, operaciones y acciones maliciosas. (2) Modalidad distribución. En ese caso el malware ofensivo realiza modificaciones en hardware, firmware o software donde el activo/producto se fabrique o durante su distribución (ciber-ataque en la cadena de suministro).

En estos ciber-ataques se introduce malware ofensivo en los productos como puertas traseras, troyanos software, firmware y hardware, código para obsolescencia programada, etc. para obtener, fechas más tarde, acceso no autorizado a la información o funciones del sistema, dispositivo, red, etc. En este caso el malware defensivo explorará comportamientos, conductas, etc. maliciosas que neutralizará, bloqueará anulará, etc. con anticipación. (3) Modalidad activa. En este caso el malware ofensivo intenta saltarse o romper características de protección para robar, secuestrar datos, modificar información, etc. El malware ofensivo ciber-ataca al backbone de red, explota información en tránsito, cifra carpetas, penetra en infraestructuras (redes, sistemas, dispositivos, objetos IoT, etc.), ciber-ataca a usuarios remotos autorizados cuando intentan conectarse a una infraestructura, etc. En este escenario el malware defensivo bloqueará/neutralizará/impedirá todo tipo de intentos maliciosos que pretendan revelar, diseminar, secuestrar ficheros de datos, denegar servicio (a redes, sistemas, dispositivos, aplicaciones, etc.), modificar datos, ejecutar sabotajes, etc. (4) Modalidad desde dentro. Puede ser de dos tipos: (a) Maliciosos (malware ofensivo). (b) Motivados por descuidos, accidentes, ignorancia, olvidos, torpeza, vagancia, dejadez, errores sin querer, etc. de personas/entidades (que se convierten en facilitadores del malware ofensivo). Los de tipo malicioso pueden ser intentos de escuchas clandestinas, robo de información, secuestro de datos, daño de información, uso de la información de manera fraudulenta, denegar acceso a otros usuarios autorizados, sabotajes, etc. Los motivados por ignorancia, descuidos, olvidos, etc. de personas/entidades pueden ser saltarse las medidas de ciber-seguridad por accidente, vagancia, torpeza, por terminar cuanto antes, descuidos, conseguir el trabajo hecho, etc. En estos escenarios el malware defensivo bloqueará y neutralizará todo tipo de intentos de malware, de vulnerabilidades, de exploits (como Eternal Blue), etc. y de problemas, relacionados con malware ofensivo que hayan podido crear la actuación negligente de personas/entidades debido a ignorancia, descuidos, vagancia, olvido, torpeza, etc. (5) Modalidad con proximidad. En este caso el malware ofensivo se encontrará físicamente próximo a los objetivos a ciber-atacar (redes, sistemas, dispositivos, servicios, equipos, etc.) con el propósito de modificar, capturar, denegar acceso, sabotajes, etc. Es el caso de introducir un pendrive infectado en un PC, IPC (Industrial PC), PLC, etc. para sabotear un proceso industrial, por ejemplo, de centrifugado o un vehículo conectado/autónomo para que tenga un accidente o fuge información, etc. La proximidad se puede conseguir utilizando un empleado deshonesto o descuidado, forzando una entrada, violando su protección, empleando un acceso abierto, etc. En este escenario el malware defensivo bloqueará y neutralizará todo tipo de intentos maliciosos realizados por el malware ofensivo que pretende ciber-atacar.

NEUTRALIZACIÓN DE LAS ESTRUCTURAS DE TÁCTICAS UTILIZADOS POR LOS MALWARE OFENSIVOS.

NEUTRALIZACIÓN DE LAS ESTRUCTURAS DE TÁCTICAS UTILIZADOS POR LOS MALWARE OFENSIVOS.

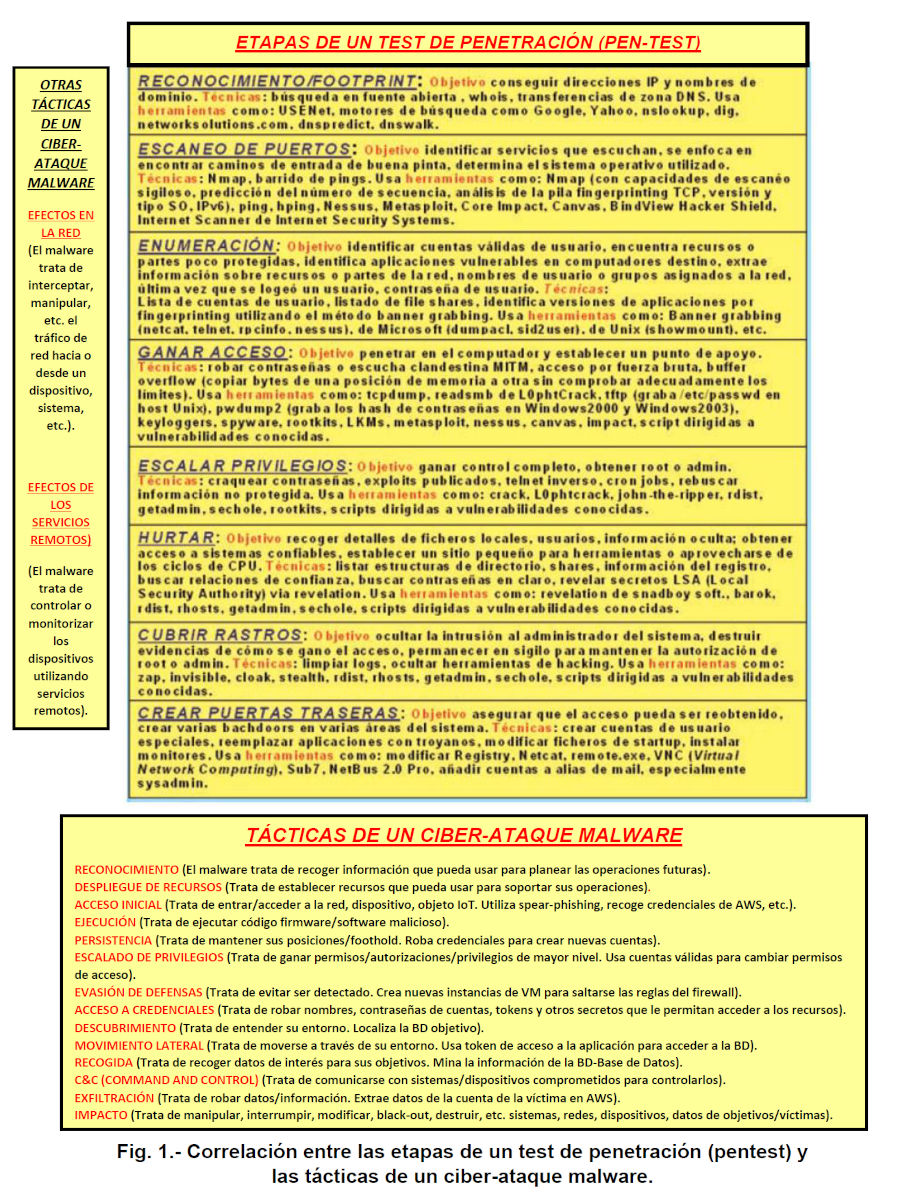

El malware inteligente avanzado defensivo se ha diseñado para bloquear, neutralizar, inactivar, mitigar, etc. todas las posibles combinaciones de tácticas (y sus componentes internos: técnicas, sub-técnicas, procedimientos, funciones, mecanismos, etc.) utilizados por los malware ofensivos. Se observa una correlación fuerte entre todas las estructuras y bases de conocimiento de tácticas conocidas y sintetizadas por IA.

Algunos conjuntos de bases de conocimiento de tácticas son (A) EBCT1 (CVCM, LotL, etc.) consta de las siguientes tácticas:

(1) Reconocimiento inicial. El malware ofensivo utiliza técnicas y procedimientos de investigación sobre los objetivos a ciber-atacar (aplicaciones, dispositivos, sistemas, redes, infraestructuras, objetos, organizaciones, etc.). Aquí el malware defensivo paralizará y bloqueará todo tipo de investigación maliciosa.

(2) Compromiso inicial. El malware ofensivo ejecuta código malicioso (firmware, software) en uno o más objetivos utilizando ingeniería inversa, ingeniería social, etc. El malware defensivo impedirá dichas acciones maliciosas.

(3) Establecer un retroceso o rollback. El malware ofensivo se asegura de mantener sus posiciones y conservar un control continuo sobre los objetivos (dispositivos, sistemas, objetos, etc.) comprometidos. El malware defensivo bloqueará todo tipo de conductas de mantenimiento y control de los objetivos.

(4) Escalado de privilegios. El malware ofensivo obtiene un mayor escalado de privilegios/autorizaciones mediante diversos procedimientos como, por ejemplo, dump del hash de contraseñas. El malware defensivo neutralizará toda técnica o procedimiento malicioso.

(5) Reconocimiento interno. El malware ofensivo explora el entorno del objetivo para comprender mejor dicho entorno. El malware defensivo lo impedirá.

(6) Movimientos laterales. El malware ofensivo utiliza las credenciales obtenidas en la elevación de privilegios para moverse de un punto (dispositivo, sistema, objeto, etc.) a otro dentro del entorno comprometido.

(7) Mantenimiento de la posición. El malware ofensivo trata de mantener su presencia y acceso continuo al entorno. Para ello utiliza diferentes técnicas como instalación de puertas traseras, troyanos, etc.

(8) Revisión de objetivos. La misión puede estar completada o bien se puede seguir con otros objetivos (robar, modificar, sabotear, chantajear, secuestrar, realizar actos criminales, etc.) sobre la marcha.

El malware defensivo bloqueará cualquier acción adicional. (B) EBCT2 (CKC, UKC, GKC, etc.) consta de las siguientes tácticas:

(1) Reconocimiento. El malware explora, estudia y analiza sus objetivos identificando todas sus vulnerabilidades (no sólo las conocidas sino también las 0-day).

(2) Armado. El malware ajusta su trayectoria para acceder a los objetivos a ciber-atacar (objetos, dispositivos, sistemas, redes, infraestructuras, etc.).

(3) Entrega. El malware realiza las acciones necesarias para llegar a los objetivos y seguidamente ciber-atacarlos e infectarlos.

(4) Ingeniería social. El malware utiliza técnicas para manipular a las personas para que ejecuten acciones vulnerables.

(5) Instalación. El malware requiere un acceso continuo a sus objetivos para ello instala semillas facilitadoras, puertas traseras, vías de acceso redundantes de respaldo, etc. para alcanzar sus objetivos. (6) Exploración. El malware se ejecuta dentro del entorno y consigue el acceso que necesita.

(7) Persistencia. El malware hace cambios para que le de presencia continuada en el sistema.

(8) Evasión de defensa. El malware utiliza técnicas para evadir su detección y evitar otras defensas.

(9) Command and Control (C&C). El malware puede comunicarse con sistemas controlados y otros colaboradores. (10) Pivotado. El malware tuneliza tráfico a través de sistemas controlados que no se encuentran accesibles directamente.

(11) Descubrimiento. El malware obtiene conocimiento sobre un objetivo y su entorno. (12) Escalado de privilegios. El malware obtiene permisos más altos sobre un objetivo. (13) Ejecución. El malware puede ejecutar código (firmware o software) en un objetivo local o remoto.

(14) Acceso a credenciales. El malware accede o controla objetivos como credenciales de dominio.

(15) Movimiento lateral. El malware acceder y controlar otros objetivos remotos.

(16) Recogida. El malware identifica y captura datos del objetivo remoto antes de la exfiltración.

(17) Exfiltración. El malware extrae información (crítica, personal, secretos, claves privadas, etc.), modifica datos, sabotea elementos, chantajea, secuestra, daña al ser humano, medio ambiente, animales, etc. de los objetivos a ciber-atacar.

(18) Impacto. El malware manipula, interrumpe o destruye el objetivo.

(19) Objetivos. El malware integra objetivos menores para conseguir un objetivo global.

(C) EBCT3 (BCs-APT/APR, ET-ICS-MT-IT-OT-ATT&CK, etc.) integra las siguientes tácticas:

(C) EBCT3 (BCs-APT/APR, ET-ICS-MT-IT-OT-ATT&CK, etc.) integra las siguientes tácticas:

(1) Reconocimiento. Integra las técnicas que permiten al malware recoger información que puede utilizar para las operaciones futuras.

(2) Desarrollo de recursos. Engloba las técnicas que posibilitan al malware establecer recursos que se pueden utilizar para soportar las operaciones.

(3) Acceso inicial. Engloba el conjunto de técnicas y vectores de infección utilizados por el malware para entrar y obtener una posición inicial dentro de la red, sistema, dispositivo, etc.

(4) Ejecución. Integra las técnicas que permiten la ejecución del código malicioso en un sistema, dispositivo, red local o remoto.

(5) Persistencia. Engloba las técnicas que el malware utiliza para mantener sus posiciones. Es decir, para posibilitar cualquier acceso, acción o cambio de configuración a un sistema, dispositivo, red que proporciona al malware presencia persistente en dicho sistema, dispositivo, red. Se suelen utilizar credenciales robadas para crear una cuenta nueva. (6) Escalado de privilegios. Integra las técnicas que generan las acciones que permiten a un malware obtener niveles más altos de permisos y autorizaciones en un sistema, dispositivo, red. Puede emplear una cuenta válida para cambiar permisos de acceso.

(7) Evasión de defensas. Integra las técnicas que el malware usa para evadir la detección o evitar otras defensas. Puede crear una nueva instancia de máquina virtual para saltarse las reglas del firewall.

(8) Acceso a las credenciales. Engloba las técnicas que permiten al malware robar nombres de cuentas, contraseñas, tokens, claves privadas u otros secretos que le permiten el acceso a los recursos.

(9) Descubrimiento. Integra las técnicas que permiten al malware entender su entorno y obtener conocimiento del sistema, dispositivo y red interna. Por ejemplo, se puede localizar una base de datos objetivo.

(10) Movimiento lateral. Consta de las técnicas que permiten al malware moverse a través de su entorno, acceder y controlar sistemas remotos en la red y las nubes (edge, fog, cloud con containers o hipervisores).

(11) Recogida. Engloba las técnicas utilizadas para recoger e identificar datos de interés e información (como ficheros sensibles de un sistema, dispositivo, red objetivo antes de la exfiltración) para sus objetivos.

(12) Exfiltración. Integra las técnicas que permiten al malware robar, extraer ficheros, datos, metadatos e información de un sistema, dispositivo, red objetivo.

(13) C&C (Command & Control). Integra las técnicas utilizadas por el malware para comunicarse con dispositivo y sistemas comprometidos para controlarlos dentro de una red, dispositivo o sistema objetivo o con sus puestos de apoyo. (14) Impacto. Integra las técnicas cuya finalidad primaria es ciber-atacar la disponibilidad, integridad, autenticación, confidencialidad, no repudio, etc. En esta táctica el malware trata de manipular, interrumpir o destruir los dispositivos, sistemas y datos. El malware defensivo neutralizará todo tipo de intento.

(14) Efectos en la red. Integra las técnicas para interceptar o manipular el tráfico de red hacia o desde un objetivo (dispositivo, sistema, etc.)

.(14) Efectos de servicio remoto. Engloba las técnicas para controlar o monitorizar un objetivo utilizando servicios remotos. Las asociaciones y correlaciones de muy baja granularidad basadas en IA de clusters-bases de tácticas (y sus componentes internos técnicas, procedimientos, etc.) permiten predecir-inferir comportamientos y acciones del malware ofensivo que serán neutralizadas-bloqueadas por el malware defensivo.

PROBLEMÁTICA DEL MALWARE OFENSIVO EN VEHÍCULOS CONECTADOS Y AUTÓNOMOS.

Actualmente los malware afectan a todo tipo de sistemas, redes, metaversos o universos virtuales (entre otros el de Facebook, con avatares, utiliza gafas de realidad virtual sin conexión a computador capaces de seguir el movimiento de los dedos de las manos para interactuar. Un antecesor antiguo fue Second-Life pero mucho menos sofisticado), dispositivos (PCs, PLCs, smartphones como el iPhone13, PLCs, tablets, etc.), aplicaciones/APPs, juegos (de todo tipo, por ejemplo, el juego del calamar, axie-infinity, etc.), sistemas operativos (iOS 15, Linux, Android 12, Windows 10, etc.), navegadores Web (Chrome, Safari, Firefox, etc.), datos, metadatos, ecosistemas, infraestructuras, entornos (no se salva nadie): IT, OT, ICS, CPS, IoT, IIoT, IoMT, AIoT, IoE, AmI, BDs, CRM, ERP, nubes (cloud-fog-edge-computing), etc. Los vehículos conectados (directa o indirectamente) y autónomos (son en esencia sistemas ciber-físicos) presentan un sinfín de puntos donde un malware puede actuar maliciosamente, incluso con certificaciones como ISO/SAE 21434 y/o UNECE/R155 (ninguna certificación puede garantizar, la no existencia de posibles vulnerabilidades en datos, software, firmware, hardware, comunicaciones, etc.). En la gestión/actualización de ECUs (Unidades de Control Electrónico) vía OTA pueden surgir vulnerabilidades, infecciones, fallos, errores, etc. Las ECUs controlan la gran parte de las funcionalidades de un vehículo. Si un malware toma el control puede bloquear la dirección, arrancar/parar el motor, manipular la presión de los neumáticos, alterar la calefacción y aire acondicionado, bloquear a distancia el vehículo, controlar la navegación, desconectar los frenos, actuar maliciosamente sobre el entretenimiento, manipular el diagnóstico del vehículo cambiar registros, generar aceleración forzada o frenazo a alta velocidad, fugar de datos de conducción del conductor dónde vive, dónde trabaja, cómo conduce, datos bancarios, contraseñas, credenciales, controlar remotamente la apertura y cierre de las puertas y de las señales acústicas y luminosas, etc. No se debe conectar nada al puerto OBD2 ya que permite programar, codificar o diagnosticar todo dispositivo electrónico que incorpora el vehículo. El malware latente (software, firmware y hardware en la cadena de suministro) puede gestionar maliciosamente el propulsor y el lenguaje de comunicación entre componentes (CAN-Bus) utilizando las vulnerabilidades y fallos latentes o actuales. Puede cortar de forma inesperada la comunicación entre dos CPU/chips (esto crearía mensajes inconexos de estas CPUs que podría causar fallos graves en el sistema como no identificar la velocidad de los vehículos cercanos o accionar los frenos en cualquier momento (incluso a gran velocidad) y sin previo aviso aumentando el riesgo de accidentes por alcance con otros automóviles que circulen por detrás). Las vulnerabilidades son algo dinámico que puede surgir en cualquier momento. El WiFi (WLAN), 5G (WWAN), LoRaWAN, etc. permiten al malware realizar acciones maliciosas con las fotos, vídeos, ficheros almacenados en su smartphone, tablet, PC, etc. (que suele estar vinculado a su vehículo), por ejemplo, puede vigilarle, espiarle, extorsionarle, chantajearle, suplantar su identidad, provocarle accidentes controlando su vehículo, etc. El malware puede tener el control de todos los dispositivos de seguridad del vehículo como airbag, frenos, encendido/parada del motor, nivel de fluidos, estado de los neumáticos, dirección del vehículo, calefacción, manos libres para el móvil, GPS que proporcione datos falsos, ventanillas, aire-acondicionado, señales acústicas, luminosas, etc. El malware puede modificar el comportamiento de los sistemas de asistencia a la conducción (ADAS), por ejemplo, puede hacer creer que hay un obstáculo cuando no lo hay (“creación de fantasmas”) o que no hay un obstáculo cuando de hecho lo hay.

El Bluetooth (WPAN) permite al malware realizar acciones maliciosas con la información sobre sus conversaciones, su agenda, sus mensajes, información secreta, etc. como, por ejemplo, suplantar su identidad, acosarle, chantajearle, dañar su reputación, manipular las funciones del vehículo, etc. La geolocalizacion (por satélites como GPS, BeiDou, GNSS, Glonass, Galileo, etc., la triangulación por antenas de telefonía celular o por satélites de telecomunicaciones como Iridium, etc.) permite al malware actuar sobre la información de sus rutas, horarios, ubicación de su casa, de su trabajo, etc. con vistas a realizar acciones maliciosas como secuestrarle, espiarle, chantajearle, confundirle, etc. La llave de acceso al vehículo y de arranque puede ser manipulada por el malware que puede encerrarle dentro del vehículo, no poder abrir el vehículo, robarle el vehículo dejándolo abierto en marcha y listo para moverlo, cortar/activar la llave del encendido, etc. Cada vez más se vinculan los smartphone/tablets al vehículo (esto es peligroso) ya que implica que el malware podrá pasar del smartphone/tablet al vehículo y viceversa. El malware puede controlar incluso de forma remota cuando están abiertas o cerradas puertas, encendido/apagado el motor, disparar el airbag, etc. La radio-RDS (Radio Data System), permite a las emisoras enviar información adicional junto con la señal normal del programa de radio que se visualiza en la pantalla del receptor, el malware puede crear desinformación y caos. El malware puede actuar (utilizando tecnología synthetic-media) sobre los datos multimedia enviados, produciendo avisos falsos de atascos y accidentes, dándole información errónea, engañarle, desinformarle, confundirle, etc. La capacidad de las llamadas de emergencia (E-Call) en vehículos (en base a un sistema embebido que incorpora una SIM para comunicaciones inalámbricas) se activa manual y automáticamente en caso de contingencias. El malware puede realizar acciones maliciosas falseando la posición exacta de su vehículo para secuestrarle, evitar que le asistan en un accidente o indisposición, etc. El malware infiltrado-inyectado actuando sobre los sistemas de apertura y de arranque del vehículo (manos libres tipo “keyless”) permite facilitar el robo de dichos vehículos.

El Bluetooth (WPAN) permite al malware realizar acciones maliciosas con la información sobre sus conversaciones, su agenda, sus mensajes, información secreta, etc. como, por ejemplo, suplantar su identidad, acosarle, chantajearle, dañar su reputación, manipular las funciones del vehículo, etc. La geolocalizacion (por satélites como GPS, BeiDou, GNSS, Glonass, Galileo, etc., la triangulación por antenas de telefonía celular o por satélites de telecomunicaciones como Iridium, etc.) permite al malware actuar sobre la información de sus rutas, horarios, ubicación de su casa, de su trabajo, etc. con vistas a realizar acciones maliciosas como secuestrarle, espiarle, chantajearle, confundirle, etc. La llave de acceso al vehículo y de arranque puede ser manipulada por el malware que puede encerrarle dentro del vehículo, no poder abrir el vehículo, robarle el vehículo dejándolo abierto en marcha y listo para moverlo, cortar/activar la llave del encendido, etc. Cada vez más se vinculan los smartphone/tablets al vehículo (esto es peligroso) ya que implica que el malware podrá pasar del smartphone/tablet al vehículo y viceversa. El malware puede controlar incluso de forma remota cuando están abiertas o cerradas puertas, encendido/apagado el motor, disparar el airbag, etc. La radio-RDS (Radio Data System), permite a las emisoras enviar información adicional junto con la señal normal del programa de radio que se visualiza en la pantalla del receptor, el malware puede crear desinformación y caos. El malware puede actuar (utilizando tecnología synthetic-media) sobre los datos multimedia enviados, produciendo avisos falsos de atascos y accidentes, dándole información errónea, engañarle, desinformarle, confundirle, etc. La capacidad de las llamadas de emergencia (E-Call) en vehículos (en base a un sistema embebido que incorpora una SIM para comunicaciones inalámbricas) se activa manual y automáticamente en caso de contingencias. El malware puede realizar acciones maliciosas falseando la posición exacta de su vehículo para secuestrarle, evitar que le asistan en un accidente o indisposición, etc. El malware infiltrado-inyectado actuando sobre los sistemas de apertura y de arranque del vehículo (manos libres tipo “keyless”) permite facilitar el robo de dichos vehículos.

La Infección por malware de la ECU (Electronic Control Unit) responsable de la confiabilidad del vehículo puede ser un elemento crítico (el malware puede crear sabotajes, aislar dos de las muchas CPUs que tiene un vehículo para crear el caos). La infección malware en un vehículo es más sencilla debido al elevado número de componentes electrónicos, software y firmware lo que crea una mayor superficie de ciber-ataque. La infección malware de nubes (públicas, privadas, mixtas, etc.) donde residen las plataformas con las que se comunican los vehículos conectados puede tener un efecto crítico en dichos vehículos. Una vulnerabilidad típica que puede aparecer en los vehículos conectados permite al malware manipular de forma remota ciertos parámetros del sistema operativo de la navegación por satélite posibilitando una ejecución a distancia de código y controlar remotamente todas las funciones claves del vehículo. Los vehículos con ADAS pueden verse obligados a actuar erróneamente si los flujos de datos, que procesan, están infectados o dañados por malware. Los algoritmos que incorporan los sistemas ADAS con aprendizaje automático los hace vulnerables a nuevas formas de ciber-ataques malware, por ejemplo, los cambios físicos/lógicos cambian la manera en que la electrónica del vehículo interpreta una situación. La red de ECUs (Electronic Control Units) incluye muchos puntos de ciberataque potenciales malware que conducen a alterar el funcionamiento del sistema ciber-físico. Una manipulación ilegal a un módulo cuando va al taller o durante un robo o sabotaje puede conducir a una denegación de servicios que impide que la ECU reciba datos válidos. Se puede ciber-atacar por malware al sistema de info-entretenimiento de forma remota. Otros ciber-ataques malware posibles son los de interceptación, MITM, reproducción (utilizar datos enviados anteriormente a través de la red), etc. El malware puede manipular los sistemas de ayuda a la conducción (ADAS) por ejemplo, el asistente al mantenimiento del carril que posibilita al vehículo delimitar los carriles para que mantenga la trayectoria y no se pase al carril contrario. Si un malware logra introducirse e infectar el sistema de control (CAN-BUS) de un vehículo conectado o de un vehículo autónomo podría poner en un aprieto a él, a todos los vehículos que circulen cerca de él y al centro de datos del fabricante. Un malware (que explota las vulnerabilidades existentes incluidas de los vehículos conectados/autónomos) puede infectar, tomar el control y manejar las funciones que permitan controlar los diversos sistemas de un vehículo, incluidos activar los frenos, bloquear la dirección (a gran velocidad en una curva), actuar maliciosamente sobre el sistema multimedia, el aire acondicionado, los sistemas de info-entretenimiento, arrancar o apagar el motor, abrir o cerrar las ventanillas/puertas, disparar el air-bag en marcha sin haber colisión, actuar maliciosamente sobre los faros de forma automática para cuestas cuando de hecho esta sobre una superficie plana, utilizar maliciosamente el sistema operativo del vehículo y su navegador para realizar compras no autorizadas, abrir/cerrar puertas y arrancar/apagar el motor de un vehículo de forma remota, activar frenado/aceleración de un vehículo con un smartphone/tablet infectado que actúe como llave digital, abrir y arrancar un coche con un “dispositivo keyless” como tarjeta clonada, abrir y arrancar un vehículo con un mando a distancia clonado, abrir y arrancar un coche con biometría falsificada (reconocimiento facial, huella dactilar, del iris, etc.), etc. Si se introduce el malware en un vehículo por medio de un CD, DVD, pendrive de música, infectado o a través de infinidad de otros vectores de contagio, como, por ejemplo, un smartphone/tablet vinculado infectado conectado con el vehículo (vía Bluetooth-BLE, WiFi, 5G, 6LowPan, LoRaWan, etc.), existencia de infección (software, firmware, hardware) en la cadena de suministro, utilizando las descargas de actualización infectadas vía OTA (Over-The-Air), etc. Si el malware integra funcionalidad “gusano” que tienen la capacidad de duplicarse a sí mismo y propagarse a través de redes, dicho malware podría ir saltando de vehículo a vehículo de forma automática e incluso al centro de datos del fabricante. Los vehículos conectados (poseen conexión a Internet para recibir las actualizaciones con la que funciona el sistema.

Es capaz de recibir y transmitir información con las bases de datos de los centros de datos del fabricante. Permite al fabricante recopilar datos de sus vehículos, puede actualizar el software-firmware que gestiona el vehículo de forma inalámbrica, puede recibir avisos o dar alertas para revisión. El centro de datos del fabricante guarda todos los datos de los dueños y sus vehículos como el teléfono del dueño del vehículo, su nombre, su dirección postal y de correo, etc. y datos sobre la conducción como recorridos realizados, el estilo de conducción (cuántos frenazos realiza, kilómetros recorridos, rutas realizadas, horarios, cuántas veces supera el límite de velocidad, su fecha de revisión, posibles anomalías detectadas en el vehículo, etc.). El malware puede actuar en aplicaciones/APPs de pago sin dinero integradas en vehículos conectados y de ese modo robarle, ciber-atacar la privacidad del propietario, etc. Todo vehículo puede ser ciber-atacado por malware en diversos flancos como: control remoto, aplicaciones móviles, ciber-ataques software-firmware, y físicos/hardware, aprovechándose del componente humano confiado, infección en la cadena de suministro, troyanos hardware, etc. El malware puede actuar sobre los puertos hardware (USB, OBD2, etc.) e interfaces inalámbricas (Wi-Fi-6/7-IEEE802.11ax-IEEE802.11be, 4G, 5G, Bluetooth-LTE, ZigBee-IEEE802.15.4, NFC, Ethernet, LoRaWAN, RFID, etc.). Así mismo, el malware puede aprovecharse de la no segmentación de los sistemas del vehículo para ciber-atacar al software del usuario utilizando los sistemas empleados para el funcionamiento del vehículo. Los malware pueden infectar tanto a los datos/metadatos del usuario generados por los sistemas del vehículo como a los propios datos operacionales del vehículo. Los malware pueden actuar sobre los frenos, airbag, apertura/cierre/arranque del vehículo, etc. lanzar comandos maliciosos a la red CAN-BUS que casualmente posee muchas funcionalidades y cada una es vulnerable, ciber-atacar a protocolos de transmisión de datos intra-vehicular e inter-vehicular como Bluetooth/BLE, Wi-Fi (CSMA/CA), GPS, Ethernet (CSMA/CD), MOST, Zigbee, LoRaWan, NFC, etc. De forma remota puede descargarse y actuar sobre las vulnerabilidades existentes por ejemplo en el arranque, dirección, aceleración, frenado, calefacción, airbag, puertas, luces, bocina, etc. El malware puede actuar en local o remoto sobre la unidad de control, ECU, OBD2, ADAS, la comunicación de la red CAN-BUS del vehículo, etc. El malware puede enviar mensajes con órdenes para la dirección, neumáticos, los frenos, etc. del vehículo. El malware puede estar presente para sabotear a través de las actualizaciones del software-firmware a bordo del vehículo vía OTA (Over The Air) que los fabricantes realizan de forma inalámbrica y automática en los sistemas conectados de los vehículos (como turismos, coches, furgonetas, camiones, autobuses, caravanas, etc.). La comunicación OTA puede permitir desconfigurar, desinstalar actualizaciones válidas sobre determinadas unidades generando accidentes. En la infraestructura OTA participan diversos actores: fabricantes de componentes, creadores de software-firmware, proveedores de ECU, proveedores de nubes, etc. en las que todos podrían no tener el mismo nivel de controles de ciberseguridad y poder tener infecciones latentes. La infraestructura OTA permite instalar/desinstalar actualizaciones de forma remota, cambiar/borrar configuraciones, etc. del vehículo. Actualmente los coches llevan miles de chips y millones de líneas de código, esto nos da una idea de la cantidad de puntos y líneas de vulnerabilidad que pueden existir en vida latente imposibles de detectar. Según Parkers.co..uk, el 86% de los conductores entrevistados no estaría a gusto si su coche comparte datos de sus hábitos de conducción con terceros y el 75% rechaza los sistemas de recogida de datos como últimas tecnologías que se tratan de incorporar a los vehículos más modernos.

El malware puede dejarle atrapado dentro de su vehículo con calefacción a tope, con las puertas y ventanillas cerradas, sin poder arrancar el motor sin poder comunicarse con el exterior, incluso ni con su smartphone, impidiendo actualizaciones OTA, etc.

Actualmente los malware ofensivos afectan a todo tipo de sistemas, ecosistemas y entornos (no se salva nada ni nadie). En OT nos encontramos con ICS, SCADA, CPS, IoT, IIoT, AIoT, IPC, RTUs, IoMT, IoE, IACS (Industrial Automation and Control Systems), nubes (cloud-fog-edge-computing en automatización), etc. En el ámbito de los entornos OT, los ICS (Industrial Control Systems) son componentes de computación autónomos, utilizados en todo tipo de industrias fabricación, refinerías de petróleo, procesamientos químicos y farmaceúticos, generación de electricidad, etc. donde la creación de un producto se basa en series continuas de procesos que se aplican a materiales en bruto. Desplegando y programando componentes ICS (que a su vez integran CPSs, PLCs, HMI, MES, servidores SCADA, etc.), se puede monitorizar y controlar de forma remota las diferentes variables del proceso industrial; en estos escenarios el malware es una realidad. Una subcategoría de los ICS son los SIS (Safety Instrumented System) utilizados para proteger a las personas, las plantas industriales y el medio ambiente en caso de que un proceso monitorizado vaya más allá de los márgenes de control permitidos (se utiliza para detener operaciones en infraestructuras nucleares, plantas de gas y petróleo, infraestructuras de tratamiento de aguas, etc. cuando se detectan condiciones peligrosas). Estos dispositivos no se dedican a controlar el proceso en sí, sino más bien a proporcionar una señal de emergencia de capital importancia, de modo que se tomen las acciones inmediatas si falla el sistema de control del proceso. Nuevamente aquí el malware es una realidad. Un SIS consta de tres elementos: (i) Sistema de sensores. Se utilizan para recoger la información necesaria para determinar si existe una situación de emergencia. Los sensores miden los parámetros del proceso como temperatura, presión, campo magnético, humedad, flujo, nivel de radiactividad, campo eléctrico en V/m, nivel de contaminación como isocianato de metilo, NO2, SO2, CO, dioxinas, 666, etc. (ii) Controladores (lógica de resolución). Leen las señales de los sensores y ejecutan las acciones pre-programadas para prevenir situaciones no deseadas proporcionando salidas a los elementos de control finales. (iii) Elementos de control finales. Son actuadores como conmutadores on-off, electroválvulas, altavoces, motores, cilindros, relés, bocinas, alarmas, etc. para ejecutar las decisiones lógicas del controlador. Un malware sofisticado (denominado Triton) se infiltró en el 2018 en uno de los SIS Triconex de Schneider-Electric desplegados en las instalaciones de una infraestructura crítica. Diversas tecnologías se utilizaron para desarrollar dicho malware, desde vectores de ciber-ataque basados en Windows a ingeniería inversa del firmware basado en microprocesadores y comunicaciones. Los malware RAT son diseñados para proporcionar control completo sobre el sistema de la víctima, pueden utilizarse para robar información sensible, ciber-espiar el sistema, controlar de forma remota los dispositivos infectados, generar sabotajes, etc.

Actualmente los malware ofensivos afectan a todo tipo de sistemas, ecosistemas y entornos (no se salva nada ni nadie). En OT nos encontramos con ICS, SCADA, CPS, IoT, IIoT, AIoT, IPC, RTUs, IoMT, IoE, IACS (Industrial Automation and Control Systems), nubes (cloud-fog-edge-computing en automatización), etc. En el ámbito de los entornos OT, los ICS (Industrial Control Systems) son componentes de computación autónomos, utilizados en todo tipo de industrias fabricación, refinerías de petróleo, procesamientos químicos y farmaceúticos, generación de electricidad, etc. donde la creación de un producto se basa en series continuas de procesos que se aplican a materiales en bruto. Desplegando y programando componentes ICS (que a su vez integran CPSs, PLCs, HMI, MES, servidores SCADA, etc.), se puede monitorizar y controlar de forma remota las diferentes variables del proceso industrial; en estos escenarios el malware es una realidad. Una subcategoría de los ICS son los SIS (Safety Instrumented System) utilizados para proteger a las personas, las plantas industriales y el medio ambiente en caso de que un proceso monitorizado vaya más allá de los márgenes de control permitidos (se utiliza para detener operaciones en infraestructuras nucleares, plantas de gas y petróleo, infraestructuras de tratamiento de aguas, etc. cuando se detectan condiciones peligrosas). Estos dispositivos no se dedican a controlar el proceso en sí, sino más bien a proporcionar una señal de emergencia de capital importancia, de modo que se tomen las acciones inmediatas si falla el sistema de control del proceso. Nuevamente aquí el malware es una realidad. Un SIS consta de tres elementos: (i) Sistema de sensores. Se utilizan para recoger la información necesaria para determinar si existe una situación de emergencia. Los sensores miden los parámetros del proceso como temperatura, presión, campo magnético, humedad, flujo, nivel de radiactividad, campo eléctrico en V/m, nivel de contaminación como isocianato de metilo, NO2, SO2, CO, dioxinas, 666, etc. (ii) Controladores (lógica de resolución). Leen las señales de los sensores y ejecutan las acciones pre-programadas para prevenir situaciones no deseadas proporcionando salidas a los elementos de control finales. (iii) Elementos de control finales. Son actuadores como conmutadores on-off, electroválvulas, altavoces, motores, cilindros, relés, bocinas, alarmas, etc. para ejecutar las decisiones lógicas del controlador. Un malware sofisticado (denominado Triton) se infiltró en el 2018 en uno de los SIS Triconex de Schneider-Electric desplegados en las instalaciones de una infraestructura crítica. Diversas tecnologías se utilizaron para desarrollar dicho malware, desde vectores de ciber-ataque basados en Windows a ingeniería inversa del firmware basado en microprocesadores y comunicaciones. Los malware RAT son diseñados para proporcionar control completo sobre el sistema de la víctima, pueden utilizarse para robar información sensible, ciber-espiar el sistema, controlar de forma remota los dispositivos infectados, generar sabotajes, etc.

CONSIDERACIONES FINALES.

Una de las técnicas utilizadas por el malware ofensivo son las “inyecciones Web” que consisten en que intercepta funciones API Windows llamadas por el navegador Web, el proceso de interceptar una función se denomina “hooking” (una función muy utilizada para realizar inyecciones Web es “HttpSendRequestA”). Interceptando esta función el malware puede escanear peticiones http buscando datos sensibles y confidenciales como detalles de login (username y contraseña), números de tarjetas de crédito, claves privadas, etc. que el malware utiliza o envía a una entidad de colaboración del malware. Para la ejecución de malware se utilizan las APIs de Windows y se implementan vectores de ejecución sin ficheros utilizando WMI y PowerShell. El malware defensivo neutralizará todos los intentos de dichas actuaciones maliciosas.

REFERENCIAS.

- Areitio, J. “Seguridad de la Información: Redes, Informática y Sistemas de Información”. Cengage Learning-Paraninfo. 2020.

- Areitio, J. “Control del creciente empoderamiento del malware: identificación y exploración de los aspectos clave del malware”. Revista Conectrónica. Nº 240. Febrero 2021.

- Areitio, J. “Peligro del desconocimiento de la existencia de contaminación malware tendente a situaciones ciber-epidemiológicas globales muy graves”. Revista Conectrónica. Nº 241. Marzo-Abril 2021.

- Areitio, J. “Puntualizaciones sobre el malware, ciber-pandemias y escenarios críticos ciber-epidemiológicos. Protección contra el malware defensa anticipada”. Revista Conectrónica. Nº 242. Mayo-Junio 2021.

- Areitio, J. “Confluencias entre malware, vulnerabilidades y exploits: indicadores de infiltración, superficie-vector de infección y peligrosidad malware”. Revista Conectrónica. Nº 243. Julio 2021.

- Areitio, J. “Adaptación a la variabilidad de los eventos de infección malware no detectados en todo tipo de escenarios, entornos y ecosistemas actuales””. Revista Conectrónica. Nº 244. Septiembre 2021.

- Areitio, J. “Dualidad del malware inteligente avanzado (ofensivo y defensivo), puntos de actuación y operativa de expansión transparente”. Revista Conectrónica. Nº 245. Octubre 2021.

- Areitio, J. “Elementos y enfoques para el diseño y síntesis de malware inteligente avanzado defensivo”. Revista Conectrónica. Nº 246. Noviembre 2021.

- Areitio, J. “Desarrollo de malware inteligente avanzado defensivo. Neutralización de acciones del malware ofensivo”. Revista Conectrónica. Nº 247. Diciembre 2021.

- Karbab, E.B., Debbabi, M. Derhab, A. and Mouheb, D. “Android Malware Detection using Machine Learning: Data Driven Fingerprinting and Threat Intelligence”. Springer. 2021.

- Stanford, E. “Crypto Wars: Faked Deaths, Missing Billions and Industry Disruption”. Kogan Page. 2021.

- Sanders, C. “Intrusion Detection Honeypots: Detection through Deception”. Applied Network Defense. 2020.

- Ligh, M.L. “The Art of Memory Forensics: Detecting Malware and Threats in Windows, Linux, and Mac Memory”. Wiley. 2014.

- Matrosov, A., Rodionov, E. and Bratus, S. “Rootkits and Bootkits: Reversing Modern Malware and Next Generation Threats”. No Starch Press. 2019.

- Stamp, M., Alazab, M. and Shalaginov, A. “Malware Analysis Using Artificial Intelligence and Deep Learning”. Springer. 2021.

- Bilge, L., Cavallaro, L., Pellegrino, G. and Neves, N. “Detection of Intrusions and Malware, and Vulnerability Assessment”. 18th International Conference, DIMVA 2021. Springer. 2021.

- Ludwig, M. “The Giant Black Book of Computer Viruses”. American Eagle Books. 2019.

- Mohanta, A. and Saldanha, A. “Malware Analysis and Detection Engineering: A Comprehensive Approach to Detect and Analyze Modern Malware”. Apress. 2020.

- Astra, J.D. “Malware”. Shadow Alley Press. 2021.

- Monnappa, K. A. “Learning Malware Analysis: Explore the Concepts, Tools, and Techniques to Analyze and Investigate Windows Malware”. Packt Publishing. 2018.