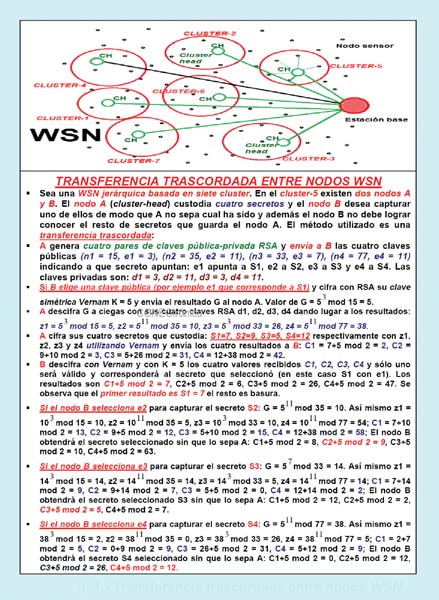

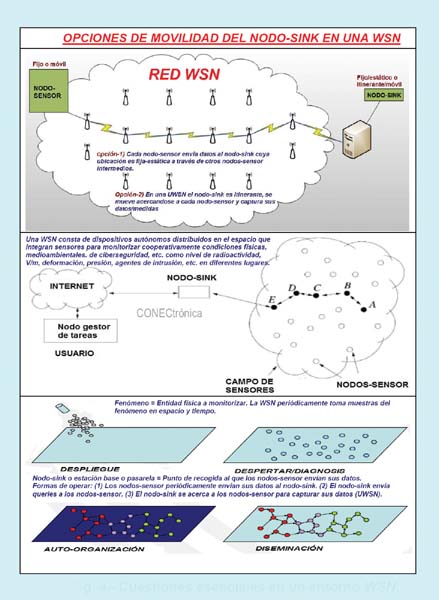

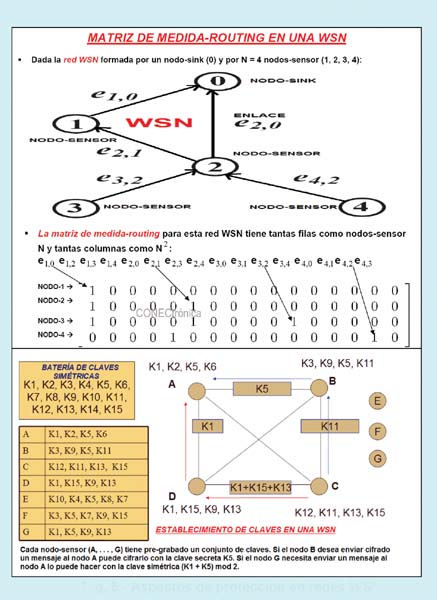

Las redes inalámbricas de sensores cada día van utilizándose en mayor número de escenarios, para realizar un creciente colectivo de tareas en mayor número de entornos. Una red inalámbrica de sensores o WSN es un sistema-red ad-hoc, multi-hop, autoorganizado, distribuido, no atendido, heterogéneo de dispositivos de computación autónomos miniatura que combina nodos-sensor de reducido tamaño y bajo costo (con limitaciones de fuente de alimentación/batería de energía, de ancho de banda de transmisión, de capacidad computacional/CPU y de memoria, de capacidad para resistir ataques físicos, etc.), nodos-sink/estaciones base, elementos de computación de propósito general, etc. Los nodos-sensor se pueden agrupar en un conjunto de clusters y cada cluster tiene un nodo que actúa como cluster-head (CH).

Las redes inalámbricas de sensores cada día van utilizándose en mayor número de escenarios, para realizar un creciente colectivo de tareas en mayor número de entornos. Una red inalámbrica de sensores o WSN es un sistema-red ad-hoc, multi-hop, autoorganizado, distribuido, no atendido, heterogéneo de dispositivos de computación autónomos miniatura que combina nodos-sensor de reducido tamaño y bajo costo (con limitaciones de fuente de alimentación/batería de energía, de ancho de banda de transmisión, de capacidad computacional/CPU y de memoria, de capacidad para resistir ataques físicos, etc.), nodos-sink/estaciones base, elementos de computación de propósito general, etc. Los nodos-sensor se pueden agrupar en un conjunto de clusters y cada cluster tiene un nodo que actúa como cluster-head (CH).

Todos los nodos-sensor reenvían sus datos al cluster-head que a su vez lo encamina a un nodo especializadodenominado nodo-sink a través de una comunicación inalámbrica multi-salto. Las WSN integran nodos-sensor, nodos-sink o estación base o puntos de agregación de confianza. La mayor parte de las WSNs constan de cientos o miles de nodos-sensor de bajo costo y baja potencia desplegados para monitorizar e influir en el entorno. Se utilizan diversas tecnologías de comunicación inalámbrica como Bluetooth, Zigbee/IEEE 802.14.5, WiFi-LiFi, WiMax, etc. Se utilizan para muy diversas aplicaciones como: smart-grid, vigilancia, logística, control de procesos, ahorro de energía, aplicaciones en medicina y cuidado de la salud (RWBSNs, Remote Wireless BioSensor Networks), aplicaciones industriales, agricultura de precisión, detección de desastres, militares (seguimiento del enemigo en guerras, protección de oleoductos, monitorización de actividad insurgente), monitorización medioambiental, seguridad de rascacielos-puntes, predicción-detección y monitorización de terremotos, de maquinaria industrial, de océanos, vida salvaje, automatización de hogares, control de luz/temperatura, gestión de activos (seguimiento de movimientos y almacenamientos), edificios inteligentes, AmI, business, etc. A nivel de red sus enlaces inalámbricos son inseguros (denegación de servicios, escuchas clandestinas, repetición e inyección de paquetes, etc.), sus nodos no suelen ser resistentes a la penetración.

Organización en capas

Una gran red inalámbrica de sensores podría estructurarse en capas comunicándose de abajo hacia arriba, por ejemplo: (1) La capa más baja contendría miles de nodos-sensor de bajo costo de propósito especial como por ejemplo etiquetas/nodos-sensor asociados a los activos. (2) La capa superior tendría cientos de nodos-sensor genéricos, como sensores de movimiento, en ventanas, puertas, etc. (3) La capa superior contendría decenas de nodos-sensor de elevado ancho de banda con cámaras, micrófonos, etc. (4) La capa superior contendría unos pocos nodos-pasarela con interfaz Web, BD y conexión a Internet.

Objetivos de ciberseguridad

Objetivos de ciberseguridad

Se pueden identificar entre otros, los siguientes:

(1) Confidencialidad de datos. Asegura que la información sea inaccesible a usuarios no autorizados. Los datos en los nodos-sensores deberían cifrarse de modo que sólo pueda leerse por el nodo-sink. En algunos escenarios de despliegue, los datos de los nodos no se envían al nodo-sink en un único salto de routing (existiendo multi-hop). El nodo-sink visita un punto para la recogida que puede estar a pocos saltos del nodo-sensor y los datos deben enviarse a través de otros nodos-sensor. En estos casos, los nodos-sensor intermedios no deberían poder entender la información transmitida. La confidencialidad de datos también previene que el adversario-atacante entienda los datos almacenados en la memoria de un nodo-sensor comprometido.

(2) Integridad de los datos. Protege contra la alteración no autorizada de los datos. Puede realizarse sólo si la red tiene la capacidad de detectar la manipulación realizada a los datos por partes no autorizadas, como inserción, sustitución y borrado. Protege contra los tipos de atacantes de búsqueda y sustitución y de búsqueda y borrado. Cuando se detectan borrados se debe proceder a recuperar en base a backups.

(3) Autenticación de los datos. Se aplica a todo tipo de nodos y de datos. Asegura la identidad del nodo con el que se esta comunicando, por ejemplo, las dos partes que se comunican deben poderse identificar entre sí mutuamente. La información entregada a través de la red debe autenticarse con respecto a cuando se generó, fecha-hora del origen, origen, coordenadas GPS, etc. También proporciona integridad de datos cuando la modificación del mensaje puede detectarse.

(4) Ciberseguridad hacia delante. El compromiso de un secreto en una ronda no debería conducir al compromiso de los secretos en las rondas anteriores al compromiso (usar claves de un solo uso y nonces). Se debe conseguir que si un atacante compromete la clave criptográfica actual sea no factible que genere las claves previas utilizando la clave actual. El atacante no debería poder falsificar incluso las etiquetas de autenticación para los datos generados y autenticados antes del compromiso de la ciberseguridad.

(5) Ciberseguridad hacia atrás. El compromiso de un secreto en cualquier instante no debería conducir al compromiso de los secretos a utilizar posteriormente en el futuro. Si un atacante obtiene el estado actual del nodo-sensor no pueda descifrar los datos generados y cifrar después del compromiso. El atacante no debería poder falsificar las etiquetas de autenticación para los datos generados y autenticados después del compromiso de la ciberseguridad.

Ciberataques en WSN.

Algunos de los ciber-ataques más usuales a los entornos WSN son detectados por los nodos-sink, sin embargo otros no. Algunos ciber-ataques son:

Algunos de los ciber-ataques más usuales a los entornos WSN son detectados por los nodos-sink, sin embargo otros no. Algunos ciber-ataques son:

(1) Ciber-ataques a las capas de la arquitectura de protocolo. En el nivel MAC (Media Access Control)/L2 pueden darse ciber-ataques del tipo DoS (Denial of Service) que consisten en que puede acapararse el medio de transmisión enviando de forma continua ruido. Puede realizarse sin agotar la alimentación del atacante y depende del umbral de detección de portadora a nivel físico/L1. El estándar IEEE 802.11 utiliza para el control de admisión las ACLs (Access Control Lists), si una dirección L2/MAC (de 48 bits) no esta en la lista, entonces se deniega el acceso al nodo, el problema es que es fácil falsificar direcciones MAC. En el nivel de red L3 pueden identificarse:

(i) Ciber-ataques DoS. Fácil de montar, un atacante puede inhabilitar una parte densa de la red, puede implicarse en conversaciones y agotar la batería de otros nodos (ciber-ataque por agotamiento de la energía/batería), consiste en enviar muchos mensajes RREQ pero no utilizar las rutas.

(ii) Ciber-ataques basado en la naturaleza de difusión de la comunicación. Cada mensaje puede recibirse en todos los nodos del intervalo de transmisión. El uso del sniffer de paquetes es más fácil que en redes cableadas, lo cual impacta en la privacidad.

(iii) Ciber-ataques basados en fallos del descubrimiento de ruta. El protocolo de descubrimiento de ruta AOLV utiliza RREQ/RREP, es difícil de detectar fallos en el descubrimiento de rutas. Las WSN son vulnerables a las repeticiones RREP.

(iv) Ciber-ataques basados en desechar paquetes. Los mecanismos para monitorizar el desecho de paquetes utilizan muchos recursos. El protocolo de routing AODV tiene timeouts pero no da soluciones teóricas, es difícil distinguir el desecho de paquetes, decir RREQs, de la no existencia de ruta. Los nodos-sensor a veces se comportan egoístamente para preservar sus recursos.

(v) Ciber-ataques basados en re-routing de paquetes. Son difíciles de trazar. A veces se denominan ciber-ataques al plano de datos. El atacante revela caminos pero no reenvía datos a través de esos caminos. Las medidas del plano de control no son suficientes.

En el nivel de aplicación de la arquitectura de protocolos es fácil infectar nodos-sensor móviles. El re-routing de contenido a través de la estación base implica problemas de privacidad.

(2) Ciber-ataques al encaminamiento/routing. Las WSN utilizan routing multi-salto para transmitir los datos al nodo-sink (cuando el nodo-sink se acerca al intervalo de alcance del nodo-sensor) o para enviar las respuestas de datos y códigos de autenticación de mensajes de un nodo a los otros nodos. Todas las transferencias de datos se hacen de forma inalámbrica y esto da lugar a los ataques de routing. Algunos de estos tipos de ataques son:

(2) Ciber-ataques al encaminamiento/routing. Las WSN utilizan routing multi-salto para transmitir los datos al nodo-sink (cuando el nodo-sink se acerca al intervalo de alcance del nodo-sensor) o para enviar las respuestas de datos y códigos de autenticación de mensajes de un nodo a los otros nodos. Todas las transferencias de datos se hacen de forma inalámbrica y esto da lugar a los ataques de routing. Algunos de estos tipos de ataques son:

(a) Ciber-ataque sink-hole. Todo el tráfico se atrae a un nodo comprometido. Este ciber-ataque funciona haciendo que el nodo comprometido parezca atractivo a los nodos que lo rodean. Puede permitir otros ciber-ataques en la red WSN como el de reenvío selectivo.

(b) Ciber-ataque de spoofing. Es un ciber-ataque directo contra el protocolo de routing. El atacante puede falsificar, alterar o repetir información de routing entre los nodos-sensor. Al hacer esto, el atacante puede crear lazos de routing,

extender o recortar rutas de servicio, generar mensajes de error falsos e incrementar latencia extremo a extremo.

(c) Ciber-ataque sybil. Un nodo-sensor presenta la identidad de múltiples nodos de la red. Este ciber-ataque se dirige a esquemas tolerantes a fallos como el routing multi-camino, el almacenamiento distribuido, etc. Este tipo de ciber-ataque puede evitarse utilizando técnicas profesionales de cifrado y autenticación.

(d) Ciber-ataque de reenvío selectivo. La suposición general cuando se reenvía un mensaje a través de múltiples saltos de routing es que los nodos-sensores reenviarán fielmente los mensajes recibidos. En este tipo de ciber-ataque el nodo-sensor malicioso se comporta como un agujero-negro, rechazando el reenvío de todos los mensajes y desechando ciertos mensajes. Este ciber-ataque puede permanecer sin ser detectado ya que el nodo-sensor malicioso sólo suprime los mensajes críticos y reenvía el resto para limitar las posibles sospechas.

(3) Ciber-ataques de clonación. Debido a que los nodos-sensor de una red inalámbrica de sensores se pueden desplegar en entornos-ambientes hostiles, son vulnerables a su captura y compromiso (análisis con instrumentación y side-channel). El atacante/adversario puede copiar el identificador y los datos del nodo-sensor capturado en un nodo nuevo y desplegarlo en la red. La réplica de nodo puede trastornar gravemente el rendimiento de la red. Los datos pueden corromperse o mal encaminarse. El nodo-sensor atacante puede enviar falsas lecturas al nodo-sink. Si el atacante puede insertar clones en segmentos específicos de la red entonces puede ganar acceso a un segmento de la red concreto.

(4) Ciber-ataques físicos. Los atacantes capturan manualmente los nodos-sensor y los reprograman. La ventaja principal de este tipo de ciber-ataque es la rapidez y facilidad. Estos ciber-ataques pueden destruir los nodos-sensor de forma permanente y las pérdidas ocurridas son irreversibles. Dos posibles tipos de ciber-ataques físicos son:

(a) Jamming. En este tipo de ciber-ataque el canal se llena de señales de interrupción. Para inhabilitar un nodo o conjunto de nodos-sensor de la red inalámbrica de sensores, puede transmitirse una señal de radio-frecuencia que interfiera con las señales utilizadas por los otros nodos-sensor.

(b) Forzar de forma física. Los nodos-sensor son vulnerables a la manipulación física. Para evitar este clase de ciber-ataques puede utilizarse hardware resistente a la penetración (como Trusted-path y RFIDs/smartcards sin contacto criptográficas) pero se trata de hardware algo más caro.

(b) Forzar de forma física. Los nodos-sensor son vulnerables a la manipulación física. Para evitar este clase de ciber-ataques puede utilizarse hardware resistente a la penetración (como Trusted-path y RFIDs/smartcards sin contacto criptográficas) pero se trata de hardware algo más caro.

(5) Ciber-ataques a los datos/código. Muchas redes inalámbricas de sensores son no atendidas, es decir sus nodos-sensor deben almacenar los datos en sus memorias durante largo tiempo (a veces hasta la siguiente vez que lo explore o visite al nodo-sink). Esta incapacidad de poder descargar los datos hace a dichos datos un objetivo sencillo para el atacante. El atacante puede borrar información crítica (datos/código) o inyectar datos o medidas falsas en la memoria o modificar dichos datos.

Consideraciones finales

Las redes WSN pueden considerarse una nueva clase de computación donde existe una interacción y un flujo de información entre el mundo físico y los observadores humanos o máquinas (la supervisión de procesos en entornos peligrosos, la monitorización medioambiental, la gestión de parkings, las aplicaciones en salud-sanidad, militare-policiales, de business, etc). Existen muy diversas áreas de investigación en WSN como la gestión de claves criptográficas, la ciberseguridad en routing, la ciberseguridad en las comunicaciones de grupo/broadcast, etc.

Nuestro grupo de investigación lleva más de veinte años sintetizando, analizando y evaluando mecanismos/servicios/aplicaciones WSN en diversos escenarios con diferentes topologías multi-nivel, donde la protección es uno de los pilares fundamentales.

Este artículo se enmarca en las actividades desarrolladas dentro de LEFIS-Thematic Network.

Bibliografía

Areitio, J. “Seguridad de la Información: Redes, Informática y Sistemas de Información”. Cengage Learning-Paraninfo. 2013.

Areitio, J. “Identificación y análisis de la tecnología VLC/LiFi desde la perspectiva de su ciberseguridad-ciberprivacidad”. Revista Conectrónica. Nº 164. Febrero 2013.

Areitio, J. “Consideraciones técnicas de protección en torno a Bluetooth para WPAN”. Revista Conectrónica. Nº 160. Septiembre 2012.

Areitio, J. “Necesidad de protección en entornos basados en inteligencia ambiental y CPS”. Revista Conectrónica. Nº 165. Abril 2013.

Zhao, F. and Guibas, L. “Wireless Sensor Networks: An Information Processing Approach”. Morgan Kaufmann. 2004.

Dargieand, W. and Poellabauer, C. “Fundamentals of Wireless Sensor Networks: Theory and Practice”. 1st edition. Wiley. 2010.

Raghavendra, C.S, Sivalingam, K. and Znati, T.M. “Wireless Sensor Network”. Springer. 2005.

Liu, D. and Ning, P. “Security for Wireless Sensor Networks”. Springer. 2006.

Buttyan, L. and Hubaux, J.-P. “Security and Cooperation in Wireless Networks: Thwarting Malicious and Selfish Behaviour in the Age of Ubiquitous Computing”. Cambridge University Press. 2007.

Xiao, Y., Shen, X. and Du D.-Z. “Wireless Network Security”. Springer. 2010.

Deng, J., Han, R. and Mishra, S. “Security, Privacy and Fault Tolerance in Wireless Sensor Networks”. Artech House. 2005.

Chang, L., Ji, J. and Zhang, Z, “Wireless Network Security: Theories and Applications”. Springer. 2013.

Khan, S.A. “Wireless Sensor Networks”. CRC Press. 2012.

Xiao, Y. “Security in Sensor Networks”. Auerbach Publications. 2006.

Wen, H. “Physical Layer Approaches for Security Wireless Communication Systems”, Springer. 2013.

Autor:

Prof. Dr. Javier Areitio Bertolín – E.Mail:

Catedrático de la Facultad de Ingeniería. Universidad de Deusto.

Director del Grupo de Investigación Redes y Sistemas