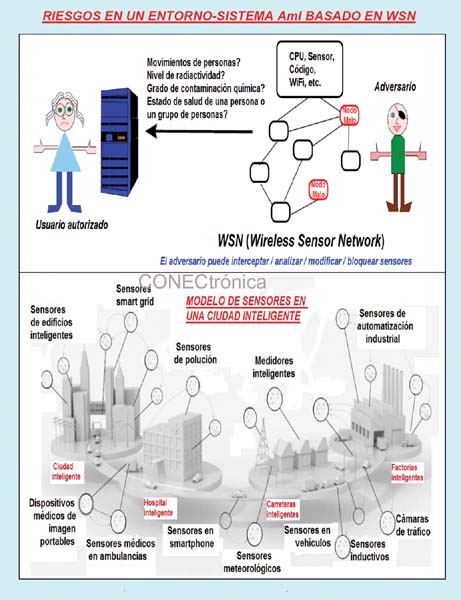

En computación ubicua se integran sensores y otros dispositivos de computación miniatura (etiquetas RFID/NFC, micronodos ZigBee, electrónica embebida en prótesis artificiales en personas y animales, etc.) en los objetos de cada día. La comunicación ubicua permite la comunicación móvil así como la interacción de colectivos de dispositivos. Las interfaces de usuario amigables posibilitan interactuar con los dispositivos de forma humana. Las aplicaciones en entornos AmI van evolucionando convirtiéndose en ecosistemas AmI sin arquitectura fija, límites controlados y propietarios de modo que se convierten en sistemas complejos con autoorganización. Los sistemas de computación ubicua y AmI permiten un mundo tecnológico que este presente en todo lugar, en todo instante de tiempo, en forma de dispositivos inteligentes y sensibles (con sensores) que se comunican entre sí y proporcionan servicios personalizados con interfaces cada vez más sofisticadas. La apertura de estos sistemas ubicuos y AmI los hace especialmente vulnerables a todo tipo de ataques, así como al acceso a los datos de forma no autorizada. Esta situación plantea la urgencia de abordar profesionalmente la ciberseguridad y ciberprivacidad objeto de este artículo.

En computación ubicua se integran sensores y otros dispositivos de computación miniatura (etiquetas RFID/NFC, micronodos ZigBee, electrónica embebida en prótesis artificiales en personas y animales, etc.) en los objetos de cada día. La comunicación ubicua permite la comunicación móvil así como la interacción de colectivos de dispositivos. Las interfaces de usuario amigables posibilitan interactuar con los dispositivos de forma humana. Las aplicaciones en entornos AmI van evolucionando convirtiéndose en ecosistemas AmI sin arquitectura fija, límites controlados y propietarios de modo que se convierten en sistemas complejos con autoorganización. Los sistemas de computación ubicua y AmI permiten un mundo tecnológico que este presente en todo lugar, en todo instante de tiempo, en forma de dispositivos inteligentes y sensibles (con sensores) que se comunican entre sí y proporcionan servicios personalizados con interfaces cada vez más sofisticadas. La apertura de estos sistemas ubicuos y AmI los hace especialmente vulnerables a todo tipo de ataques, así como al acceso a los datos de forma no autorizada. Esta situación plantea la urgencia de abordar profesionalmente la ciberseguridad y ciberprivacidad objeto de este artículo.

Consideraciones técnicas

Una de las que se debe considerar cuando se piensa en el presente y futuro de nuestra vida inmersos entre cada día más y más sistemas de inteligencia ambiental es la ciberseguridad-ciberprivacidad. No importa lo fascinante, beneficioso y útil que puedan parecer ser los sistemas AmI, el hecho es que la carencia de mecanismos de ciberprivacidad y ciberseguridad adecuados puede tener consecuencias que eclipsen la adopción racional de dichos sistemas. El análisis de riesgos debe realizarse no sólo a los tres ejes de la AmI (pervasive networking, interfaces y ubiquitous computing) sino también a un nivel global producto de su combinación y enriquecimiento inimaginable.

Consecuentemente el prerrequisito urgente para la realización de desarrollos en inteligencia ambiental es la interacción segura y fiable de los diferentes componentes y dispositivos de los sistemas de inteligencia ambiental en todos los contextos donde puedan tener lugar (business, hospitales, fábricas-industrias, investigación/I+D+i, hogar, transportes y sociedad en general).

Las contramedidas de seguridad-privacidad para los entornos AmI deben hacer frente a una combinación de heterogeneidad, movilidad, escalabilidad, reacción dinámica, adaptación al contexto, enorme número de dispositivos y carencia de control sobre algunos fragmentos de software, infraestructuras de comunicaciones y dispositivos hardware de modo que la seguridad debe ser algo más que relaciones de confianza predefinidas acerca del control del sistema o sus componentes.

Las contramedidas de seguridad-privacidad para los entornos AmI deben hacer frente a una combinación de heterogeneidad, movilidad, escalabilidad, reacción dinámica, adaptación al contexto, enorme número de dispositivos y carencia de control sobre algunos fragmentos de software, infraestructuras de comunicaciones y dispositivos hardware de modo que la seguridad debe ser algo más que relaciones de confianza predefinidas acerca del control del sistema o sus componentes.

La AmI debe ser un enfoque centrado en la persona que combine computación y comunicaciones ubicuas/pervasive, proactivas y ambiental con interfaces sociales. Debe operar desde cualquier sitio y cualquier instante de tiempo, se embebe en todo tipo de objetos. Se utilizan materiales inteligentes (pieles artificiales, paredes y suelos basados en nanotecnología), debe ser consciente a la presencia y personalidad de las personas, se debe implicar en diálogos inteligentes, debe no ser obstructivo, a ser posible invisible. La interacción debe ser no estresante e incluso relajante y que el usuario se sienta bien con el interfaz y no debe implicar curvas de aprendizaje complejas.

La AmI utiliza las TIC para crear un interfaz amigable de usuario inteligente que soporte la interacción de las personas. Por medio del uso de tecnología embebida en diferentes objetos y dispositivos electrónicos se puede crear un gran abanico de posibilidades La tecnología AmI representa un sistema que se implementa en un entorno y es consciente de las diferentes partes del sistema así como de su usuario. El objetivo para la interacción natural del usuario con el sistema donde a las personas se les habilita a través de un entorno consciente al contexto que es sensible, adaptativo y responde a sus necesidades, hábitos, gestos y emociones, de este modo se crean entornos inteligentes.

Cinco niveles que permiten distinguir si un entorno es inteligente son: (1) Nivel de embebido social. El equipo se incorpora al entorno de modo que la persona muy difícilmente se da cuenta y se puede comunicar con el de forma natural. (2) Nivel de conciencia al contexto. Aquí la tecnología enlaza las propiedades de la persona con las propiedades del entorno. (3) Nivel personalizado. En esta etapa existe un perfil personal que permite al equipo ajusta a las necesidades del usuario. (4) Nivel adaptativo. La tecnología reacciona automáticamente a las circunstancias cambiantes. (5) Nivel de anticipación. La tecnología reacciona a los factores ambientales para prevenir cualquier clase de problema.

Cinco niveles que permiten distinguir si un entorno es inteligente son: (1) Nivel de embebido social. El equipo se incorpora al entorno de modo que la persona muy difícilmente se da cuenta y se puede comunicar con el de forma natural. (2) Nivel de conciencia al contexto. Aquí la tecnología enlaza las propiedades de la persona con las propiedades del entorno. (3) Nivel personalizado. En esta etapa existe un perfil personal que permite al equipo ajusta a las necesidades del usuario. (4) Nivel adaptativo. La tecnología reacciona automáticamente a las circunstancias cambiantes. (5) Nivel de anticipación. La tecnología reacciona a los factores ambientales para prevenir cualquier clase de problema.

Ocho dimensiones de obstrucción que experimentan los usuarios son: (1) Dimensión física. Presencia física de sensores y equipos. (2) Dimensión de usabilidad. Las cuestiones de usabilidad disminuyen gradualmente según la tecnología se hace más inteligente y necesita menos operación. (3) Dimensión privacidad. La privacidad va tomando mayor relevancia cuando las aplicaciones recogen mayor número de datos del entorno y de los usuarios. (4) Dimensión funcional. (5) Dimensión humana. (6) Dimensión auto-concepto. (7) Dimensión rutina. (8) Dimensión sostenibilidad.

Vigilancia de personas

La disponibilidad de datos sobre cada ciudadano puede provocar el deseo de entidades públicas y privadas de acceder a los datos para garantizar el bienestar/asistencia como es el caso de la aplicación de leyes y luchar contra el terrorismo. Otras instituciones responsables de la salud pueden justificar sus acciones de forma análoga. La realización de una vigilancia creciente puede tener consecuencias para los ciudadanos, por ejemplo la revelación de detalles sobre la salud, condición política-sexual, preferencias personales, hábitos y estilo de vida a una compañía de seguros o a los responsables de RRHH (Recursos Humanos) puede conducir a contribuciones de seguros mucho más elevadas, denegación de seguros, despidos, discriminación en general, chantaje y problemas en las relaciones humanas. El lado positivo que ciertas personas sólo muestran se basa en que la AmI utiliza computadores que se utilizan como herramientas proactivas para ayudar a las personas en las actividades del día a día intentando hacerles más confortable su vida. Una de sus preocupaciones es la interacción persona-computador donde se ofrecen un creciente número de formas de interacción desde las basadas en lenguaje natural a las basadas en imagen, gestos, etc.

Aspectos finales.

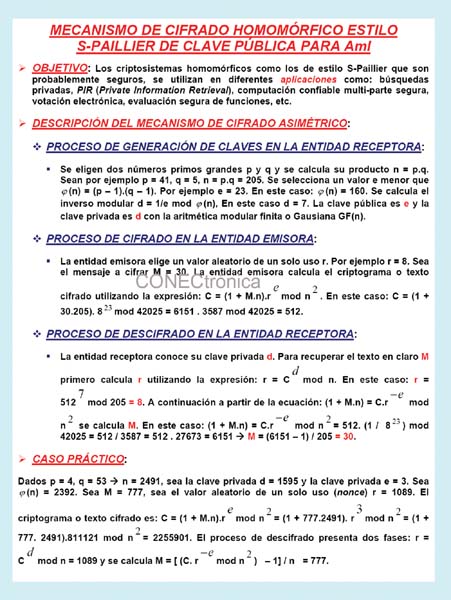

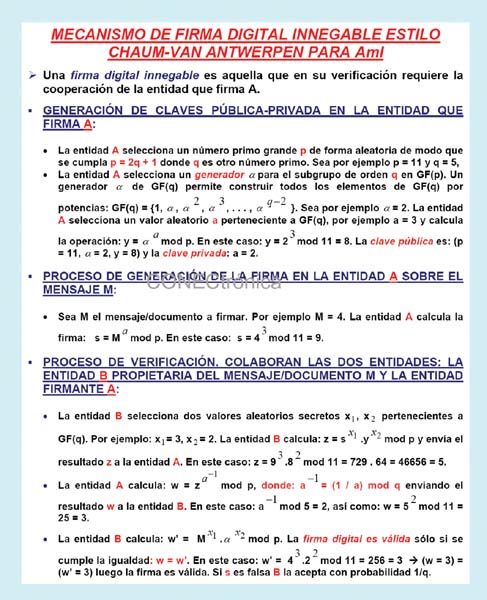

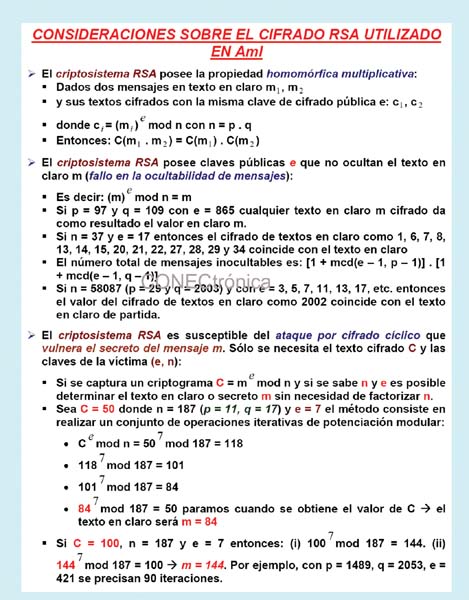

La criptología en sus dos facetas de criptografía y esteganografía representan hoy en día la clave para poder gestionar la escalada de riesgos in-asumibles que están planteando los sistemas de AmI, así como las computaciones-comunicaciones ubicuas que los soportan. Nuestro grupo de investigación trabaja en la protección de entornos AmI y el despliegue de redes para AmI basadas en la comunicación mediante ruidos e interferencias de RF.

La criptología en sus dos facetas de criptografía y esteganografía representan hoy en día la clave para poder gestionar la escalada de riesgos in-asumibles que están planteando los sistemas de AmI, así como las computaciones-comunicaciones ubicuas que los soportan. Nuestro grupo de investigación trabaja en la protección de entornos AmI y el despliegue de redes para AmI basadas en la comunicación mediante ruidos e interferencias de RF.

Este artículo se enmarca en las actividades desarrolladas dentro de LEFIS-Thematic Network.

Bibliografía

Areitio, J. “Seguridad de la Información: Redes, Informática y Sistemas de Información”. Cengage Learning-Paraninfo. 2012.

Areitio, J. “Consideraciones técnicas de protección en torno a Bluetooth para WPAN”. Revista Conectrónica. Nº 160. Septiembre 2012.

Areitio, J. “Identificación y análisis de la protección de las aplicaciones Web”. Revista Conectrónica. Nº 143. Enero 2011.

Weber, W., Rabaey, J. and Aarts, E.H.L. “Ambient Intelligence”- Springer. 2010.

Wright, D., Gutwirth, S., Friedewald, M., Vildjiounaite, E. and Punie, Y. “Safeguards in a World of Ambient Intelligence”. Springer. 2010.

Petkovic, M. and Jonker, W. “Security, Privacy and Trust in Modern Data Management: Data-Centric Systems and Applications”. Springer. 2010.

Eldar, Y.C. and Kutyniok, G. “Compressed Sensing: Theory and Applications”. Cambridge University Press. 2012.

Schneier, B. “Economics of Information Security and Privacy”. Springer. 2011.

Nicastro, F.M. “Security Patch Management”. CRC Press. 2011.

Norman, T.L. “Risk Analysis and Security Countermeasure Selection”. CRC Press. 2009.

Wright, D. and Hert, P. “Privacy Impact Assessment”. Springer. 2012.

Fuller, R. and Koutsoukos, X.D. “Mobile Entity Localization and Tracking in GPS-less Environments. Second International Workshop”. Proceedings. Orlando. USA. September. 2009.

Craig, T and Ludloff, M.E. “Privacy and Big Data”. O’Reilly Media. 2011.

Bettini, C., Jajodia, S., Samarati, P. and Wang, X.S. “Privacy in Location-Based Applications: Research Issues and Emergency Trends”. Springer. 2009.

Tinm, C. and Perez, R. “Seven Deadliest Social Networks Attacks”. Syngress. 2010.

Axelrod, W.W., Bayuk, J.L. and Schutzer, D. “Enterprise Information Security and Privacy”. Artech House Publishers. 2009.

Kostopoulos, G. “Cyberspace and cybersecurity”. Auerbach Publications. 2012.

Autor:

Prof. Dr. Javier Areitio Bertolín – E.Mail:

Catedrático de la Facultad de Ingeniería.

Director del Grupo de Investigación Redes y Sistemas. Universidad de Deusto