INTRODUCCIÓN.

El malware inteligente avanzado es, tanto una herramienta para realizar ciber-ataques (tanto ofensivos como defensivos), como una ciber-amenaza (al malware ofensivo, caso del malware defensivo como a nuestra humanidad caso del malware ofensivo) como una ciber-arma que puede ser de dos tipos ofensiva (maliciosa, caso del malware ofensivo) o defensiva (que neutraliza, mitiga, caza y bloquea todos los intentos de ciber-ataques en general como los del malware ofensivo en particular) con un dinamismo sin precedentes caso del malware inteligente avanzado defensivo o DAIM/MIAD). Queramos o no, el malware ofensivo esta embebido en nuestra Sociedad digital conectada. Se presenta en muy diversas formas cada vez más ocultas como: spyware/creepware, bombas de tiempo, botnet, correos spam/phishing, secuestradores de navegador Web, troyanos, gusanos, virus, rootkits, backdoors, adware, sitio Web infectados, algunos cargadores de móvil USB públicos, etc.

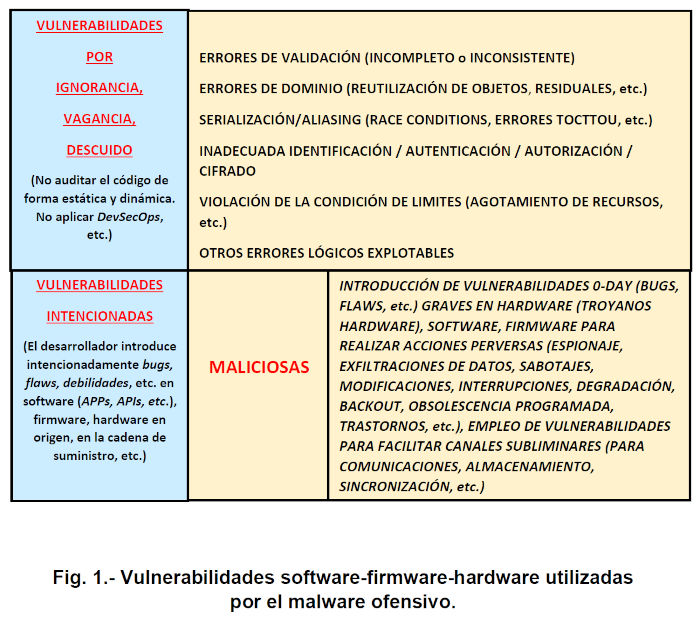

CARACTERIZACIÓN DE LAS DIMENSIONES DEL MALWARE OFENSIVO.

El malware ofensivo lo ciber-ataca todo, no se salva nada ni nadie, desde personas, animales, medio ambiente, software, firmware, hardware, infraestructuras, telecomunicaciones (como, SWIFT (Society for World Interbank Financial Telecommunication) herramienta eficaz para la integración de servicios como pagos interbancarios, inversiones, transferencias, comercio exterior, cheques, etc.), tráfico, vehículos, sanidad, industria, OT, IT, satélites, IoE, etc. Un ejemplo de realización en el campo de la ciberseguridad es MIAD (Malware Inteligente Avanzado Defensivo) diseñado con IA, ciber-resiliencia, adaptabilidad, autonomía, auto-control, capacidades de actualización, etc. para neutralizar cualquier intento de micro-acción maliciosa por parte de ciber-ataques ofensivos procedentes de cualquier tipo de entidad maliciosa (malware ofensivo, robots con IA, personas, etc.).

En el informe ObservaCiber (ONTSI/Observatorio Nacional de Tecnología y Sociedad e Incibe) del último trimestre del 2021 en España sólo una de cada cuatro (25%) empresas ha puesto en marcha un programa de ciberseguridad/política formal de ciberseguridad en los últimos doce meses. Según la 25ª encuesta a nivel internacional de PwC (25th Anual Global CEO Survey PwC) los riesgos cibernéticos (como, por ejemplo, ciber-ataques que pueden incidir en innovación y ventas) encabezan las preocupaciones de la alta dirección con un 49%. Según un estudio de Trend Micro y Sapio Research a nivel mundial el 90% de los responsables de IT cree que las organizaciones comprometen la ciberseguridad en favor de otros objetivos (transformación digital, productividad, etc.), así mismo el 49% de los encuestados afirma que los ciber-riesgos se siguen tratando como un problema IT y no como un riesgo empresarial/industrial. Las dimensiones del malware ofensivo pueden observarse desde diferentes perspectivas, por ejemplo, desde el punto de vista de los impactos, cabe identificar: (1) Impacto (a los recursos y a la información) debido a los ciber-ataques en general y a los debidos al malware ofensivo en particular. Se pueden caracterizar: (i) Descubrimiento. De entidades para actuar sobre ellas. Descubrir información no conocida cuando una herramienta de scanning sondea información, dicha información descubierta puede utilizarse para lanzar ciber-ataques malware sobre un objetivo concreto. (ii) Revelar. Información, datos, inteligencia, etc. Revelar información normalmente proporciona al malware una visión de la información a la que normalmente no tiene acceso. La revelación de información no autorizada posiblemente conduce a otros tipos de compromisos. (iii) Destruir. Datos, personas, recursos de todo tipo, etc. La destrucción de información normalmente es cuando un malware ha causado un borrado de ficheros o la eliminación del acceso. La destrucción es uno de los mayores impactos ya que implica el borrado del fichero o la eliminación de información de la víctima. (iv) Distorsionar. Comunicaciones, la realidad, etc. Una distorsión de información normalmente cuando un ciber-ataque ha causado una modificación de un fichero. Cuando un ciber-ataque malware implica distorsión cambia los datos dentro de un fichero o modifica la información de la víctima. La distorsión puede generar desinformación. (v) Trastornar. Equipos, software, personas, etc.). (vi) Interrumpir. Procesos, comunicaciones con inundación de paquetes, con inhibidores de RF, jamming, etc. Una interrupción de servicios normalmente es debido a un ciber-ataque del tipo DoS/DDoS. Cuando un ciber-ataque malware implica interrupción es un cambio de acceso o eliminación del acceso a la víctima o a la información. (vii)

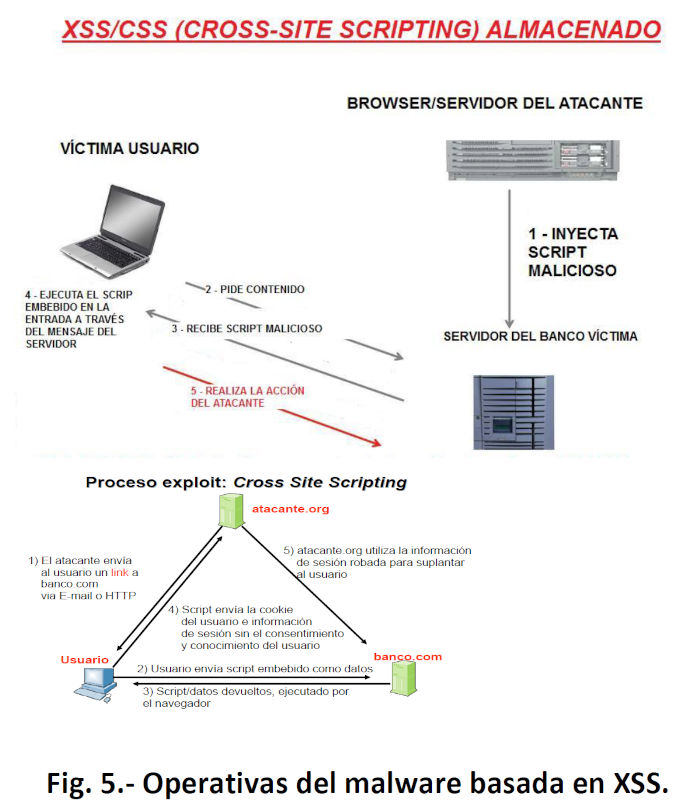

En el informe ObservaCiber (ONTSI/Observatorio Nacional de Tecnología y Sociedad e Incibe) del último trimestre del 2021 en España sólo una de cada cuatro (25%) empresas ha puesto en marcha un programa de ciberseguridad/política formal de ciberseguridad en los últimos doce meses. Según la 25ª encuesta a nivel internacional de PwC (25th Anual Global CEO Survey PwC) los riesgos cibernéticos (como, por ejemplo, ciber-ataques que pueden incidir en innovación y ventas) encabezan las preocupaciones de la alta dirección con un 49%. Según un estudio de Trend Micro y Sapio Research a nivel mundial el 90% de los responsables de IT cree que las organizaciones comprometen la ciberseguridad en favor de otros objetivos (transformación digital, productividad, etc.), así mismo el 49% de los encuestados afirma que los ciber-riesgos se siguen tratando como un problema IT y no como un riesgo empresarial/industrial. Las dimensiones del malware ofensivo pueden observarse desde diferentes perspectivas, por ejemplo, desde el punto de vista de los impactos, cabe identificar: (1) Impacto (a los recursos y a la información) debido a los ciber-ataques en general y a los debidos al malware ofensivo en particular. Se pueden caracterizar: (i) Descubrimiento. De entidades para actuar sobre ellas. Descubrir información no conocida cuando una herramienta de scanning sondea información, dicha información descubierta puede utilizarse para lanzar ciber-ataques malware sobre un objetivo concreto. (ii) Revelar. Información, datos, inteligencia, etc. Revelar información normalmente proporciona al malware una visión de la información a la que normalmente no tiene acceso. La revelación de información no autorizada posiblemente conduce a otros tipos de compromisos. (iii) Destruir. Datos, personas, recursos de todo tipo, etc. La destrucción de información normalmente es cuando un malware ha causado un borrado de ficheros o la eliminación del acceso. La destrucción es uno de los mayores impactos ya que implica el borrado del fichero o la eliminación de información de la víctima. (iv) Distorsionar. Comunicaciones, la realidad, etc. Una distorsión de información normalmente cuando un ciber-ataque ha causado una modificación de un fichero. Cuando un ciber-ataque malware implica distorsión cambia los datos dentro de un fichero o modifica la información de la víctima. La distorsión puede generar desinformación. (v) Trastornar. Equipos, software, personas, etc.). (vi) Interrumpir. Procesos, comunicaciones con inundación de paquetes, con inhibidores de RF, jamming, etc. Una interrupción de servicios normalmente es debido a un ciber-ataque del tipo DoS/DDoS. Cuando un ciber-ataque malware implica interrupción es un cambio de acceso o eliminación del acceso a la víctima o a la información. (vii)  Secuestrar. Información, dispositivos, etc., es denegar servicios (a personas, procesos, servidores, etc.). Cifrar ficheros, carpetas, discos duros y por ejemplo pedir un rescate. (viii) Modificar-cambiar información. Variar valores de configuraciones/settings, datos, desinformación/trollers/bots/deepfake, etc. (ix) Interferir. En comunicaciones entre entidades, en cadenas de suministro, etc. (x) Realizar escuchas clandestinas sigilosas activa y pasivas, por ejemplo, para exfiltración de datos, para doxware o chantaje por su revelación, etc. (xi) Reducir la capacidad del usuario. Operacional, de CPU, de calidad, etc.). (xii) Engañar. Utilizar desinformación, deep-fake, synthettic media, trolls, etc. (xiii) Dañar. La reputación, la salud, la QoS, etc. (xiv) Averiar. Software, firmware, hardware, dispositivos, vehículos, protocolos, organización, confianza, etc. y en la cadena de suministro trastornar, obsolescencia programada, etc. (2) Impacto operacional de los ciber-ataques en general y a los debidos al malware ofensivo en particular. Se pueden caracterizar: (i) Comprometer root. Se trata de ganar privilegios no autorizados de administrador en un dispositivo/sistema. Así mismo, elevar los privilegios por encima del de un usuario normal incluyendo privilegios de nivel administrador y/o root para un sistema concreto. (ii) Comprometer a nivel Web. Se trata de comprometer un sitio Web o una aplicación Web aprovechándose de las vulnerabilidades. Puede suceder un ciber-ataque malware por medio de una Web comprometida, normalmente utilizando “Site Scripting” o “SQL-Injection”. (iii) Denegación de servicios simple o distribuida: DoS/DDoS. Se trata de denegar el acceso a una víctima a los recursos o servicios concretos legítimos. El DoS/DDoS puede ser de cuatro tipos: dirigidas a aplicaciones (se trata de impedir el acceso a aplicaciones/APPs), dirigidas a sistemas/dispositivos/servidores (se trata de actuar maliciosamente contra la configuración, sistema operativo, software, etc. de un sistema. Se trata de acaparar el sistema consumiendo todos sus recursos y quebrar el sistema), dirigidas a redes (se trata de impedir que la red y/o subred y todos sus dispositivos conectados proporcionen o reciban los servicios a los que están autorizados. Normalmente ocurre en forma de “inundación” con paquetes, de modo que el objetivo es dañar la conectividad de red, el ancho de banda, los retardos, etc.), de tipo distribuido (simplificadamente DDoS, se basa en múltiples ciber-ataques coordinados desde diferentes dispositivos infectados denominado botnet, un ejemplo Mirai. (iv) Mal uso de recursos IT/OT. Se trata de un uso no autorizado de recursos, así como cualquier función IT/OT (BD-ERP, CPS-ICS-SCADA) que requiere unos ciertos privilegios y dichos privilegios se convierten en acción abusiva. (v) Compromiso del usuario. Se trata de que un malware ofensivo obtiene uso no autorizado de privilegios de usuario en un sistema/dispositivo/red como usuario comprometido. (vi) Instalación de código malicioso. Se trata de aprovecharse-explotar vulnerabilidades para instalar malware y poder lanzar un ciber-ataque bien porque el usuario abre un adjunto de un correo o se visita una Web infectada (o drive-by compromise/instalation), etc. Esto permite al malware obtener un control total del sistema comprometido, conduciendo a una exposición a la información sensible, control remoto del sistema, modificar datos, etc.

Secuestrar. Información, dispositivos, etc., es denegar servicios (a personas, procesos, servidores, etc.). Cifrar ficheros, carpetas, discos duros y por ejemplo pedir un rescate. (viii) Modificar-cambiar información. Variar valores de configuraciones/settings, datos, desinformación/trollers/bots/deepfake, etc. (ix) Interferir. En comunicaciones entre entidades, en cadenas de suministro, etc. (x) Realizar escuchas clandestinas sigilosas activa y pasivas, por ejemplo, para exfiltración de datos, para doxware o chantaje por su revelación, etc. (xi) Reducir la capacidad del usuario. Operacional, de CPU, de calidad, etc.). (xii) Engañar. Utilizar desinformación, deep-fake, synthettic media, trolls, etc. (xiii) Dañar. La reputación, la salud, la QoS, etc. (xiv) Averiar. Software, firmware, hardware, dispositivos, vehículos, protocolos, organización, confianza, etc. y en la cadena de suministro trastornar, obsolescencia programada, etc. (2) Impacto operacional de los ciber-ataques en general y a los debidos al malware ofensivo en particular. Se pueden caracterizar: (i) Comprometer root. Se trata de ganar privilegios no autorizados de administrador en un dispositivo/sistema. Así mismo, elevar los privilegios por encima del de un usuario normal incluyendo privilegios de nivel administrador y/o root para un sistema concreto. (ii) Comprometer a nivel Web. Se trata de comprometer un sitio Web o una aplicación Web aprovechándose de las vulnerabilidades. Puede suceder un ciber-ataque malware por medio de una Web comprometida, normalmente utilizando “Site Scripting” o “SQL-Injection”. (iii) Denegación de servicios simple o distribuida: DoS/DDoS. Se trata de denegar el acceso a una víctima a los recursos o servicios concretos legítimos. El DoS/DDoS puede ser de cuatro tipos: dirigidas a aplicaciones (se trata de impedir el acceso a aplicaciones/APPs), dirigidas a sistemas/dispositivos/servidores (se trata de actuar maliciosamente contra la configuración, sistema operativo, software, etc. de un sistema. Se trata de acaparar el sistema consumiendo todos sus recursos y quebrar el sistema), dirigidas a redes (se trata de impedir que la red y/o subred y todos sus dispositivos conectados proporcionen o reciban los servicios a los que están autorizados. Normalmente ocurre en forma de “inundación” con paquetes, de modo que el objetivo es dañar la conectividad de red, el ancho de banda, los retardos, etc.), de tipo distribuido (simplificadamente DDoS, se basa en múltiples ciber-ataques coordinados desde diferentes dispositivos infectados denominado botnet, un ejemplo Mirai. (iv) Mal uso de recursos IT/OT. Se trata de un uso no autorizado de recursos, así como cualquier función IT/OT (BD-ERP, CPS-ICS-SCADA) que requiere unos ciertos privilegios y dichos privilegios se convierten en acción abusiva. (v) Compromiso del usuario. Se trata de que un malware ofensivo obtiene uso no autorizado de privilegios de usuario en un sistema/dispositivo/red como usuario comprometido. (vi) Instalación de código malicioso. Se trata de aprovecharse-explotar vulnerabilidades para instalar malware y poder lanzar un ciber-ataque bien porque el usuario abre un adjunto de un correo o se visita una Web infectada (o drive-by compromise/instalation), etc. Esto permite al malware obtener un control total del sistema comprometido, conduciendo a una exposición a la información sensible, control remoto del sistema, modificar datos, etc.

TIPIFICACIÓN DE LOS VECTORES DE CIBER-ATAQUE.

Un vector de ciber-ataque (en general y de un ciber-ataque malware ofensivo en particular) es un camino (de vulnerabilidades) a través del cual un malware puede evolucionar y obtener acceso a un objetivo víctima (dispositivo, sistema, objeto IoT, red, etc.). Se pueden necesitar varias vulnerabilidades-vectores para poder lanzar un ciber-ataque con éxito. Algunos vectores de ciberataque o vulnerabilidades son: (1) Insuficiente validación de entrada. Un programa falla a la hora de validar la entrada enviada al programa desde un usuario. Un malware puede explotar una vulnerabilidad de insuficiente validación de una entrada e inyectar código arbitrario lo cual sucede normalmente dentro de aplicaciones Web, APPs, etc.. (2) Flaws en el kernel. Un malware puede utilizar un flaw o vulnerabilidad del kernel dentro de un sistema operativo (el kernel es el código del núcleo del sistema operativo) para obtener ciertos privilegios a la hora de explotar una vulnerabilidad dentro del sistema operativo. (3) Buffer Overflow (de tipo stack o de tipo heap). Es causado cuando un trozo de código no comprueba adecuadamente la longitud apropiada de la entrada y el valor de la entrada no es el tamaño que espera el programa. Un buffer overflow sucede cuando un buffer con una comprobación deficiente o sin límites se llena con datos suministrados por el usuario. Un ciber-ataque malware puede explotar una vulnerabilidad de buffer overflow conduciendo a una posible explotación de ejecución de código arbitrario, frecuentemente con privilegios de nivel de administrador con el programa en ejecución. El buffer overflow puede suceder tanto en la pila como en “localizaciones de memoria heap”. Un “buffer overflow heap” sucede en el “área de datos heap” que se asigna dinámicamente por la aplicación que se ejecuta. (4) Descriptor de ficheros.

Un fichero que utiliza números de un sistema para seguir la pista de los ficheros como opuesto a los nombres de ficheros. La explotación de la vulnerabilidad de descriptor de fichero permite a un malware ganar acceso a privilegios elevados para los ficheros relacionados con el programa. (5) Configuración deficiente (normalmente settings por defecto). Un malware puede utilizar una vulnerabilidad o flaw de configuración dentro de una aplicación concreta para obtener acceso a una red o dispositivo de computación para causar una variedad de ciber-ataques. Los valores que son configurados inadecuadamente (normalmente por defecto) son un objetivo fácil para que un malware lo explote. (6) Ingeniería social. El proceso de utilizar interacciones sociales para adquirir información de una víctima o dispositivo de computación. Estos tipos de ciber-ataques proporcionan alternativas rápidas a la hora de revelar información para ayudar a un ciber-ataque malware que en circunstancias normales no podría ser disponible. (7) Permiso de fichero/directorio incorrecto. Un permiso incorrecto asociado a un fichero o directorio consiste en no asignar apropiadamente usuarios y procesos. Explotar esta vulnerabilidad puede permitir que ocurra una multiplicidad de ciber-ataques malware. (8) Race condition. Ocurre cuando un programa intenta ejecutar un proceso y el objeto cambia concurrentemente entre referencias repetidas permitiendo a un malware obtener acceso a privilegios elevados mientras un programa o proceso esta en modo privilegiado. (9) Bugs en CPUs, FPGA, SoC, micro-controladores, GPUs, etc. Estas vulnerabilidades pueden causar desastres en todo tipo de sistemas IT/OT incluso los basados en inteligencia artificial. (10) Symbolic links. Es un fichero que señala a otro fichero. Un malware puede explotar una vulnerabilidad de “symbolic links” para señalar a un fichero objetivo para el que un proceso de sistema operativo tiene permisos de escritura. (11) Vectores de ciber-ataque correlacionados con nombres de malware. El malware “slammer worm” utiliza como vector de ciber-ataque/vulnerabilidad la configuración deficiente, los principales objetivos son las redes/aplicaciones y los impactos sobre la información son el descubrimiento/distorsión; El malware “conflicker” utiliza como vector de ciber-ataque/vulnerabilidad el buffer-overflow de pila/stack, los principales objetivos son los sistemas operativos (como Windows Server, XP, 2000, etc.) y el impacto sobre la información es interrumpir/trastornar; El malware “gimmiv.A” utiliza como vector de ciber-ataque/vulnerabilidad el buffer-overflow de pila/stack, los principales objetivos son los sistemas operativos (como Windows Server) y el impacto sobre la información es la revelación; El malware “yamanner” utiliza como vectores de ciber-ataque/vulnerabilidad la ingeniería social/ flaws en el diseño, los principales objetivos son las aplicaciones como servidor de correo electrónico/ usuario y el impacto sobre la información es la revelación/trastorno-interrupción; El malware “zotob” utiliza como vectores de ciber-ataque/vulnerabilidad el buffer-overflow de pila/stack, los principales objetivos son el sistema operativo/sistema local y el impacto sobre la información es la distorsión; El malware “samyXSS” utiliza como vector de ciber-ataque/vulnerabilidad el flaw en el diseño, el principal objetivo es el usuario y el impacto sobre la información es el trastorno/interrupción.

Un fichero que utiliza números de un sistema para seguir la pista de los ficheros como opuesto a los nombres de ficheros. La explotación de la vulnerabilidad de descriptor de fichero permite a un malware ganar acceso a privilegios elevados para los ficheros relacionados con el programa. (5) Configuración deficiente (normalmente settings por defecto). Un malware puede utilizar una vulnerabilidad o flaw de configuración dentro de una aplicación concreta para obtener acceso a una red o dispositivo de computación para causar una variedad de ciber-ataques. Los valores que son configurados inadecuadamente (normalmente por defecto) son un objetivo fácil para que un malware lo explote. (6) Ingeniería social. El proceso de utilizar interacciones sociales para adquirir información de una víctima o dispositivo de computación. Estos tipos de ciber-ataques proporcionan alternativas rápidas a la hora de revelar información para ayudar a un ciber-ataque malware que en circunstancias normales no podría ser disponible. (7) Permiso de fichero/directorio incorrecto. Un permiso incorrecto asociado a un fichero o directorio consiste en no asignar apropiadamente usuarios y procesos. Explotar esta vulnerabilidad puede permitir que ocurra una multiplicidad de ciber-ataques malware. (8) Race condition. Ocurre cuando un programa intenta ejecutar un proceso y el objeto cambia concurrentemente entre referencias repetidas permitiendo a un malware obtener acceso a privilegios elevados mientras un programa o proceso esta en modo privilegiado. (9) Bugs en CPUs, FPGA, SoC, micro-controladores, GPUs, etc. Estas vulnerabilidades pueden causar desastres en todo tipo de sistemas IT/OT incluso los basados en inteligencia artificial. (10) Symbolic links. Es un fichero que señala a otro fichero. Un malware puede explotar una vulnerabilidad de “symbolic links” para señalar a un fichero objetivo para el que un proceso de sistema operativo tiene permisos de escritura. (11) Vectores de ciber-ataque correlacionados con nombres de malware. El malware “slammer worm” utiliza como vector de ciber-ataque/vulnerabilidad la configuración deficiente, los principales objetivos son las redes/aplicaciones y los impactos sobre la información son el descubrimiento/distorsión; El malware “conflicker” utiliza como vector de ciber-ataque/vulnerabilidad el buffer-overflow de pila/stack, los principales objetivos son los sistemas operativos (como Windows Server, XP, 2000, etc.) y el impacto sobre la información es interrumpir/trastornar; El malware “gimmiv.A” utiliza como vector de ciber-ataque/vulnerabilidad el buffer-overflow de pila/stack, los principales objetivos son los sistemas operativos (como Windows Server) y el impacto sobre la información es la revelación; El malware “yamanner” utiliza como vectores de ciber-ataque/vulnerabilidad la ingeniería social/ flaws en el diseño, los principales objetivos son las aplicaciones como servidor de correo electrónico/ usuario y el impacto sobre la información es la revelación/trastorno-interrupción; El malware “zotob” utiliza como vectores de ciber-ataque/vulnerabilidad el buffer-overflow de pila/stack, los principales objetivos son el sistema operativo/sistema local y el impacto sobre la información es la distorsión; El malware “samyXSS” utiliza como vector de ciber-ataque/vulnerabilidad el flaw en el diseño, el principal objetivo es el usuario y el impacto sobre la información es el trastorno/interrupción.

EXPLORACIÓN DE LA DINÁMICA DE BLOQUEO DE ACCIONES MALICIOSAS POR PARTE DEL MALWARE DEFENSIVO.

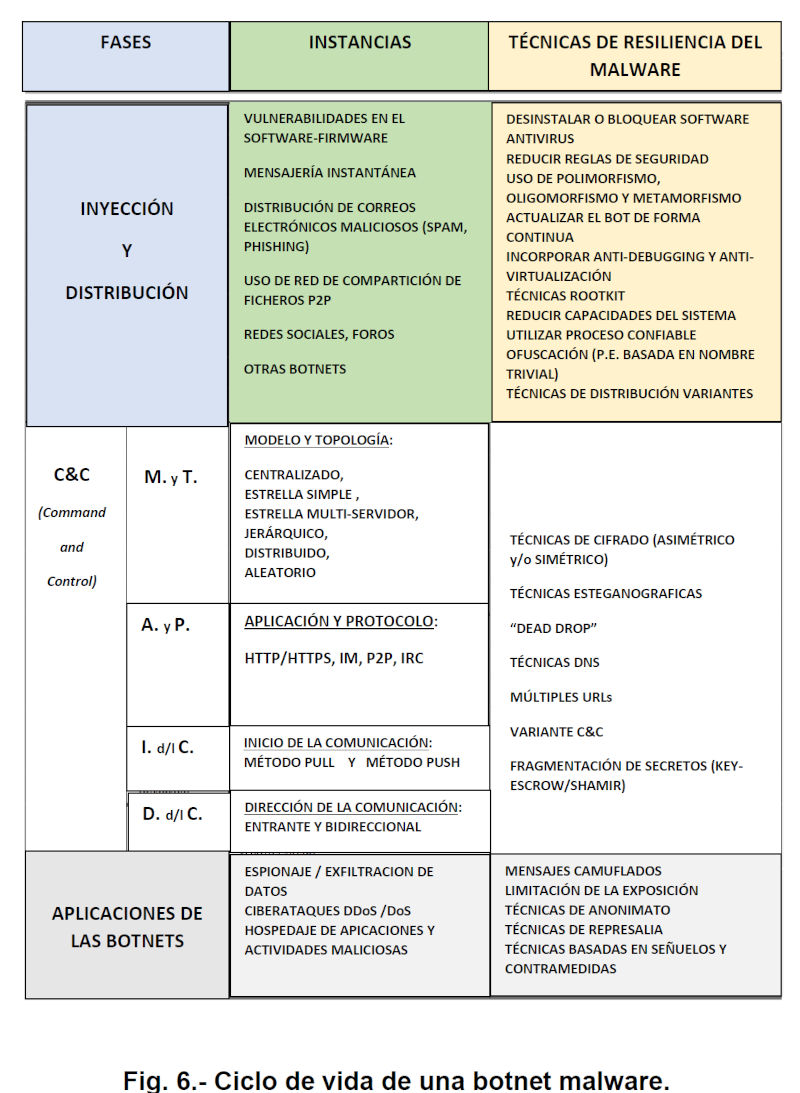

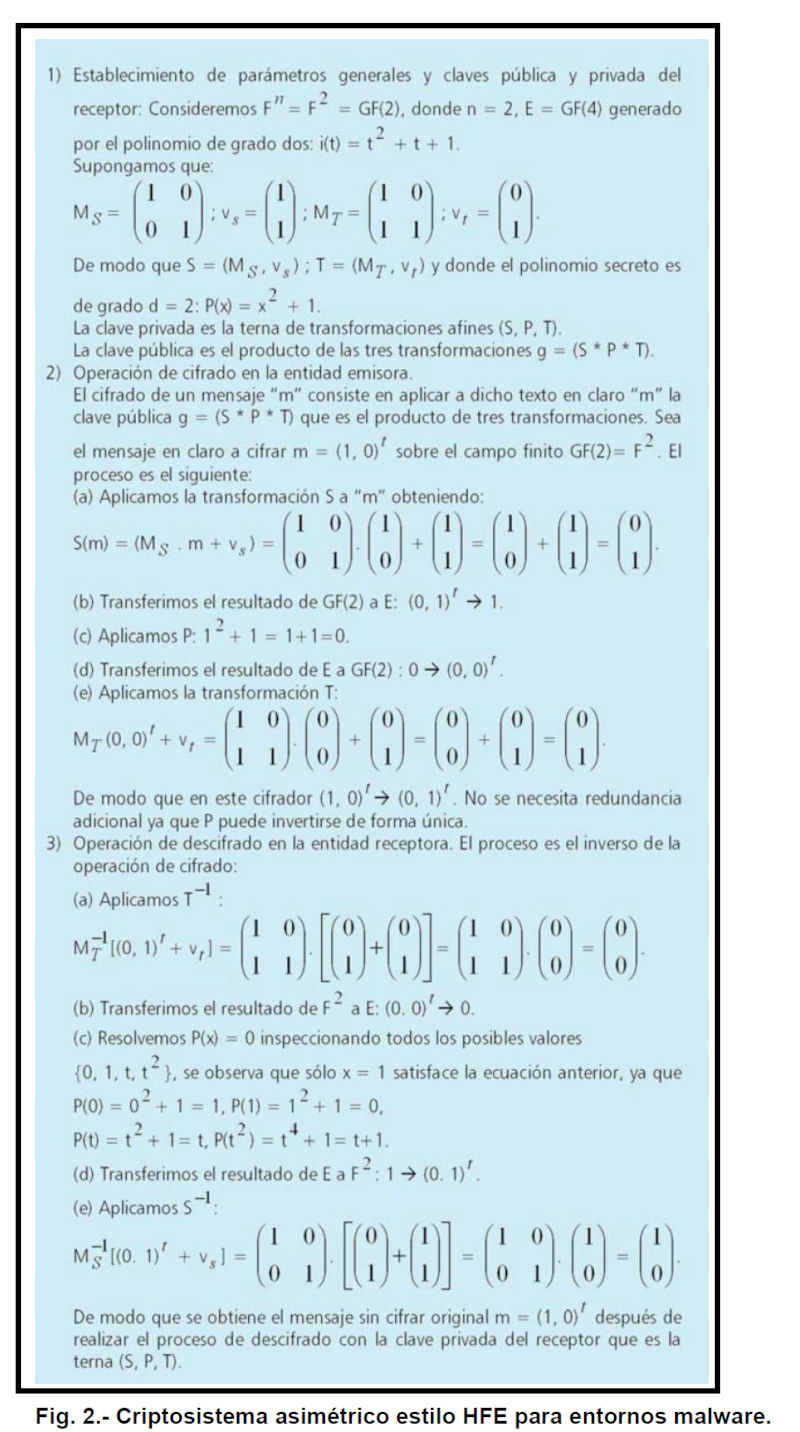

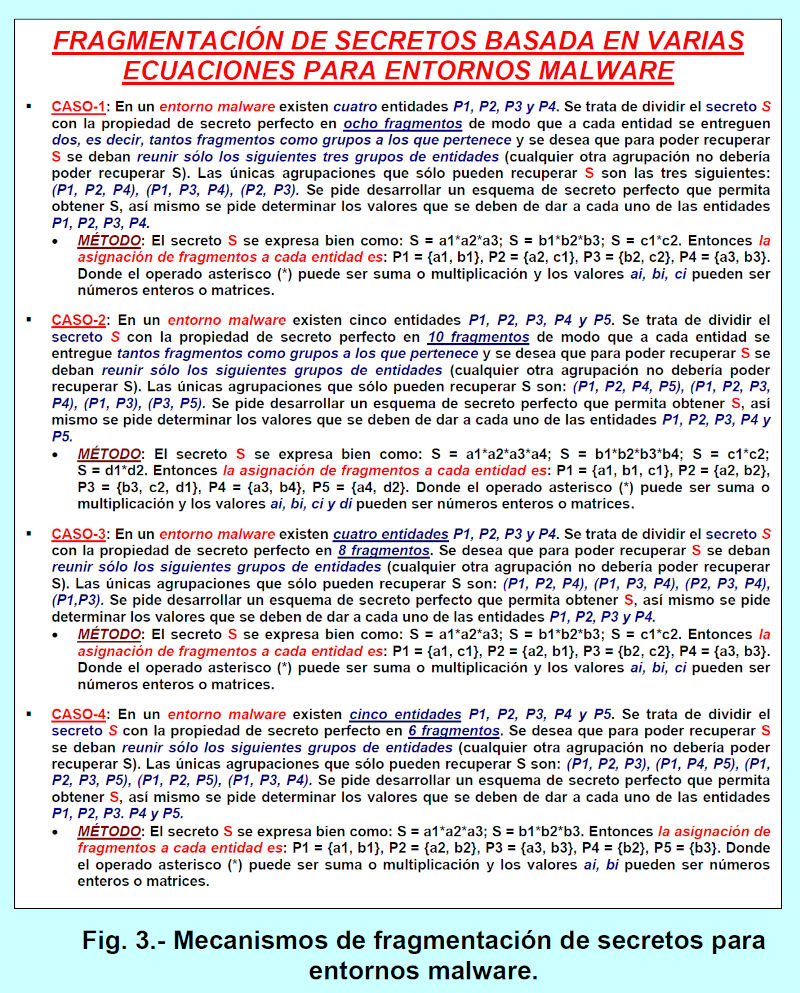

El MIAD (Malware Inteligente Avanzado Defensivo) es una ciber-arma de defensa adaptativa, ciber-resiliente, con autocontrol, autónoma, extremadamente sigilosa, asintomática, basada en IA (con capacidades de aprendizaje automático, machine learning, deep-learning, redes neuronales convolucionales profundas, NL, sistemas experto, etc.) capaz de comunicarse si lo desea con centros de control para ganancia de funciones que va descubriendo de forma continuada sin parar a varios niveles simultáneamente “dianas” maliciosas para bloquear, es decir intentos y acciones/micro-acciones maliciosos que las bloquea, inhabilita, inactiva, neutraliza, etc. El malware defensivo caza todo tipo de intentos de operaciones-acciones maliciosas y peligrosas en software, firmware, hardware, datos, forma de actuar de personas (como hacer clic en un link/icono/botón/aspa maliciosa, descargar-abrir un fichero adjunto infectado vía spam, spearphishing, etc., abrir un código QR malicioso (que nos lleve a un sitio Web infectado), cargar la batería de un móvil/tablet/PC por USB e incluso de un vehículo en un sitio público/autobús comprometido, conexiones WiFi públicas infectadas-comprometidas, etc. El malware defensivo bloquea todo intento de micro-acción maliciosa a todos los niveles, por ejemplo a nivel de técnicas bloquea todo intento de utilizar vulnerabilidades de macro de MicroSoft Office, de inyectar scripts maliciosos en el registro, de ejecutar el valor del registro utilizando “rundll32.exe”, de ejecutar el valor del registro codificado utilizando Jscript.Encode, de utilizar scripts PowerShell codificado en Base64, de verificar la clave de registro y el camino de los ficheros ejecutables, de ejecutar dll utilizando scripts PowerShell (inyección empleando dllhost.exe), de todo intento de borrar ficheros después de cada operación, de residir en “dllhost.exe”, de enviar información del sistema del usuario al servidor C&C utilizando comunicaciones subliminares y/o TCP, de intentar utilizar técnicas de ingeniería social empleando ficheros adjuntos de correo electrónico, de ejecutar valores del registro utilizando Mshta.exe, de inyección de código utilizando scripts PowerShell, etc. Según datos de Aon los ciber-incidentes de ransomware subieron un 400% en el 2020. Según el informe de Verizon DBIR (Data Breach Investigations Report) del 2020, el 43% de las fugas de datos están relacionadas con la capa de aplicación (los equipos de desarrollo se han centrado más en la funcionalidad y la productividad olvidándose de la ciberseguridad. Urge aplicar metodologías como DevSecOps/Development-Security-Operations para el desarrollo del software, APPs, APIs, etc. desde el diseño).

El malware inteligente adaptativo avanzado de defensa (DAIM/MIAD) son tres cosas: (1) Una ciber-arma defensiva contra todo tipo de ciber-ataque en general y de ciber-ataques del malware ofensivo en particular. (2) Una ciber-herramienta sofisticada de ciber-ataque contra todo tipo de ciber-ataques en general y de ciber-ataques de malware ofensivo en particular. (3) Una ciber-amenaza de neutralización contra los ciber-ataques en general y los ciber-ataques al malware ofensivo en particular. El malware ofensivo ciber-ataca todo, por ejemplo, vehículos (en el mundo de los automóviles el malware puede actuar sobre diferentes buses como CAN-bus, FlexRay, LIN, CAN-FS, etc., sobre ECUs (Electronic Control Units que gestionan el funcionamiento del motor, pueden bloquear la dirección, control remoto de la calefacción y aire-acondicionado, pueden bloquear o abrir las cerraduras, crear un caos en el encendido-apagado de las luces de alerta, confundir con la presión de los neumáticos (como si existiese un pinchazo), bloquear las ventanillas, activar los air-bag, producir aceleración y frenado forzado, modificar la navegación, bloquear los frenos, actuar sobre el entretenimiento, manipular el registro de diagnóstico del vehículo (afecta al conductor y talleres), descargar maliciosamente los datos de conducción (donde vive, trabaja, rastreo GPS, etc.), etc.), sobre sistemas como ADAS (Advanced Driver Assist Systems) con sus sensores aprovecharse de las vulnerabilidades y contaminar los datos de los sensores para que detecten lo que desee el malware, por ejemplo, detectar obstáculos que no hay o visualizar debajo del capó en el suelo una persona ficticia para hacer creer que el conductor la ha atropellado), el puerto OBD2 (permite programar, codificar, diagnosticar todo dispositivo electrónico que incorpore el vehículo, un malware puede ciber-atacar y controlar el vehículo (algunas compañías de seguros para rebajar su póliza les conectan un dispositivo a dicho puerto, que puede infectarse, para saber los hábitos del conductor), etc.). Un pronóstico de International Data Corporation estima que habrá 41,6 mil millones de dispositivos/objetos IoT conectados que generarán 79,4 zettabytes de datos en 2025. Según un informe Gartner el número de dispositivos IoT (y todos sus derivados IoMT, IIoT, AIoT, etc.) conectados en todos los dominios técnicos alcanzará un trillón para el 2025. Esto implica una ciber-amenaza malware de proporciones inimaginables. El malware puede ciber-atacar todo: la virtualización lo que significa que las instancias virtuales y máquinas virtuales pueden espiarse e interactuar entre sí, puede distorsionar la realidad, puede hacer que un vehículo se pierda por fallo en la geolocalización o hacer ver que el vehículo circula por otra carretera lejana; el malware infiltrado en carpetas o ficheros permite saber la geolocalización de la persona que los abra, etc. Una PUF es una función embebida en un objeto físico como un chip o circuito integrado que cuando se le pregunta con un desafío z, la PUF genera una respuesta w que depende tanto del desafío z como de las propiedades físicas específicas del dispositivo y del material únicas del objeto que contiene la PUF (es decir de la estructura interna única de la PUF (es como su “ciber-ADN”) que es causada por variaciones de fabricación aleatorias; estas variaciones no son recreables y no están bajo el control del fabricante de la PUF). Las PUF son una buena técnica para poder detectar hardware clonado, falsificado, suplantado, duplicado, etc. caso de prevenir suplantación de video-cámaras, CPUs, etc. La tecnología PUF está basada en hardware y por tanto no se puede falsificar, hace al dispositivo donde opera “único”. En cambio, las entidades/objetos (ficheros, videos, fotos, etc.) NFT (Non-Fungible-Tokens) están basadas en block-chain que es software, que tiene sus vulnerabilidades y por tanto podría falsificarse y dejar de ser “único” dicho objeto o entidad. Según Gartner para el año 2025 el malware tendrá capacidad absoluta para actuar contra todo tipo de entornos OT (Operative Technology) para provocar lesiones, contaminación o quitar la vida a personas, es el caso de ciber-ataques malware a sistemas CPS, ICS, vehículos, fábricas, SCADA, PLCs, etc. Un informe de RiskRecon y Cyentia Institute muestra que en empresas con dispositivos IoT sin una configuración y ciberseguridad adecuada se multiplica por setenta el ciber-riesgo de exposición de sus activos críticos, además el 86% de los problemas de ciberseguridad en los dispositivos IoT se consideran críticos.

Autor: Prof. Dr. Javier Areitio Bertolín. Director del Grupo de Investigación Redes y Sistemas

REFERENCIAS.

- Areitio, J. “Seguridad de la Información: Redes, Informática y Sistemas de Información”. Cengage Learning-Paraninfo. 2020.

- Areitio, J. “Control del creciente empoderamiento del malware: identificación y exploración de los aspectos clave del malware”. Revista Conectrónica. Nº 240. Febrero 2021.

- Areitio, J. “Peligro del desconocimiento de la existencia de contaminación malware tendente a situaciones ciber-epidemiológicas globales muy graves”. Revista Conectrónica. Nº 241. Marzo-Abril 2021.

- Areitio, J. “Puntualizaciones sobre el malware, ciber-pandemias y escenarios críticos ciber-epidemiológicos. Protección contra el malware defensa anticipada”. Revista Conectrónica. Nº 242. Mayo-Junio 2021.

- Areitio, J. “Confluencias entre malware, vulnerabilidades y exploits: indicadores de infiltración, superficie-vector de infección y peligrosidad malware”. Revista Conectrónica. Nº 243. Julio 2021.

- Areitio, J. “Adaptación a la variabilidad de los eventos de infección malware no detectados en todo tipo de escenarios, entornos y ecosistemas actuales””. Revista Conectrónica. Nº 244. Septiembre 2021.

- Areitio, J. “Dualidad del malware inteligente avanzado (ofensivo y defensivo), puntos de actuación y operativa de expansión transparente”. Revista Conectrónica. Nº 245. Octubre 2021.

- Areitio, J. “Elementos y enfoques para el diseño y síntesis de malware inteligente avanzado defensivo”. Revista Conectrónica. Nº 246. Noviembre 2021.

- Areitio, J. “Desarrollo de malware inteligente avanzado defensivo. Neutralización de acciones del malware ofensivo”. Revista Conectrónica. Nº 247. Febrero 2022.

- Areitio, J. “Actuaciones automáticas del malware inteligente avanzado defensivo”. Revista Conectrónica. Nº 248. Marzo 2022.

- DiMaggio, J. “The Art of Cyberwarfare: An Investigator's Guide to Espionage, Ransomware, and Organized Cybercrime”. No Starch Press. 2021.

- Ryan. M. “Ransomware Revolution: The Rise of a Prodigious Cyber Threat”. Springer. 2021.

- Wardle, P. “The Art of Mac Malware: The Guide to Analyzing Malicious Software”. No Starch Press. 2021.

- Gupta, B.B. and Dahiya, A. “Distributed Denial of Service (DDoS) Attacks: Classification, Attacks, Challenges and Countermeasures”. CRC Press. 2021.

- Yehoshua, N. and Kosayev, U. “Antivirus Bypass Techniques: Learn Practical Techniques and Tactics to Combat, Bypass, and Evade Antivirus Software”. Packt Publishing. 2021.

- Calder, A. “The Ransomware Threat Landscape: Prepare for, recognise and survive ransomware attacks”. IT Governance Publishing. 2021.

- Barker, D. “Malware Analysis Techniques: Tricks for the Triage of Adversarial Software”. Packt Publishing. 2021.

- Ahmed, A. “Privilege Escalation Techniques: Learn the Art of Exploiting Windows and Linux Systems”. Packt Publishing. 2021.

- Boutwell, M. “The Ransomware Handbook: How to Prepare for, Prevent, and Recover from Ransomware Attacks”. Mike Boutwell. 2021.

- Sarwar, F.A. “Python Ethical Hacking from Scratch: Think like an Ethical Hacker, Avoid Detection, and Successfully Develop, Deploy, Detect, and Avoid Malware”. Packt Publishing. 2021.

- Liska , A. “Ransomware: Understand. Prevent. Recover”. ActualTech Media. 2021.

- Di Pietro, R., Raponi, S., Caprolu, M. and Cresci, S. “New Dimensions of Information Warfare (Advances in Information Security)”. Springer. 2021.