- Miércoles, 14 Marzo 2012

En los tiempo de crisis, como los que nos toca vivir, donde los recortes en los presupuestos se encuentran a la orden del día, es de suma importancia y se debe exigir cada vez más sacar el máximo partido posible al dinero con el que se cuente. En el área de la seguridad-privacidad de la información el no sacar el máximo partido a los presupuestos debería penalizarse. Pero la pregunta que se suscita es cómo hacerlo y que herramientas profesionales son necesarias. Actualmente nos encontramos con innumerables razones para implantar sistemas de seguridad de la información rigurosos y profesiones en todo tipo de entornos, de cara a abordar: (1)

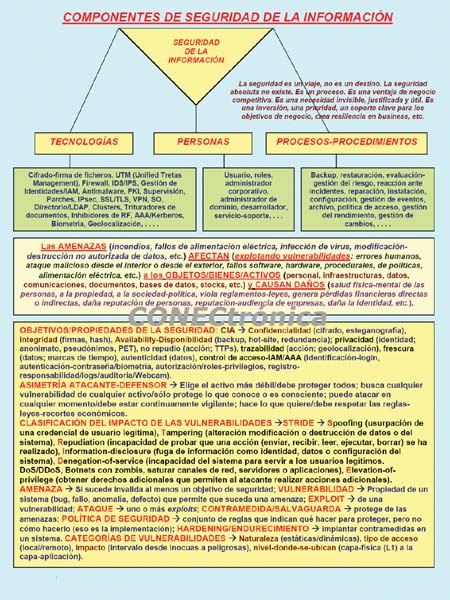

Supervivencia de negocios. Donde nos encontramos con amenazas a la reputación de los negocios, identificándose ataques desde fuera de la compañía y desde dentro, robos/pérdidas, utilización de políticas inseguras, fraudes, etc. que dan lugar a la exposición/robo de identidades. Por ejemplo Lulzsec publicó nombres de usuarios y contraseñas que había robado, por procedimientos de ciberataque, a la empresa Sony. También nos encontramos en muchas empresas-instituciones con venganzas por parte de empleados despedidos o personal que se lleva mal, incluso odia a sus superiores. Por último las empresas están obligadas a realizar procesos de cumplimiento legal, siendo de obligatorio aplicar leyes como-normas, como LOPD-RMS (Ley Orgánica de Protección de Datos, Reglamento de Medidas de Seguridad para proteger el robo de PII-Personally Identificable Informatión), PCI-DSSv2 (para transacciones electrónicas), HIPAA, GLBA, SOX (Acta Sarbanes-Oxley, independencia de auditor), etc. Se observa que algunas empresas prefieren pagar las multas antes que implantar profesionalmente los requisitos técnicos que permiten ejecutar los cumplimientos demandados; estas negligencias pueden afectar a terceras partes (socios comerciales) interconectados que cumplan con las leyes-normativas. (2) Economía clandestina.

Supervivencia de negocios. Donde nos encontramos con amenazas a la reputación de los negocios, identificándose ataques desde fuera de la compañía y desde dentro, robos/pérdidas, utilización de políticas inseguras, fraudes, etc. que dan lugar a la exposición/robo de identidades. Por ejemplo Lulzsec publicó nombres de usuarios y contraseñas que había robado, por procedimientos de ciberataque, a la empresa Sony. También nos encontramos en muchas empresas-instituciones con venganzas por parte de empleados despedidos o personal que se lleva mal, incluso odia a sus superiores. Por último las empresas están obligadas a realizar procesos de cumplimiento legal, siendo de obligatorio aplicar leyes como-normas, como LOPD-RMS (Ley Orgánica de Protección de Datos, Reglamento de Medidas de Seguridad para proteger el robo de PII-Personally Identificable Informatión), PCI-DSSv2 (para transacciones electrónicas), HIPAA, GLBA, SOX (Acta Sarbanes-Oxley, independencia de auditor), etc. Se observa que algunas empresas prefieren pagar las multas antes que implantar profesionalmente los requisitos técnicos que permiten ejecutar los cumplimientos demandados; estas negligencias pueden afectar a terceras partes (socios comerciales) interconectados que cumplan con las leyes-normativas. (2) Economía clandestina.

Los ciberdelitos del Crimen Organizado, según el Informe Norton de Symantec-2011 cuestan más que el comercio de drogas. Nos encontramos con botnet como Zeus que combinan spam y phishing y que permiten obtener hasta 9,4 millones de dólares (Clusif-2011). Otras áreas son la pornografía y el cibercrimen donde en el 2011 el número de víctimas a nivel mundial fue de 431 millones obteniendo ingresos de 114 billones de dólares (Symantec-2011). (3) Ciber-guerras. Es el caso de ataques a infraestructuras críticas e instalaciones industriales. Por ejemplo el gusano Stuxnet amenaza industrial dirigida a las plantas nucleares iraníes, el ataque que se sospecha que intervino China a los ficheros del G20 en París (BBC-2011), el ataque a DigiNotar por parte de Black-Spook y hacker de Irán donde más de 200 certificados no legítimos se extrajeron de las Autoridades de Certificación de DigiNotar (F-Secure-2011). (4) Hacker-activistas. Son personas que militan en determinados grupos que protestan. Pueden considerarse peligrosos ya que algunas de sus acciones pueden ser ciber-delitos y los gobiernos temen su desobediencia civil. Donde nos encontramos con acciones como: Wikileaks (queremos saber; fuga información a los medios de comunicación), el grupo Anonymous que defiende actos que considera injustos actuando con ataques DDoS contra sitios como Paypal, Amazon, Visa/Mastercard (Operación Payback), Twitter, gobierno de Túnez (contra la censura), gobierno de EEUU (por la Ley SOPA), el grupo Lulzsec (ataca con DDoS el sitio Web de la CIA, roba contraseñas de Sony (utilizando inyección SQL), Nintendo, X-Factor, etc.

Factibilidad económica

Factibilidad económica

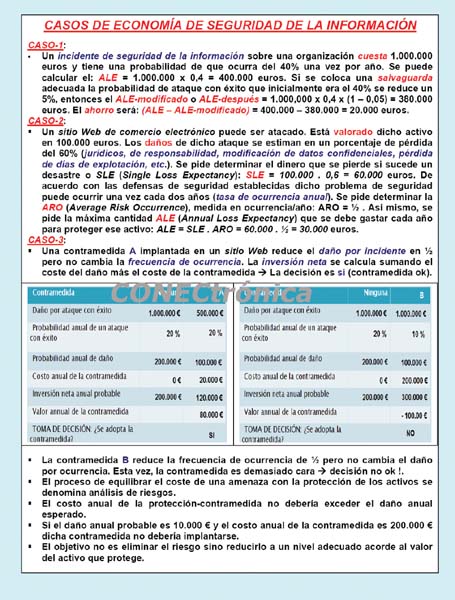

Uno de los enfoques que puede utilizarse para toda implantación de salvaguardas y controles de protección de la información es la factibilidad económica de la implantación. Se empieza por evaluar el valor de los activos de información a ser protegidos y la pérdida en valor si dichos activos de información ven comprometida su seguridad-privacidad. Es evidente que toda empresa-organización debería gastar más para proteger los activos de mayor valor. El proceso formal se denomina CBA (Cost Benefit Analysis) y permite calcular cuantitativamente la factibilidad económica. Algunos de los elementos que impactan en el costo de un control o salvaguarda son: (i) El costo del desarrollo o adquisición. (ii) Las tasas de formación. (iii) Los costos de implantación. (iv) Los costos del servicio. (v) Los costos del mantenimiento-actualizaciones. El beneficio es el valor que la empresa reconoce utilizando los controles para prevenir las pérdidas asociadas con una vulnerabilidad-amenaza específica. Esto normalmente se determina valorando el conjunto de activos de información expuestos al riesgo y luego determinando el valor si está en riesgo. La valoración del conjunto de activos es el proceso de asignar valor financiero a cada activo de información. La valoración de activos implica la estimación de los costes reales y percibidos asociados con el diseño, desarrollo, instalación, mantenimiento, protección, recuperación y defensa contra la pérdida de mercado para cada conjunto de activos de información y de los sistemas que tienen que ver con dichos activos de información. Existen muchos componentes para valorar los activos. Una vez que se ha estimado el valor de los diversos activos, se examina el potencial de pérdida que puede ocurrir debido a la exposición de vulnerabilidades o a la ocurrencia de amenazas. Este proceso genera la estimación de la pérdida potencial por riesgo. En este punto son claves la formulación de preguntas como: ¿qué daño puede ocurrir y qué impacto financiero tendrían?, ¿qué costaría recuperarse del ataque, además de los costos anteriores?, ¿cuál es la SLE (Single Loss Expectancy) para cada riesgo? El valor esperado de una pérdida o ALE (Annualized LossExpectancy) puede calcularse como: ALE = SLE x ARO, es decir, el producto de SLE multiplicado por ARO (Annualized Rateo f Occurrence), donde SLE puede obtenerse como: SLE = Valor activo x EF, es decir, multiplicando el valor del activo por EF (Exposure Factor). ARO representa la frecuencia (cómo de a menudo) con lo que se espera que ocurra un tipo específico de ataque por año. La SLE es el cálculo del valor asociado con la pérdida más probable de un ataque. El EF representa el porcentaje de pérdida que ocurriría a partir de que sea explotada una vulnerabilidad dada (por muy oculta que se encuentre, por ejemplo un número de puerto oscuro puede permitir acceso furtivo a un servidor o dejar un modo depuración en una aplicación para poder acceder a ella de forma clandestina; solución realizar una auditoria de código). El CBA permite saber si la alternativa de control de seguridad que se evalúa merece la pena en relación al costo asociado para poder controlar la vulnerabilidad específica existente. La factibilidad económica también denominada ANB (Annualized Net Benefit) o CBA puede calcularse a partir del ALE (Annualized Loss Expectancy), restando al ALE-antes, el ALE-después y el ACS, es decir: ANB = CBA = (ALE-antes – ALE-después – ACS), donde el ALE-antes representa el ALE del riesgo antes de la implantación del control o sistema de protección. El ALE-después representa el ALE calculado después de que el control o sistema de protección se ha colocado durante un período de tiempo. El ACS (Annual Cost of the Safeguard) puede calcularse como ACS = ((Costo salvaguarda / número de años de vida) + Costo mantenimiento anual), es decir sumando al cociente del coste de la salvaguarda dividido entre el número de años de vida, el costo de mantenimiento anual. Si el ANB es positivo, la salvaguarda de protección que evalúa su implantación es rentable, si es negativa no lo es.

Dado un servidor Web de comercio electrónico primario (valorado en 6.000 euros) puede ver comprometida su seguridad y dejar de estar disponible. Si se considera como valor de EF el 75%, entonces SLE = 6.000 x 0,75 = 4.500 euros es la cantidad asignada al evento de seguridad si ocurre, es decir es el costo de una única ocurrencia de que el sitio Web deje de estar disponible. El ARO es la frecuencia estimada con la que puede ocurrir el evento. Si se estima que ARO es de tres veces por año (en base a los tipos de vulnerabilidades y amenazas que se conocen y están documentadas relacionadas con el tipo de servidor) entonces ALE puede calcularse como el producto de SLE por ARO, en este caso el resultado es 13.500 euros.

Otra estrategia alternativa al CBA (que utiliza el valor financiero de los activos de información) es el benchmarching (BM) que consiste en revisar empresas o instituciones profesionales similares desde el punto de vista de su modelo de negocio y nivel de protección para determinar qué hacen para proteger sus activos. Cuando una empresa realiza el benchmarching debe utilizar medidas: (i) Medidas basadas en métricas que son comparaciones basadas en estándares numéricos. (ii) Medidas basadas en el proceso, que examinan las actividades realizadas en busca de su objetivo en vez de los específicos de cómo los objetivos se alcanzaron.

Otra estrategia alternativa al CBA (que utiliza el valor financiero de los activos de información) es el benchmarching (BM) que consiste en revisar empresas o instituciones profesionales similares desde el punto de vista de su modelo de negocio y nivel de protección para determinar qué hacen para proteger sus activos. Cuando una empresa realiza el benchmarching debe utilizar medidas: (i) Medidas basadas en métricas que son comparaciones basadas en estándares numéricos. (ii) Medidas basadas en el proceso, que examinan las actividades realizadas en busca de su objetivo en vez de los específicos de cómo los objetivos se alcanzaron.

Categorías de amenazas. Tasa de salto. Exposición al riesgo

Algunas categorías de amenazas son: (1) DoS/DDoS. (2) Penetración desde el exterior al sistema (por ejemplo explotando vulnerabilidades en Bases de Datos utilizando el ataque Inyección SQL). (3) Sabotaje a nivel de datos. (4) Robo-fuga de información de propiedad intelectual/industrial (con spyware, utilizando vulnerabilidades en DNS, envenenando la caché ARP). (5) Acceso no autorizado por parte de entidades de dentro de la empresa. (6) Malware-virus-gusanos-troyanos-spam-pharming-phishing-keyloggers-dialers. (7) Escuchas clandestinas pasivas (sniffer) y activas (MITM). (8) Uso indebido de recursos (personal inepto no intencionado o malicioso). (9) Incidentes-desastres catastróficos naturales (terremoto, inundación, etc.) o provocados (una bomba, incendio provocado). (10) Fallo-avería fortuita o provocado de electricidad, hardware, red, etc.

Consideremos la empresa NZPQ que actualmente tiene una probabilidad del 60% de encontrarse con un incidente de seguridad del tipo uso indebido de categoría A y un 30% de encontrarse con un incidente de categoría B. Se pide determinar el porcentaje de exposición de riesgo si no se implanta ninguna salvaguarda, medida de protección o acción anti-riesgo. En este caso: el riesgo base de A es 60%, el riesgo base de B es 30% por tanto el margen de seguridad se obtiene multiplicando los resultados de uno menos 60%, por uno menos 30% que es 28%. Por tanto la exposición al riesgo si no se toman medidas de seguridad se obtiene restando uno menos el margen de seguridad obteniéndose el resultado del 72% si no se toman medidas. Supongamos que dicha empresa toma medidas para mitigar los incidentes de categorías A y B se pide determinar la exposición al riesgo resultante. Supongamos que la solución de seguridad para mitigar los incidentes de tipo A es muy eficiente presentando una tasa de salto del 5% (la tasa de salto o bypass de una solución o salvaguarda de seguridad es aquella a la que si se produce un ataque da lugar a un daño real a la empresa, es decir es la probabilidad de que un ataque se salte o penetre una solución de seguridad dando lugar a un daño a la institución-empresa. Cada solución de seguridad tiene una tasa de salto para cada tipo de incidente, una tasa de salto del 100% significa que la solución de seguridad no detiene ningún incidente de este tipo). En cambio la solución de seguridad para mitigar los incidentes tipo B no es tan efectiva y su tasa de salto es del 70%. Comenzamos hallando el riesgo residual para los incidentes tipo A, multiplicando el riesgo base 60% por la tasa de salto 5% lo que da como resultado 3%. Hallamos el riesgo residual para los incidentes tipo B, multiplicando el riesgo base 30% por la tasa de salto 70% lo que da como resultado 21%. El margen de seguridad será el producto de: (1 – 3%) por (1 – 21%) dando como resultado 77%. Por tanto la exposición al riesgo será: (1 – 77%) cuyo resultado es 23%.

Consideremos la empresa NZPQ que pierde 50.000 euros por cada incidente de seguridad de categoría A y se producen diez incidentes por año en la categoría A. Así mismo, dicha empresa pierde 100.000 euros por cada incidente de seguridad de categoría B y existen dos incidentes por año en la categoría B. La pérdida anual para incidentes categoría A será 50.000 por diez igual a 500.000 euros y la pérdida anual para incidentes categoría B será 100.000 por dos igual a 200.000 euros. El costo base para incidentes categoría A se obtiene multiplicando la pérdida anual (500.000 euros) por el riesgo base (60%) dando como resultado 300.000 euros. El costo residual para incidentes categoría A se obtiene multiplicando la pérdida anual (500.000 euros) por el riesgo residual (3%) dando como resultado 15.000 euros. El costo base para incidentes categoría B se obtiene multiplicando la pérdida anual (200.000 euros) por el riesgo base (30%) dando como resultado 60.000 euros. El costo residual para incidentes categoría B se obtiene multiplicando la pérdida anual (200.000 euros) por el riesgo residual (21%) dando como resultado 42.000 euros.

El beneficio tangible para mitigar los incidentes de categoría A se calcula restando el coste base para incidentes categoría A (300.000 euros) menos el costo residual para incidentes categoría A (15.000 euros) dando como resultado 285.000 euros. El beneficio tangible para mitigar los incidentes de categoría B se calcula restando el coste base para incidentes categoría B (60.000 euros) menos el costo residual para incidentes categoría B (42.000 euros) dando como resultado 18.000 euros. Si dicha empresa obtiene de una asociación un premio de 50.000 euros por mantener protegido contra incidentes de categoría A, entonces el beneficio intangible por mitigar los incidentes de categoría A es de 50.000 euros. El beneficio intangible por mitigar los incidentes de categoría B es de cero euros. En este caso los beneficios totales se obtienen sumando los beneficios tangibles e intangibles para todas las categorías de incidentes es decir: 285.000 + 18.000 + 50.000 + 0 = 353.000 euros.

Consideraciones finales

Nuestro grupo de investigación lleva trabajado más de quince años en el área del análisis de la factibilidad económica en relación al despliegue e implantación de mecanismos, servicios, ecosistemas de protección relacionados con la protección de la información en diferentes sectores de la sociedad en ámbitos de business, informático y en redes.

Este artículo se enmarca en las actividades desarrolladas dentro de LEFIS-Thematic Network.

Bibliografía

- Areitio, J. “Seguridad de la Información: Redes, Informática y Sistemas de Información”. Cengage Learning-Paraninfo. 2012.

- Areitio, J. “Evolución de amenazas y tendencias en seguridad de red en el contexto Web”. Revista Conectrónica. Nº 142. Noviembre 2010.

- Areitio, J. “Identificación y análisis de la protección de las aplicaciones Web”. Revista Conectrónica. Nº 143. Enero 2011.

- Schneier, B. “Economics of Information Security and Privacy”. Springer. 2011.

- Nicastro, F.M. “Security Patch Management”. CRC Press. 2011.

- Norman, T.L. “Risk Analysis and Security Countermeasure Selection”. CRC Press. 2009.

Autor:

Prof. Dr. Javier Areitio Bertolín – E.Mail: Esta dirección de correo electrónico está siendo protegida contra los robots de spam. Necesita tener JavaScript habilitado para poder verlo.

Catedrático de la Facultad de Ingeniería. ESIDE.

Director del Grupo de Investigación Redes y Sistemas. Universidad de Deusto .

Cursos Técnicos y Seminarios

Centro de recursos técnicos sobre retos de la ciberseguridad

En el mundo interconectado de hoy en día, la necesidad de integrar la seguridad en el nivel ...

Webinars D-Link sobre formación TIC

D-Link ha anunciado su nueva temporada de sus D-Link Academy Webinars. Los temas de esta nueva ...

Curso básico de Fibra Óptica Gratuito

Aquí tienes todas las fichas del Curso básico de fibra óptica publicado en los primeros número de ...

Plataforma Inmersiva de e-Learning Keysight University

Keysight Technologies, Inc ha anunciado Keysight University, una ...

Nokia aborda la seguridad de las redes como parte de su programa de certificación 5G

Nokia ha anunciado hoy un nuevo curso y certificación 5G de nivel profesional dirigido a la ...

Suscríbase a la revista CONECtrónica

Precio suscripción anual:

PDF: 60,00.- € (IVA incluido.)

PAPEL: 180,00.- € (IVA incluido.)

Recibirá las 7 ediciones que se publican al año.