- Jueves, 28 Septiembre 2023

En el presente artículo se identifican y exploran los modernos ciberataques DMM (Dis-Mis-Mal-information) con implicaciones en todo tipo de entidades (redes, sistemas, personas, maquinas, satélites, dispositivos de computación, etc.). “Los datos, los códigos, la información y la verdad si no se encuentran enteros se convierten en aliados de lo falso” conduciendo al engaño, los fallos, el caos y la destrucción.

En el presente artículo se identifican y exploran los modernos ciberataques DMM (Dis-Mis-Mal-information) con implicaciones en todo tipo de entidades (redes, sistemas, personas, maquinas, satélites, dispositivos de computación, etc.). “Los datos, los códigos, la información y la verdad si no se encuentran enteros se convierten en aliados de lo falso” conduciendo al engaño, los fallos, el caos y la destrucción.

Los modernos ciberataques DMM (Disinformation-Misinformatión-Malinformation) se presentan en tres formatos inter-relacionados: (i) Ciberataques de Disinformation/Desinformación. Se basan en generar información falsa para manipular, causar daños, sumisión, influenciar (directa o indirectamente, subliminarmente/sigilosamente para que el o los receptores no se den cuenta) y guiar en dirección equivocada a personas, organizaciones, naciones, máquinas, sistemas autónomos basados en IA, etc. (ii) Ciberataques de Misinformatión. Se basan en generar información errónea/falsa no planteada/planeada en principio para causar daños (estilo entidades durmientes que esperan los momentos más críticos para dañar). (iii) Ciberataques de Malinformation. Se basan en generar información incorrecta/mala que tiene su origen en falsedades subliminares, medias verdades, para posteriormente aplicar exageración, distorsionan, etc. de modo que sirven para engañar y causar daños. Los nuevos ciberataques DMM actúan no sólo sobre el mundo digital y ciberespacio sino también sobre las personas/seres vivos y nuestro mundo físico real (analógico/digital). Pueden dañar no sólo a personas (engañando, influyendo en sus decisiones, perturbando, confundiendo, hiriendo, matando, etc.), sino también a vehículos/transportes, sistemas de fabricación, infraestructuras críticas, hospitales, industrias, telecomunicaciones, energías renovables, marina, finanzas, juegos, hogares/ciudades smart, entorno militar y aeroespacial, seguridad, etc. (inyectando y cambiando datos maliciosamente e información en dispositivos, sistemas embebidos, nubes, CPS, etc. bien utilizando malware o modificando actualizaciones OTA/Over-The-Air).

Los spam-bots empoderados con IA se utilizan como vectores para inyectar y amplificar ciberataques DMM con fines perversos (dañar reputación, modificar comportamientos de personas y máquinas, generar acciones maliciosas, crear confusión, catástrofes, caos, etc.). Los ciberataques DMM persiguen engañar, confundir, modificar información, inyectar datos incorrectos/maliciosos (por ejemplo, en cadenas de suministro, dispositivos, APPs/APIs, RRSS, foros, etc.). Proporcionan protocolos y razonamientos perversos. Embaucan, seducen, manipulan, distorsionan la realidad, los datos, los códigos, el software/firmware, etc. utilizando muy diversas técnicas y habilidades sociales, synthetic-media, técnicas psicológicas/psiquiátricas, ingeniería social, fake-news, fake-videos, malware, inyección-infiltración de información falsa, deteriorar configuraciones y datos de sensores desde un emisor, edge o via satélite, uso de RRSS, IM, Email, SMS, APPs/APIs, call-centers, deep-voice, deep-video, fake-biometría, fake-textos, redes de bots y trolls, fake-imágenes, deep-fakes/DL-IA, infiltración de datos erróneos en redes y sistemas (por ejemplo, vía ransomware), etc. Los ciberataques DMM dañan, distorsionan y manipulan la verdad e integridad de todo tipo de información tanto dirigida a las máquinas, computadores (datos no enteros de actualización/configuración, información con vulnerabilidades, etc.), redes, sistemas, nubes, etc. como a las personas (a través de medios de comunicación, RRSS, IM, etc.). La moderna ciberseguridad es clave, fundamental, prioritaria y vital para cuidar, proteger y defender todo: a personas, sociedad, humanidad, medio ambiente, planeta, etc. Su carencia o deficiencia (la ciberseguridad de dispositivos, personas, empresas, servicios, APPs/APIs, etc, no certificadas con nivel elevado, estilo Common-Criteria-EAL-5/6/7 por organismos externos de evaluación-auditoría con certificación acreditada) afecta negativamente. Todos estamos en peligro, de modo que no se salva nada ni nadie (seres vivos, medio ambiente, servicios, infraestructuras, los cinco frentes: tierra, mar aire, espacio y ciber-espacio (este último se integra en los cuatro anteriores)). Los ciberataques DMM permiten crear “falsas banderas” para conseguir impunidad en todo tipo de delitos/ciberdelitos. La defensa contra DMM persigue que lo real (“real thing”), la vedad, la información (caso de valores de configuración, datos biométricos, identidad, etc.) no se distorsione, deforme, manipule, degrade, modifique, tergiverse, suplante, etc. Los ciberataques DMM tratan de influir y equivocar a las personas (y todo tipo de entidades y actores de IA, maquinas, computadores, móviles, PLCs, CPS, AGV/Automatic-Guide-Vehicles, AMR/Autonomous-Mobile-Robots, etc.) utilizando diversos métodos como la infiltración malware para dañar la integridad, listas de búsquedas por Internet (sus algoritmos) que pueden hacer cambiar la opinión de las personas y máquinas, el contagio “mente a mente”/”memoria-a-memoria” utilizando farsas psico-sociales, guerra psicológica, filtraciones entre máquinas virtuales en principio estancas, etc. permiten actuar directamente y de forma subliminar. Los ciberataques DMM están diseñados para crear miedos y dispersar medias verdades, manipular la opinión pública, las opiniones de las personas como individuos, degradar la dignidad, cambiar actualizaciones y configuraciones en dispositivos de computación, buscan confundir equipos, sistemas, redes, nubes/edges, dañar todo tipo de aprendizaje, por ejemplo, en inteligencia artificial en equipos vía learning-machine/deep-learning, etc.

Los spam-bots empoderados con IA se utilizan como vectores para inyectar y amplificar ciberataques DMM con fines perversos (dañar reputación, modificar comportamientos de personas y máquinas, generar acciones maliciosas, crear confusión, catástrofes, caos, etc.). Los ciberataques DMM persiguen engañar, confundir, modificar información, inyectar datos incorrectos/maliciosos (por ejemplo, en cadenas de suministro, dispositivos, APPs/APIs, RRSS, foros, etc.). Proporcionan protocolos y razonamientos perversos. Embaucan, seducen, manipulan, distorsionan la realidad, los datos, los códigos, el software/firmware, etc. utilizando muy diversas técnicas y habilidades sociales, synthetic-media, técnicas psicológicas/psiquiátricas, ingeniería social, fake-news, fake-videos, malware, inyección-infiltración de información falsa, deteriorar configuraciones y datos de sensores desde un emisor, edge o via satélite, uso de RRSS, IM, Email, SMS, APPs/APIs, call-centers, deep-voice, deep-video, fake-biometría, fake-textos, redes de bots y trolls, fake-imágenes, deep-fakes/DL-IA, infiltración de datos erróneos en redes y sistemas (por ejemplo, vía ransomware), etc. Los ciberataques DMM dañan, distorsionan y manipulan la verdad e integridad de todo tipo de información tanto dirigida a las máquinas, computadores (datos no enteros de actualización/configuración, información con vulnerabilidades, etc.), redes, sistemas, nubes, etc. como a las personas (a través de medios de comunicación, RRSS, IM, etc.). La moderna ciberseguridad es clave, fundamental, prioritaria y vital para cuidar, proteger y defender todo: a personas, sociedad, humanidad, medio ambiente, planeta, etc. Su carencia o deficiencia (la ciberseguridad de dispositivos, personas, empresas, servicios, APPs/APIs, etc, no certificadas con nivel elevado, estilo Common-Criteria-EAL-5/6/7 por organismos externos de evaluación-auditoría con certificación acreditada) afecta negativamente. Todos estamos en peligro, de modo que no se salva nada ni nadie (seres vivos, medio ambiente, servicios, infraestructuras, los cinco frentes: tierra, mar aire, espacio y ciber-espacio (este último se integra en los cuatro anteriores)). Los ciberataques DMM permiten crear “falsas banderas” para conseguir impunidad en todo tipo de delitos/ciberdelitos. La defensa contra DMM persigue que lo real (“real thing”), la vedad, la información (caso de valores de configuración, datos biométricos, identidad, etc.) no se distorsione, deforme, manipule, degrade, modifique, tergiverse, suplante, etc. Los ciberataques DMM tratan de influir y equivocar a las personas (y todo tipo de entidades y actores de IA, maquinas, computadores, móviles, PLCs, CPS, AGV/Automatic-Guide-Vehicles, AMR/Autonomous-Mobile-Robots, etc.) utilizando diversos métodos como la infiltración malware para dañar la integridad, listas de búsquedas por Internet (sus algoritmos) que pueden hacer cambiar la opinión de las personas y máquinas, el contagio “mente a mente”/”memoria-a-memoria” utilizando farsas psico-sociales, guerra psicológica, filtraciones entre máquinas virtuales en principio estancas, etc. permiten actuar directamente y de forma subliminar. Los ciberataques DMM están diseñados para crear miedos y dispersar medias verdades, manipular la opinión pública, las opiniones de las personas como individuos, degradar la dignidad, cambiar actualizaciones y configuraciones en dispositivos de computación, buscan confundir equipos, sistemas, redes, nubes/edges, dañar todo tipo de aprendizaje, por ejemplo, en inteligencia artificial en equipos vía learning-machine/deep-learning, etc.

DONDE OPERAN LOS CIBERATAQUES DMM.

DONDE OPERAN LOS CIBERATAQUES DMM.

Los ciberataques DMM operan cada vez en mayor número de diferentes entornos:

(1) Mundo físico (tierra, mar, aire y espacio). Actúan contra personas normales, personas con predisposición a enfermedades mentales, epilepsia, contra personas con implantes médicos como marca-pasos-cardíacos y otros dispositivos médicos implantados (IoMT como implantes cocleares, cerebrales, bombas de insulina, páncreas artificiales, etc.), contra personas dentro de vehículos conectados (estos ciberataques pueden controlar el vehículo a distancia, controlar sus funciones, crear accidentes leves y mortales. Permite establecer el movimiento perfectamente orquestado/controlado de un colectivo de vehículos zombies “hackeados” con y sin conductor, parados o circulando para realizar actividades delictivas). Pueden influenciar a los votantes para hacer creer que personas ineptas sean elegidas o hacer que personas fuertemente capacitadas no se les elija y pierdan votaciones. Para ello estos ciberataques se inyectan en RRSS, foros, comunidades de personas, medios de comunicaciones TV, prensa, radio, grupos en mensajería instantánea, tertulias etc. donde se inyectan medias verdades información perversa, mentiras, etc.

(2) Ciberespacio/Internet-metaverso. Se inyectan informaciones falsas, configuraciones contaminadas, secuestran y manipulan identidades, distorsionan información biométrica, crean fake-videos/deep-videos, generan confusiones en sesiones a la hora de conformar identidades a distancia a través de videollamadas clonadas/contaminadas con synthetic-media empoderada con IA, videos, audios, texto y código perverso, manipulado y distorsionado para crear daños latentes y directos.

(3) Configuraciones, inicializaciones, actualizaciones por cable e inalámbricas (F-OTA/S-OTA/Firmware-Software-OTA/Over-The-Air), vía satélite, vía celular (2G,3G,4G,5G,6G, etc.), LoRaWan, Sigfox, Zigbee, Bluetooth/BLE, WiFi, 6LowPAN, comunicaciones V2V (Vehicle-to-Vehicle), V2G (Vehicle-to-Grid), V2X (Vehicle-to-Everything)/ISO-15118, , etc. sobre todo tipo de dispositivos (vehículos/flotas de vehículos, barcos, submarinos, maquinaria industrial, IIoT, IoMT, AIoT, IoCT, etc., aviones, trenes, sistemas de transporte, VANT (Vehículos Autónomos No Tripulados como drones con IA y 5G), móviles, PCs, AVs, conexiones USB para cargar baterías que incluyan perversamente los hilos de datos para inyectar datos contaminados y extraer información), códigos QR perversos, etc.

TIPOLOGÍA DE CIBERATAQUES DMM.

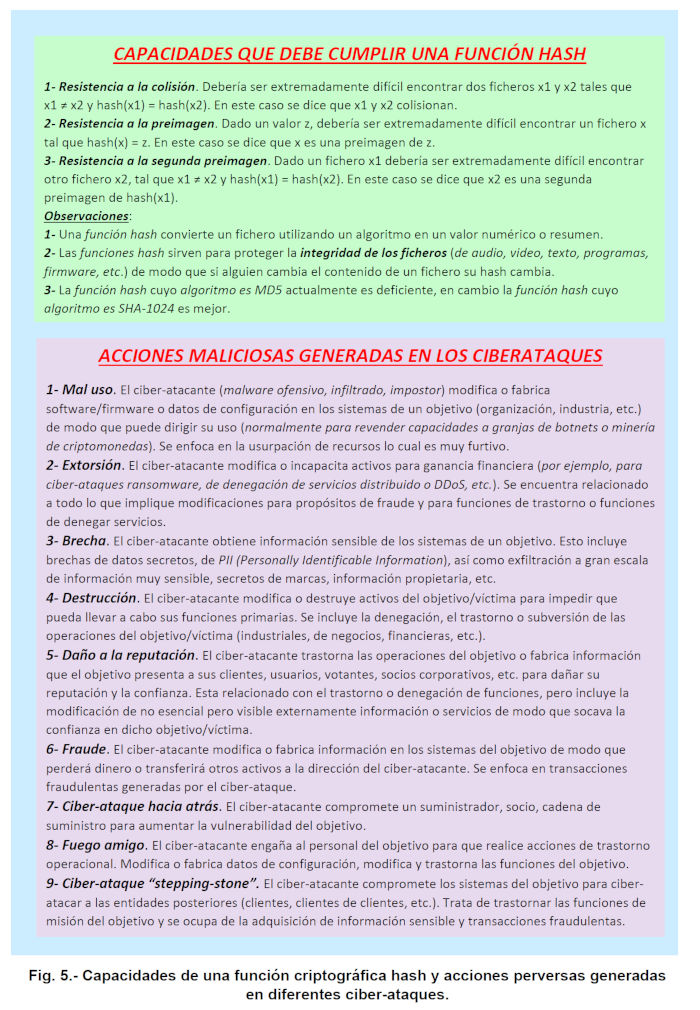

Los ciberataques DMM son un tipo de ciberataques perversos a la integridad (en ciberseguridad proteger la integridad significa impedir que se modifique la información (datos, metadatos, código, firmware, etc.), el hardware o la “verdad”) que cambia la verdad/información y trata de confundir (recordemos que sólo hay una información o verdad correcta. Ejemplos de desinformación son falsear-ocultar el origen de los ciber-ataques tras una red tupida, intrincada y caótica de “proxies” o bien escribir el código malware en un idioma del país al que queremos implicar y atribuir como causante, esto se denomina “falsa bandera” o bien generar señales de aviso falsos de “tsunamis” en costas para poder realizar acciones delictivas, etc.). Actualmente se debe hacer frente a multitudes de realidades, pero recordemos que sólo hay una. Los ciberataques DMM se apoyan en muchas ciencias como la “agnotología” (que estudia la ignorancia), la ingeniería social (cuya misión es engañar, amedrentar, confundir, desorientar), la psicología, psiquiatría, psicometría, neurología, psicopolítica, las técnicas de “modificación de la conducta y alteraciones cognitivas”, las tecnologías “synthetic-media”, “deep-voice”, “deep-video”, “deep-fake”, “deep-video-llamadas”, etc. (que permiten manipular maliciosamente y clonar, datos/metadatos, textos, audios, imágenes, voces, videos, información biométrica, etc.), etc. Los ciberataques DMM posibilitan el alterar insidiosamente la verdad /información para muchos fines: engañar, mentir, desorientar, anestesiar, crear zombis, generar disparates, convencer de hechos falsos, crear deficientes cognitivos/analfabetos, provocar desastres ecológicos, crear retrasos en el desarrollo de la Sociedad, provocar explosiones/incendios, accidentes, desastres industriales, matar, desbaratar sistemas de computación, etc.

Los ciberataques DMM actúan, sobre todo tipo de entidades, no se salva nada ni nadie: personas (grupos, familias, empresas, naciones, planeta, ciber-pandemias de desinformación, ciber-acoso, bulos, disputas, daños a la reputación, etc.), sistemas industriales/empresas (redes SCADA, PLCs, dispositivos de computación, máquinas, DT (gemelos digitales), metaverso industrial, CPS (Cyber Physical Systems), ecosistemas con IA, configuraciones, APPs/APIs, BDs, CRM, ERP, CAD, PLM, etc.), sistemas de IA (asistentes personales (como Siri, Alexa, Cortana, etc.), gemelos digitales y metaverso industrial, robots sociales y de todo tipo, vehículos conectados, CPS, ECUs, servidores, sensores que avisan de cosas falsas, telecomunicaciones como 5G, etc.), nubes (cloud, fog, edge/borde, públicas y privadas, SaaS, IaaS, AaaS, etc.), geolocalización outdoor/indoor por satélite o triangulación en telefonía celular, Bluetooth, etc. de forma puntual o en granjas, clusters, etc. Los ciberataques DMM utilizan infinidad de métodos, procedimientos, técnicas, tácticas, estrategias para sus objetivos: ingeniería social, granjas de trols, redes de bots (humanos y artificiales; call-centers basados en IA), generadores de contenidos/bulos/disputas, agentes/actores sutiles de síntesis de verdades a medias, pseudo-tertulianos manipuladores (que confunden las verdades con opiniones falsas sutiles. Una opinión sobre un tema técnico-científico de una persona sin formación y experiencia casi siempre es algo falso. Se trata de poner en boca de pseudo-tertulianos y personas que parezcan respetables mentiras, errores y equivocaciones), inyección de información subliminar falsa en audio, video, imágenes en publicidad, anuncios, programas, RRSS(IM, foros, noticias, crear muchas pseudo-verdades que falsos expertos proclaman, repetir muchas veces medias verdades y luego mentiras para hacer ver que se comparte esa pseudo-verdad hasta hacer creer/ver que es cierta, es decir es una verdad falsa, asustar con las verdades reales para introducir falsas verdades, técnicas psicológicas/psiquiátricas/utilizadas por torturadores, contaminar familiares, amigos, conocidos con información falsa, modificar-pervertir información multimedia y datos biométricos con “synthetic media/deep-fake”, etc. Los ciberataques DMM posibilitan la ciber-guerra a la verdad y a la información correcta. Los ciberataques DMM sobre datos para cambiarlos en almacenamientos se puede neutralizar utilizando memorias WORM (que sólo permiten escribir una vez y leer muchas veces). H.W. Johnson dijo una vez “la primera víctima de la guerra es la verdad”. Todos tenemos derecho a no ser engañados. La inclusión de actores basados en inteligencia artificial (IA) en desinformación para crear falsedades, juicios erróneos, detectores de mentiras que no dicen la verdad para engañar, etc. El DAIM está capacitado para bloquear/neutralizar/anular todo tipo de intento anticipado (incluso muy sutil) de ciberataques DMM. Así mismo impide cualquier intento de realizar cada micro-acción de toda cadena del ciberataque ya que sólo hay una verdad. Durante los próximos años la tecnología “deepfake/synthetic-media” se utilizará de forma masiva por el crimen organizado convirtiéndose en una herramienta básica; Europol señala que se utilizará principalmente en tres áreas: desinformación, pornografía no consentida y fraude de documentos. Otra área muy peligrosa es la autenticación/control de acceso por biometría falsificada (huellas, rostros, voces, videos, fotos, video-llamadas, etc.). La manipulación de la información (utilizando ciberataques DMM) da lugar a una nueva serie de superficies de ciberataque surgida al amparo de la avalancha de datos utilizados en la toma de decisiones por parte de personas/organizaciones, naciones, máquinas, dispositivos de IA, inteligencia de datos, DT, inteligencia de vulnerabilidades, autenticación sin contraseñas, gemelos digitales, metaverso industrial, IoMT-sanidad, etc.

Los ciberataques DMM actúan, sobre todo tipo de entidades, no se salva nada ni nadie: personas (grupos, familias, empresas, naciones, planeta, ciber-pandemias de desinformación, ciber-acoso, bulos, disputas, daños a la reputación, etc.), sistemas industriales/empresas (redes SCADA, PLCs, dispositivos de computación, máquinas, DT (gemelos digitales), metaverso industrial, CPS (Cyber Physical Systems), ecosistemas con IA, configuraciones, APPs/APIs, BDs, CRM, ERP, CAD, PLM, etc.), sistemas de IA (asistentes personales (como Siri, Alexa, Cortana, etc.), gemelos digitales y metaverso industrial, robots sociales y de todo tipo, vehículos conectados, CPS, ECUs, servidores, sensores que avisan de cosas falsas, telecomunicaciones como 5G, etc.), nubes (cloud, fog, edge/borde, públicas y privadas, SaaS, IaaS, AaaS, etc.), geolocalización outdoor/indoor por satélite o triangulación en telefonía celular, Bluetooth, etc. de forma puntual o en granjas, clusters, etc. Los ciberataques DMM utilizan infinidad de métodos, procedimientos, técnicas, tácticas, estrategias para sus objetivos: ingeniería social, granjas de trols, redes de bots (humanos y artificiales; call-centers basados en IA), generadores de contenidos/bulos/disputas, agentes/actores sutiles de síntesis de verdades a medias, pseudo-tertulianos manipuladores (que confunden las verdades con opiniones falsas sutiles. Una opinión sobre un tema técnico-científico de una persona sin formación y experiencia casi siempre es algo falso. Se trata de poner en boca de pseudo-tertulianos y personas que parezcan respetables mentiras, errores y equivocaciones), inyección de información subliminar falsa en audio, video, imágenes en publicidad, anuncios, programas, RRSS(IM, foros, noticias, crear muchas pseudo-verdades que falsos expertos proclaman, repetir muchas veces medias verdades y luego mentiras para hacer ver que se comparte esa pseudo-verdad hasta hacer creer/ver que es cierta, es decir es una verdad falsa, asustar con las verdades reales para introducir falsas verdades, técnicas psicológicas/psiquiátricas/utilizadas por torturadores, contaminar familiares, amigos, conocidos con información falsa, modificar-pervertir información multimedia y datos biométricos con “synthetic media/deep-fake”, etc. Los ciberataques DMM posibilitan la ciber-guerra a la verdad y a la información correcta. Los ciberataques DMM sobre datos para cambiarlos en almacenamientos se puede neutralizar utilizando memorias WORM (que sólo permiten escribir una vez y leer muchas veces). H.W. Johnson dijo una vez “la primera víctima de la guerra es la verdad”. Todos tenemos derecho a no ser engañados. La inclusión de actores basados en inteligencia artificial (IA) en desinformación para crear falsedades, juicios erróneos, detectores de mentiras que no dicen la verdad para engañar, etc. El DAIM está capacitado para bloquear/neutralizar/anular todo tipo de intento anticipado (incluso muy sutil) de ciberataques DMM. Así mismo impide cualquier intento de realizar cada micro-acción de toda cadena del ciberataque ya que sólo hay una verdad. Durante los próximos años la tecnología “deepfake/synthetic-media” se utilizará de forma masiva por el crimen organizado convirtiéndose en una herramienta básica; Europol señala que se utilizará principalmente en tres áreas: desinformación, pornografía no consentida y fraude de documentos. Otra área muy peligrosa es la autenticación/control de acceso por biometría falsificada (huellas, rostros, voces, videos, fotos, video-llamadas, etc.). La manipulación de la información (utilizando ciberataques DMM) da lugar a una nueva serie de superficies de ciberataque surgida al amparo de la avalancha de datos utilizados en la toma de decisiones por parte de personas/organizaciones, naciones, máquinas, dispositivos de IA, inteligencia de datos, DT, inteligencia de vulnerabilidades, autenticación sin contraseñas, gemelos digitales, metaverso industrial, IoMT-sanidad, etc.

Según IBM y Ponemon Institute el 40% de las empresas no revisan el código de sus APPs en busca de vulnerabilidades de ciberseguridad. En un estudio de Thales en colaboración con IDC se destaca que sólo el 54% de los datos sensibles que se almacenan en la nube están cifrados y sólo un 44% están protegidos mediante “tokenización” para aumentar su protección. Según el informe “estado de ciberseguridad en la cadena de suministro” de Leet Security el 95,7% de las empresas está preocupado por la protección de la cadena de suministro. Akamai Technologies ha observado un aumento del 235% en los ciberataques de phishing. Los ciberataques DMM están diseñados para que te hagan dudar de tu propio criterio, para hacerte cambiar tu voto, para modificar la configuración de máquinas/dispositivos, para trastornar las actualizaciones y el entrenamiento de sistemas basados en IA/ML/DL. Dar “la chapa”, hablar y hablar mucho para cansar y sigilosamente meter información falsa/perversa, medias verdades, inyectar mensajes insidiosos/contradictorios, dedicarse a la negación sigilosa de la verdad, etc. Usar mentiras inquietantes, medias verdades, lanzar bulos, contar relatos falsos. Emplear entes convincentes (personas y maquinas basadas en IA), redes de bots, ejércitos de trolls que difunden por audio, video, texto, fotos, radio, TV, RRSS, etc. barbaridades apoyadas por personas muy populares clonadas/falsificadas que las respete el público y que lo respaldan, etc. Una solución frente a los ciberataques DMM son las herramientas de defensa y protección ante ciberataques de todo tipo como DAIM/MIAD que operan de forma proactiva bloqueando y anulando indicios muy anticipadamente de anomalías en el comportamiento posiblemente malicioso conducentes con mucha anterioridad a posibles intentos de micro-acciones perversas.

REFERENCIAS.

- Areitio, J. “Seguridad de la Información: Redes, Informática y Sistemas de Información”. Cengage Learning-Paraninfo. 2022.

- Areitio, J. “Cancelación anticipada por parte del DAIM/MIAD de singularidades y técnicas generadoras de ciberataques insidiosos”. Revista Conectrónica, nº 256. Mayo 2023.

- Areitio, J. “Potencial secreto-escondido de defensa y protección integrado en la moderna ciberseguridad/privacidad”. Revista Conectrónica, nº 257. Junio 2023.

- Barclay, D.A. “Disinformation: The Nature of Facts and Lies in the Post-Truth Era”. Rowman & Littlefield Publishers. 2022.

- Poerksen,B., Koeck, A.R. and Koeck, W.K. “Digital Fever: Taming the Big Business of Disinformation”. Palgrave Macmillan. 2022.

- Coper, E. “Facts and Other Lies: Welcome to the Disinformation Age”. Allen & Unwin. 2023.

- Rubin, V.L. “Misinformation and Disinformation: Detecting Fakes with the Eye and AI” Springer. 2022. - Haciyakupoglu , G. and Wong, Y. “Gender and Security in Digital Space: Navigating Access, Harassment, and Disinformation”. Routledge. 2022. - Bakir, V. and McStay, A. “Optimising Emotions, Incubating Falsehoods: How to Protect the Global Civic Body from Disinformation and Misinformation”. Palgrave Macmillan. 2022. - Lemieux, V.L. “Searching for Trust”. Cambridge University Press. 2022. - Tan, A. “Unreal: The Rise of Disinformation In The Digital Age “. ABF Publishing. 2021. - Jones, M.D. “Disinformation and You: Identify Propaganda and Manipulation “. Visible Ink Press. 2021. - Jayakumar, S., Ang, B. and Anwar, N.D. “Disinformation and Fake News”. Palgrave Macmillan. 2021. - Shu, K., Wang, S., Lee, D. and Liu, H. “Disinformation, Misinformation, and Fake News in Social Media: Emerging Research Challenges and Opportunities”. Springer. 2021. - - DiMaggio, J. “The Art of Cyberwarfare: An Investigator's Guide to Espionage, Ransomware, and Organized Cybercrime”. No Starch Press. 2022.

- Ebrahimi, M. “Information Manipulation and Its Impact Across All Industries”. Information Science Reference. 2021.

- Stanford, E. “Crypto Wars: Faked Deaths, Missing Billions and Industry Disruption”. Kogan Page. 2021.

- Hadnagy, C. “Ingeniería Socia. La Ciencia de la Piratería Humana”. Anaya Multimedia. 2023.

- Bao, T., Tambe, M. and Wang, C. “Cyber Deception”. Springer. 2023.

Autor: Prof. Dr. Javier Areitio Bertolín - Director del Grupo de Investigación Redes y Sistemas

Cursos Técnicos y Seminarios

Webinar: ventajas de los cables de RF personalizados

Mouser Electronics, Inc ha colaborado con Molex para ofrecer a la comunidad de ingenieros un nuevo ...

Centro de recursos técnicos sobre retos de la ciberseguridad

En el mundo interconectado de hoy en día, la necesidad de integrar la seguridad en el nivel ...

Webinars D-Link sobre formación TIC

D-Link ha anunciado su nueva temporada de sus D-Link Academy Webinars. Los temas de esta nueva ...

Curso básico de Fibra Óptica Gratuito

Aquí tienes todas las fichas del Curso básico de fibra óptica publicado en los primeros número de ...

Plataforma Inmersiva de e-Learning Keysight University

Keysight Technologies, Inc ha anunciado Keysight University, una ...

Suscríbase a la revista CONECtrónica

Precio suscripción anual:

PDF: 60,00.- € (IVA incluido.)

PAPEL: 180,00.- € (IVA incluido.)

Recibirá las 7 ediciones que se publican al año.