- Miércoles, 11 Mayo 2011

La IAM (Identity and Access Management) puede considerarse como un sistema/ecosistema de protección donde se integran personas, procesos y muy diversas tecnologías. Es crítica y vital para la supervivencia de toda organización donde es esencial ser consciente de la escalada creciente e imparable de amenazas y vulnerabilidades a la seguridad y privacidad en todos sus activos incluidas las personas.

En un artículo de 2009 de Chertoff, M. titulado “Managing Identity: A Global Challenge, Notes from Homeland Security” (Secretary of the U.S. Department of Homeland Securoty) se indica que uno de los desafíos más grandes de este nuevo siglo tiene que ver con la identidad. Según un informe de Gartner las brechas en gestión de identidad conducen a billones de dólares de pérdidas cada año y va en aumento con las nuevas tecnologías como por ejemplo las Redes Sociales y el cloud-computing. Según un informe de Forrester Research, Inc. el mercado global de la gestión de identidad fue de 3,8 billones de dólares al final del 2009, crecerá un 13% entre 2010 y 2013 y superará los doce billones de dólares para el 2014, con un 57% para el software y un 43% para los servicios, así mismo para finales del 2013 la región EMEA dominará el mercado global con un 40% del mercado global. El rol de la gestión de identidad es: gestionar credenciales, gestionar el acceso de usuarios a activos de tecnología (hardware, software y servicios), reducir nombres de usuario/contraseñas, vincular nombres de usuario/contraseñas a personas reales, posibilitar un proceso definido y repetible para pedir y conceder acceso a sistemas, permitir una revisión planificada de accesos, posibilitar la consistencia en la concesión de acceso a los sistemas, automatizar la carga administrativa asociada con la concesión de acceso a los sistemas, dar a las personas la información correcta en el tiempo adecuado para hacer sus trabajos, etc.

La gestión de identidad en una organización integra numerosas funcionalidades como la identificación de entidades (personas, servicios, etc.), la autenticación multi-factor, la autorización, el seguimiento del acceso a servicios/recursos, la provisión/de-provisión de identidad (de diversos tipos de cuentas de usuario, por ejemplo de: usuario final, administrador de aplicación, administrador de TI, supervisor, desarrollador, administrador de cuentas), etc. Los privilegios son lo que una entidad puede hacer (leer, ejecutar, escribir, etc.). Los roles hacen referencia a quién es la entidad (super-administrador, invitado, jefe de RRHH, empleado, personal de outsourcing, etc.) que puede utilizarse para los privilegios basados en política donde ambos conceptos son complementarios para la autorización. Algunas de las preguntas claves que deben plantearse en este contexto son: ¿las personas cómo utilizan los servicios que dicen tener?, ¿son miembros de la empresa y con que rol?, ¿tienen el mínimo permiso necesario para actuar según el modelo de negocio establecido?, ¿cómo se protege su privacidad?, etc.

Caracterización y evolución de la gestión de identidad

La gestión de identidad también denominada IAM o simplemente IdM (Identity Management) puede definirse desde muy diversas perspectivas:

(1) La gestión de identidad es un marco de arquitectura para mantener un conjunto completo de información de identidad de personas que abarca múltiples contextos de negocios. La gestión de identidad unifica los datos de identidad dispares de personas para mejorar la consistencia de datos, la precisión de datos y la seguridad de sistemas y datos de una manera eficiente. La gestión de identidad requiere la integración de tecnologías como directorios, SSO (Single Sign-On), la provisión de usuarios (reduce costos “help desk”) y administración delegada así como la coordinación con los procesos de negocio que rodean la gestión de la información de usuario, los derechos de acceso y las políticas relacionadas.

2) La gestión de identidad engloba diversidad de funcionalidades (suite multifuncional) que se encargan de: las cuentas de usuarios, los derechos de acceso, las contraseñas, la autenticación, la autorización, etc. Es responsabilidad de la IdM ocuparse de las identidades (crear, modificar o borrar; la sincronización de contraseñas; el auto-servicio de reseteo de contraseñas; el workflow y la delegación), del control de acceso (control de acceso basado en rol, basado en política, ESSO (Enterprise Single Sign-On), federación, RSSO (Reduced Single Sign-On), WSSO (Web Single Sign-On)), de los servicios de directorio (los directorios son un componente de infraestructura crítica donde nos encontramos con repositorios de identidad, servicios de replicación/sincronización de metadatos y virtualización de directorio), de la separación de funciones (es crítica para los controles internos; implementa comprobaciones de individuos; reduce el peligro/riesgo de las acciones de los individuos; ayuda a la auditoría/cumplimiento) y de la auditoría/cumplimientos. La gestión de identidad abarca tres paradigmas: (i) La identidad pura. Se enfoca sólo en la identidad, se encarga de la gestión de identidades: creación, borrado y actualización de identidades, nótese que los accesos/derechos no se definen. (ii) El acceso de los usuarios. Se enfoca en el uso de la identidad digital que normalmente es única; la identidad única simplifica la monitorización y verificación. En este apartado se incluye la autenticación, la autorización y el logging/auditoría/generación de informes. (iii) Los servicios. Se enfoca en los recursos utilizados para desplegar los servicios; algunos ejemplos son los servidores, las aplicaciones, los dispositivos de red, VPN, etc. Permite una visión más exhaustiva y amplia, visión normalmente del equipo de auditoría/cumplimientos. Se podría representar una estructura de capas donde los empleados ocuparían la parte más interna, rodeados por otra capa de cuentas de usuario y a su vez rodeados por otra capa más externa donde estarían las aplicaciones.

2) La gestión de identidad engloba diversidad de funcionalidades (suite multifuncional) que se encargan de: las cuentas de usuarios, los derechos de acceso, las contraseñas, la autenticación, la autorización, etc. Es responsabilidad de la IdM ocuparse de las identidades (crear, modificar o borrar; la sincronización de contraseñas; el auto-servicio de reseteo de contraseñas; el workflow y la delegación), del control de acceso (control de acceso basado en rol, basado en política, ESSO (Enterprise Single Sign-On), federación, RSSO (Reduced Single Sign-On), WSSO (Web Single Sign-On)), de los servicios de directorio (los directorios son un componente de infraestructura crítica donde nos encontramos con repositorios de identidad, servicios de replicación/sincronización de metadatos y virtualización de directorio), de la separación de funciones (es crítica para los controles internos; implementa comprobaciones de individuos; reduce el peligro/riesgo de las acciones de los individuos; ayuda a la auditoría/cumplimiento) y de la auditoría/cumplimientos. La gestión de identidad abarca tres paradigmas: (i) La identidad pura. Se enfoca sólo en la identidad, se encarga de la gestión de identidades: creación, borrado y actualización de identidades, nótese que los accesos/derechos no se definen. (ii) El acceso de los usuarios. Se enfoca en el uso de la identidad digital que normalmente es única; la identidad única simplifica la monitorización y verificación. En este apartado se incluye la autenticación, la autorización y el logging/auditoría/generación de informes. (iii) Los servicios. Se enfoca en los recursos utilizados para desplegar los servicios; algunos ejemplos son los servidores, las aplicaciones, los dispositivos de red, VPN, etc. Permite una visión más exhaustiva y amplia, visión normalmente del equipo de auditoría/cumplimientos. Se podría representar una estructura de capas donde los empleados ocuparían la parte más interna, rodeados por otra capa de cuentas de usuario y a su vez rodeados por otra capa más externa donde estarían las aplicaciones.

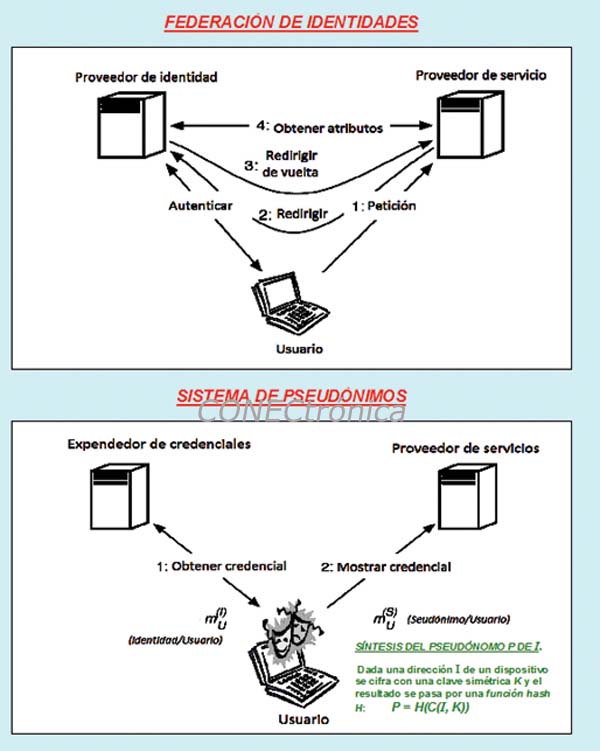

(3) Según el Burton Group, IdM se define como el conjunto de procesos de negocios y una infraestructura que proporcione soporte para la creación, mantenimiento y utilización de identidades digitales. Las funciones del núcleo de la IdM son el establecimiento de la identidad (probar e investigar la identidad) y la autenticación y autorización de usuarios. Las infraestructuras de soporte para estas funciones del núcleo son los servicios de directorio, el R/SSO, la automatización de la autorización basada en roles y privilegios y la creación de federación de identidades.

(4) Según The Open Group, IAM es una convergencia de tecnologías y procesos de negocio, por tanto, no existe un único enfoque para la gestión de identidades debido a que la estrategia debe reflejar los requisitos específicos dentro del contexto de negocios y tecnológico de cada organización.

(5) La IAM incluye diversos factores como: (i) Los procesos responsables de la creación de una identidad electrónica para los individuos. (ii) Las relaciones de los individuos con la institución. (iii) La declaración de estas identidades electrónicas y las relaciones para permitir el acceso a los recursos. (iv) La tecnología para soportar el funcionamiento seguro y eficiente de los servicios IAM. Es decir, una infraestructura de gestión de identidades es un conjunto de tecnología y política que permite a los sistemas de computación en red determinar quien tiene acceso a ellos, a qué recursos se le autoriza a acceder a una persona a la vez que se protege en todo momento la privacidad de los individuos y el acceso a la información confidencial. La IDaaS (Identity as a Service) es fundamentalmente la gestión de identidades en la nube/cloud-computing, fuera de las aplicaciones (e incluso de los proveedores) que las utilizan. Si se realiza un análisis sobre la evolución de la IAM se pueden identificar diversas etapas de maduración que de la más antigua a la más moderna son: (a) Etapa-1. La aplicación mantiene información de identidad y credenciales únicas para cada usuario. (b) Etapa-2. Las credenciales están centralizadas por ejemplo con Kerberos, LDAP/Directorio Activo pero las aplicaciones mantienen toda la información de identidad de los usuarios. (c) Etapa-3. Las credenciales e información de identidad de núcleo están centralizadas y la aplicación sólo mantiene los datos de usuario específicos de la aplicación.

Tecnologías integradas en un sistema IAM

Tecnologías integradas en un sistema IAM

Un sistema IAM combina varios tipos de tecnologías: (1) Para establecer una infraestructura de datos de identidad. Aquí se incluyen las funcionalidades que forman el nivel de información de identidad: directorios, meta-directorios y directorios virtuales. (2) Para administrar cuentas y privilegios. Aquí se incluyen las funcionalidades que gestionan las cuentas de usuario, los atributos y las credenciales con la provisión/de-provisión, la gestión de roles, la gestión de contraseñas y la gestión de usuarios con privilegios. Así mismo se integran los elementos funcionales de auto-servicio y administración delegada. (3) Para controlar de acceso a los recursos TIC. Coordina el acceso de usuario a múltiples aplicaciones utilizando ESSO (Enterprise Single Sign-On), WSSO (Web Single Sign-On) y federación. También se incluye de la gestión de derechos. (4) Para auditar las actividades de acceso y administrativas. Las organizaciones necesitan disponer de funcionalidades de auditoría de identidad para poder demostrar que los controles de acceso y administración de cuentas se realizan de acuerdo a una política. Estas funcionalidades combinan y correlacionan actividades y eventos a lo largo de toda la infraestructura de identidad así como atestiguación de privilegios para certificar que los privilegios asociados con un usuario son correctos. También se incluye la gestión de roles que sirve para codificar políticas y validar sus aplicaciones. (5) Para la autenticación robusta basada en riesgos. Utilizando tarjetas inteligentes, certificados digitales, biometría, etc.

Consideraciones finales

Nuestro grupo de investigación lleva trabajado más de veinte años en la gestión de identidades y usuarios, un campo en constante evolución donde se ha abordado el desarrollo/síntesis de herramientas así como el análisis/evaluación de sistemas y despliegues prácticos así como la realización de pruebas de escenario tendentes a minimizar ataques cada vez más sofisticados como por ejemplo robos/secuestros de identidad/sesión y otros.

Este artículo se enmarca en las actividades desarrolladas dentro de LEFIS-Thematic Network.

Bibliografía

Areitio, J. “Seguridad de la Información: Redes, Informática y Sistemas de Información”. Cengage Learning-Paraninfo. 2011.

Areitio, J. and Areitio, A. “Nuevos enfoques en el análisis de la tecnología firewall, componente esencial para la seguridad de red”. Revista Conectrónica. Nº 122. Noviembre 2008.

Paschoud, J. “Access and Identity Management: Controlling Access to Online Information”. Neal-Schuman Publishers. 2010.

Takahashi, K. “Identity Management: Concepts Technologies and Systems”. Artech House Publishers. 2011.

Todorov, D. “Mechanics of User Identification and Authentication: Fundamentals of Identity Management”. Auerbach Publications. 2007.

Buecker, A., Annas, A., Faustini, A. and Sanui, T. “Identity Management Advanced Design for IBM Tivoli Identity Manager”. IBM.Com/Redbooks. 2006.

Benantar, M. “Access Control Systems: Security, Identity Management and Trust Models”. Springer. 2005.

Williamsar, G., Yip, D., Sharoni, I. and Spaulding, K. “Identity Management. A Primer”. Mc Press. 2009.

Scheidel, J. “Designing an IAM Framework with Oracle Identity and Access Management Suite”. McGraw-Hill. Osborne Media. 2010.

Windley, P.J. “Digital Identity”. O’Reilly Media, Inc. 2005.

Birch, D. “Digital Identity Management: Technological, Business and Social Implications”. Ashgate Publishing. 2007.

Santuka, V., Bauga, P. and Carroll, B.J. “AAA Identity Management Security”. Cisco Press. 2010.

Autores:

Prof. Dr. Javier Areitio Bertolín – E.Mail: Esta dirección de correo electrónico está siendo protegida contra los robots de spam. Necesita tener JavaScript habilitado para poder verlo.

Catedrático de la Facultad de Ingeniería.

Director del Grupo de Investigación Redes y Sistemas. Universidad de Deusto .

Prof. Dra. Ana Areitio Bertolín – E.Mail: Esta dirección de correo electrónico está siendo protegida contra los robots de spam. Necesita tener JavaScript habilitado para poder verlo.

Laboratorio de Informática Aplicada. Universidad del País Vasco (UPV/EHU)

Cursos Técnicos y Seminarios

Centro de recursos técnicos sobre retos de la ciberseguridad

En el mundo interconectado de hoy en día, la necesidad de integrar la seguridad en el nivel ...

Webinars D-Link sobre formación TIC

D-Link ha anunciado su nueva temporada de sus D-Link Academy Webinars. Los temas de esta nueva ...

Curso básico de Fibra Óptica Gratuito

Aquí tienes todas las fichas del Curso básico de fibra óptica publicado en los primeros número de ...

Plataforma Inmersiva de e-Learning Keysight University

Keysight Technologies, Inc ha anunciado Keysight University, una ...

Nokia aborda la seguridad de las redes como parte de su programa de certificación 5G

Nokia ha anunciado hoy un nuevo curso y certificación 5G de nivel profesional dirigido a la ...

Suscríbase a la revista CONECtrónica

Precio suscripción anual:

PDF: 60,00.- € (IVA incluido.)

PAPEL: 180,00.- € (IVA incluido.)

Recibirá las 7 ediciones que se publican al año.