Dimensiones de la privacidad. Caracterización privacidad-seguridad

El uso del anonimato/pseudónimos es un enfoque clave actualmente y en expansión en diversas áreas de la informática y las telecomunicaciones. Algunas dimensiones de la privacidad son: (i) Persistencia. El generador de información debería poder controlar durante cuanto tiempo persiste la información después de su publicación (ejecución/transmisión/almacenamiento). (ii) Fuga de contenidos. El generador de información debería poder controlar cuanta información se fuga en base al contenido publicado. (iii) Escuchas. El generador de información debería poder controlar qué otras partes podrían leer la información publicada (ejecutada/transmitida/almacenada). (iv) Capacidad de correlación. El generador de información debería poder controlar la capacidad de los escuchas para correlacionar sus datos. (v) Repeticiones. El generador de información debería poder controlar si los escuchas pueden repetir su información publicada. Así como si la repetición es privada y la persistencia de la capacidad para ser repetida. (vi) Fugas del canal. El generador de información debería poder controlar cuanta información parcial se fuga en base a los canales de comunicación elegidos. El anonimato significa que el agente que realiza la operación no tiene características de persistencia observables. Por ejemplo encender una radio es una forma de recibir información de forma anónima (aunque no perfecta ya que se podría realizar un ataque Tempest). El leer la sección de anuncios en un determinado periódico puede ser otro ejemplo de anonimato no perfecto ya que alguien pueda realizar un seguimiento de quien compra ese determinado periódico. En general los canales/medios de difusión suelen ser un buen enfoque para realizar el anonimato. El anonimato y el uso de pseudonimos posibilitan la privacidad de localización. La localización describe la conexión física real al medio de comunicación. El anonimato es más privado que el uso de pseudónimos ya que es menos proclive al seguimiento. Aunque tener un pseudónimo no necesariamente implica que la localización es pública, el pseudónimo puede ser un bloque de respuesta en una red Mixnet o incluso un par de claves que un usuario utiliza para firmar todo su documento.

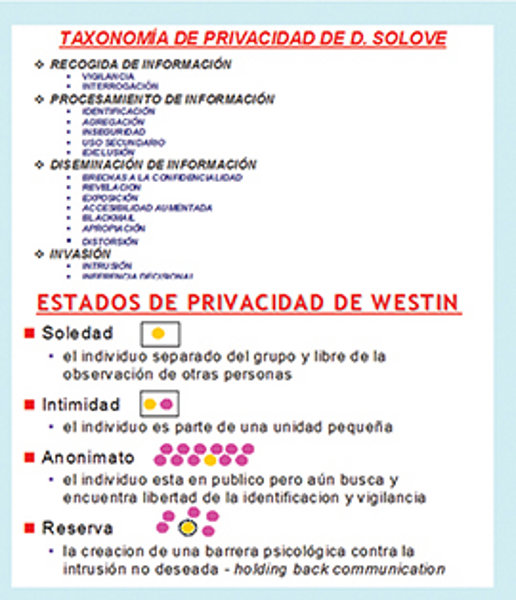

La privacidad de la información es una propiedad de la seguridad y un elemento clave de construcción de la misma. A nivel de los individuos posibilita conseguir la libertad: de intrusión, de generación de perfiles y de manipulación, permite proteger contra delitos como el robo de identidad, proporciona flexibilidad a la hora de acceder y utilizar contenidos y servicios y posibilita controlar la información de uno mismo. En la actualidad la seguridad de la información y la privacidad pueden contemplarse como dos procesos no enfrentados sino complementarios y como potenciales que permiten sumar esfuerzos en la ardua tarea de proteger contra la creciente escalada de riesgos de todo tipo. Se puede afirmar en relación a la privacidad y seguridad que “la unión hace la fuerza”. El estado de la ciencia y la tecnología de hoy en día puede hacer posible abordar con rigor esta simbiosis que hace años parecía impensable. La privacidad y la seguridad pueden parecer, en principio, dos caras de una misma moneda esencial en nuestra sociedad de la información y del conocimiento ya que poseen muchos mecanismos comunes como la criptografía, esteganografía, pero la privacidad consigue ir un poco más por delante. La seguridad de la información permite proteger los datos y recursos tanto física como tecnológicamente en confidencialidad (acceso limitado), integridad/autenticación (que sean auténticos, no modificados y completos), disponibilidad (recursos accesibles a entidades legales), no repudio (impidiendo la negación de las acciones realizadas), autorización (control de acceso/gestión de identidad), auditoria/responsabilidad (logging, test de intrusión/hacking ético, revisar código de aplicaciones con métodos formales, monitorización de actividades), etc.

La privacidad de la información persigue proteger los datos en relación a cómo se definen y utilizan para ello se van utilizando cada día más: tecnologías, políticas que definen y clasifican los datos y el uso de los datos, regulaciones y leyes (LOPD-RMS, HIPAA, GLBA, FERPA, FCRA, COPPA, etc.). La privacidad de la información se relaciona con la protección de datos y posibilita la libertad de elección, el control personal (permite mantener las esferas de soledad, reserva, control, autonomía, intimidad, etc.), la auto-determinación informacional (la privacidad implica el derecho a controlar la información personal de cada uno y la capacidad de determinar si la información de uno se recoge y se utiliza y de que forma). Permite controlar la recogida, utilización y revelación de cualquier información registrada acerca de un individuo identificable personalmente. La privacidad no es lo mismo que la seguridad, sin embargo ésta es vital para la privacidad, sin embargo la privacidad integra un conjunto mucho más amplio de protecciones que sólo la seguridad.

La privacidad de la información es el derecho de individuos y organizaciones para denegar o restringir la recogida y utilización de información/conocimiento sobre ellos. Es difícil de mantener actualmente debido a que los datos se almacenan online. Nuestros datos personales nos los capturan no sólo a través del uso que hacemos de los computadores sino desde un número cada vez mayor de otros puntos de captura analógicos/digitales. La libertad se evaporaría sin la privacidad. La privacidad no sólo consiste en tener algo oculto sino que preserva esferas de reserva, autonomía, control personal, soledad, etc. Los tres aspectos clave de la privacidad son el verse libre de la intrusión (ser dejados solos), el control de la información sobre uno mismo y el verse libre de todo tipo de vigilancia (trazabilidad-seguimiento, observación-monitorización, persecución). Algunos problemas de privacidad ocurren cuando la información personal apropiada para un contexto es compartida de forma inapropiada en otro (integridad contextual), el usuario debe poder juzgar el contexto. Es un imperativo actual el deber de proporcionar un control mayor sobre la información personal compartida (donde es crítico saber qué información se trata y con quién es compartida). Existe un número creciente de propiedades técnicas de la privacidad: anonimato/pseudo-anonimato (el proveedor del servicio puede observar el acceso al servicio pero no puede observar la identidad del usuario), no-correlación (entre emisor y receptor), no observabilidad (la presencia no es visible), transferencia trascordada (el proveedor del servicio puede identificar al usuario pero no puede observar detalles del acceso al servicio como a que registros de datos se accedió, que palabras clave se utilizaron, que datos se descargaron, etc.), denegación plausible, privacidad de la localización, resistencia al censo, para ello se utiliza pseudónimos, wizards de privacidad por ejemplo en Redes Sociales, gestión de cookies, bloqueo de anuncios, gestión de malware, filtrado Web/XML, etc.

Áreas de la problemática de la privacidad

Áreas de la problemática de la privacidad

Las principales áreas de preocupaciones en torno a la privacidad son:

(1) La recogida invisible de información, es decir la recogida de información personal sobre alguien sin el conocimiento de la persona (física o jurídica). La PII (Personally Identifiable Information) es cualquier información que mantiene una entidad que identifica o describe a un individuo. La PII sensible es el nombre asociado con: un DNI, datos financieros, salud-datos médicos, biometría, permiso de conducir, pasaporte, tarjeta de compras, propiedades inmobiliarias, etc. Los datos sensibles son contraseñas, pronósticos económicos, información de propiedad intelectual, informes financieros, etc. La masa de información recogida de forma sigilosa es cada día mayor y abarca un número creciente de áreas: vigilancia (cámaras de TV/CCTV y Webcams en parkings, comercios/supermercados, bancos, hospitales, aeropuertos utilizando rayos X y ondas milimétricas para ver las personas por debajo de su ropa, calles, carreteras, diversos edificios, etc.), cookies de trazabilidad al navegar por Web, tarjetas bancarias y de compras, identificación del que llama en telefonía, comunicaciones P2P. Monitoriza-ción y trazabilidad basada en GPS (Global Positioning Systems)/Galileo/Glonass, cajas negras de automóviles, Wi-Fi-WLAN/WCAN, RFID/IoT/WBAN, Bluetooth/Zigbee-WPAN, WiMAX-WMAN, teléfonos móviles 2G-2,5G-3G/GSM/GPRS/UMTS-HSDPA, etc. Toda esta información da lugar a bases de datos de individuos, consumidores, etc. en áreas como registros de compras, actividad de navegación Web, listados de miembros en RRSS, formularios de cambio de dirección, listado de morosos, de personas con hipotecas, de personas con vivienda, de personas con alguna multa de tráfico, etc. Los medidores de energía inteligentes permiten enviar la información del consumo de los contadores en tiempo real al proveedor de servicios lo cual le permite inferir información privada de las personas, como cuando están en casa o no, las rutinas cuando duermen, comen, ven la TV, usan la lavadora y los cambios de rutina como la llegada de visitas.

(2) La utilización secundaria hace referencia al uso de la información personal para un propósito diferente para el que fue proporcionada. En este sentido se pueden identificar: (i) La minería de datos. Consiste en buscar y analizar grandes masas de datos para encontrar patrones y desarrollar nueva información y/o conocimiento. El problema de la inferencia en bases de datos surge cuando la información confidencial puede ser obtenida de datos liberados por usuarios no autorizados. El objetivo de la PPDM (Privacy-Preserving Data Mining) consiste en desarrollar algoritmos que modifiquen los datos originales de forma que los datos privados y el conocimiento privado permanezca privado incluso después del proceso de minería de datos. (ii) El matching por computador. Consiste en combinar y comparar información de diferentes bases de datos (por ejemplo utilizando DNIs, fotografías, números de la Seguridad Social para identificar registros). (iii) La generación de perfiles por computador. Consiste en analizar datos de ficheros de computador para determinar las características de personas más probablemente implicadas en un cierto comportamiento. En el ámbito de los negocios la generación de perfiles permite determinar la propensión de un consumidor hacia un producto o servicio. En el ámbito policial permite crear descripciones de posibles delincuentes/terroristas. En el ámbito de la sanidad la tendencia a contraer enfermedades debido a la genética, el entorno, etc. El uso secundario de la información del consumidor es cada día mayor, observando un número creciente de áreas: minería de datos, tele-marketing, anuncios Web, marketing de masas, correo electrónico no solicitado, etc. En relación a qué fue antes el huevo o la gallina se puede afirmar que a partir de la privacidad de la información se puede construir una seguridad de la información más evolucionada. La relación antagonista entre privacidad y seguridad que afirmaba que si se aumenta la seguridad disminuye la privacidad y recíprocamente si se aumenta la privacidad se disminuye la seguridad en la actualidad se ha superado ya que podemos concebir la seguridad y privacidad como procesos auto-cooperantes, acumulativos y no opuestos. Es evidente la necesidad de un compromiso entre privacidad y seguridad en el sentido de que la vigilancia mal dimensionada puede desencadenar en abuso. La privacidad ayuda a la seguridad dando una vuelta de tuerca más, por ejemplo la tecnología VPN (Virtual Private Network) no tiene nada de privada, protocolos de seguridad como SSH y SSL/TLS no proporcionan privacidad. La privacidad ayuda implantando mecanismos de anonimato para defenderse de ataques como el análisis de tráfico.

Identificación de paradigmas en privacidad. Privacidad por diseño

Identificación de paradigmas en privacidad. Privacidad por diseño

Dos paradigmas de la privacidad extremos son:

(1) La privacidad rigurosa. El sujeto proporciona la mínima cantidad de datos posible y reduce en lo posible la necesidad de confiar en otras entidades. El sujeto es un usuario de seguridad activo. El objetivo de protección de datos es la minimización de los datos, protegerse contra la vigilancia, interrogación, agregación e identificación para ello se pueden utilizar por ejemplo herramientas PET. El adversario puede localizarse en el proveedor de comunicaciones o en la entidad que sostiene los datos.

(2) La privacidad basada en confianza. Enfoque poco riguroso, el sujeto proporciona sus datos y existe una entidad controladora responsable de su protección. El sujeto de los datos ha perdido control de sus datos y en la práctica es muy difícil que pueda verificar como se recogen y procesan sus datos. El objetivo de protección de datos gira bajo los ejes del propósito, consentimiento y seguridad de datos. Se necesita confiar en los controladores de los datos en el sentido de su honestidad-competencia y se espera lo mejor de ellos. Según Daniel Solove una sociedad sin protección de la privacidad sería agobiante, habría que añadir además injusta por violar un derecho e incluso poco racional, con un bajo nivel de evolución y transgresora de una norma social clave. Según Diffie y Landau la comunicación privada es fundamental para la seguridad nacional y nuestra democracia. Un informe del AAAS (American Association for the Advancement of Science) señala que la comunicación anónima online es una tecnología moralmente neutral. En EEUU la comunicación anónima se considera como un derecho constitucional (Segunda Enmienda) por tanto un derecho humando sólido. Según la Unión Europea, la seguridad mal entendida puede erosionar los valores de la sociedad democrática como son la justicia, la libertad de elección y de poder hacer cosas, la igualdad y la libertad de ir cuando y donde uno lo desee. Para poder determinar un equilibrio entre privacidad perfecta y la total pérdida de privacidad, surgen dos conceptos: (i) La noción de individuo. Qué se les debería permitir hacer a los individuos para que lleguen a estar totalmente realizados. (ii) La noción de sociedad. Para una elevada individualidad necesitamos una sociedad liberal y plural.

La privacidad por diseño está relacionada con determinar qué datos son necesarios para la provisión de un servicio bajo el principio de minimización de datos ya que no se necesita recoger datos a lo loco. Se han definido diferentes principios de la privacidad por diseño: (i) Que sea proactiva, no reactiva y preventiva no de remedios. (ii) Debería embeberse en el diseño. (iii) Debería existir en el por defecto. (iv) Debe existir visibilidad y transparencia. (v) Siempre debe estar presente el respeto de la privacidad del usuario. (vi) Debe existir protección del ciclo de vida extremo a extremo. (vii) Debe incluir funcionalidad completa de modo que los resultados sean positivos, no neutros. La privacidad-seguridad por diseño es una meta pendiente en nuestra sociedad que debe potenciarse a todos los niveles (cultural-concienciación, a través de leyes, utilizando tecnología-gestión, etc.) ya que reduciría en gran proporción problemas de difícil solución actualmente existentes.

Políticas de privacidad

Tres posibles políticas de privacidad de cara al usuario son: (i) Opt-in (por defecto no consentir). Permite utilizar la información personal dentro de una organización pero requiere el consentimiento explícito del usuario antes de que la información personal pueda revelarse a terceras partes fuera de la organización. La Directiva de Protección de Datos de la UE de 1995 enfatiza en el modelo opt-in. (ii) Opt-out (por defecto consentir). Esta política da al usuario la opción de prohibir la compartición de su información personal no pública con terceras partes. Una organización que intenta compartir información no pública de un usuario con terceras partes debe dar al usuario una oportunidad para denegar el permiso para hacerlo. Las organizaciones pueden compartir información personal con terceras partes si el usuario no restringe el uso de su información personal. Se ha comprobado que un porcentaje inferior al 8% de usuarios se suele borrar de listas de mailing. GLBA de 1999 utiliza la filosofía opt-out. (iii) Blanket opt-in. Esta relacionada con el anonimato.

Una política de privacidad adecuada debería responder a preguntas como: ¿qué tipo de información se está recogiendo (direcciones de correo electrónico, direcciones postales, información del servidor/cookie, etc.)?; ¿si existe más de un método de recogida de datos, qué otros métodos se van ha emplear?; se debe ser muy específico: ¿de qué forma se utilizará esa información recogida?; ¿con quién se compartirá esa información?; ¿dónde se almacenará en local u hospedará en remoto la información recogida y qué nivel de seguridad se utilizará para su protección?; ¿cuál será la política concreta si alguien desea des-inscribirse?; especificar claramente lo que se haría si un usuario no desea recibir ningún tipo de futuras comunicaciones; especificar claramente lo que se haría si un usuario no desea que su información personal se incluya en una base de datos.

Consideraciones finales

Nuestro grupo de investigación lleva más de quince años trabajando en evaluación, síntesis, análisis, valoración de riesgos en privacidad de la información. Se han desarrollado metodologías, mecanismos y servicios para la privacidad como factor clave para la mejora de la seguridad.

Este artículo se enmarca en las actividades desarrolladas dentro del proyecto LEFIS-APTICE (financiado por Socrates. European Commission).

Bibliografía

- Areitio, J. “Seguridad de la Información: Redes, Informática y Sistemas de Información”. Cengage Learning-Paraninfo. 2010.

- Areitio, J. “Análisis en torno al spam”. Revista Conectrónica. Nº 104. Febrero 2007.

- Gutwirth, S., Poullet, Y., De Hert, P., Terwangne, C. and Nouwt, S. “Reinventing Data Protection”. Springer. 2009.

- Flegel, U. “Privacy Respecting Intrusion Detection”. Springer. 2007.

- Solove, D.J. “Understanding Privacy”. Harvard University Press. 2010.

- Wacks, R. “Privacy: A Very Short Introduction”. Oxford University Press. 2010.

- Nissenbaum, H. “Privacy in Context: Technology, Policy and the Integrity of Social Life”. Stanford Law Books. 2009.