- Miércoles, 12 Enero 2022

El Departamento de Seguridad Nacional (DHS) americano ha descrito la infraestructura crítica como los activos físicos y los sistemas cibernéticos que son tan vitales que su incapacidad o destrucción tendría un impacto debilitante en la seguridad económica, la salud pública o la seguridad de nuestra nación. En apoyo de esta misión, el DHS creó la Agencia de Ciberseguridad y Seguridad de las Infraestructuras (CISA-Cybersecurity and Infrastructure Security Agency) para que sea el asesor de riesgos de la nación, trabajando con socios para defenderse de las amenazas actuales y colaborando para construir infraestructuras más seguras y resistentes para el futuro.

El Departamento de Seguridad Nacional (DHS) americano ha descrito la infraestructura crítica como los activos físicos y los sistemas cibernéticos que son tan vitales que su incapacidad o destrucción tendría un impacto debilitante en la seguridad económica, la salud pública o la seguridad de nuestra nación. En apoyo de esta misión, el DHS creó la Agencia de Ciberseguridad y Seguridad de las Infraestructuras (CISA-Cybersecurity and Infrastructure Security Agency) para que sea el asesor de riesgos de la nación, trabajando con socios para defenderse de las amenazas actuales y colaborando para construir infraestructuras más seguras y resistentes para el futuro.

Según la CISA, hay un crecimiento espectacular en el grado en que las infraestructuras críticas dependen del Sistema de Posicionamiento Global (GPS)/Sistemas Globales de Navegación por Satélite (GNSS) (GPS/GNSS) para la difusión de la "hora". Mientras que el uso de la hora basada en el GNSS se ha vuelto más vital para las operaciones de infraestructuras críticas, la seguridad de la propia señal del GNSS se ha vuelto cada vez más vulnerable a una amplia gama de amenazas de interferencia y falsificación, tanto intencionales como no intencionales.

Dada la naturaleza intrínsecamente frágil de la señal GNSS, una forma importante de proteger la recepción de la señal GNSS es mediante una mejor visibilidad de las características de la señal GNSS en tiempo real, incluyendo la realización de pruebas y mediciones de las señales GNSS y la identificación de anomalías. Mientras que antes este trabajo se realizaba en el laboratorio y el diagnóstico de los problemas requería una gran experiencia en GNSS, las últimas soluciones de software de monitorización del rendimiento crean una forma sencilla para que los operadores conozcan la salud general de la recepción GNSS.

El estándar horario mundial de facto

Según CISA, el GPS se ha convertido en el estándar horario de facto para muchos usuarios comerciales debido a su coste relativamente bajo y su disponibilidad ubicua. También hay una creciente adopción de dispositivos GNSS como los que utilizan el GPS. Hasta hace poco, los dispositivos GPS se consideraban simplemente receptores de radio. Sin embargo, estos dispositivos son en realidad ordenadores, con riesgos de seguridad similares. Las amenazas incluyen ataques de denegación de servicio (jamming) y la introducción de datos erróneos en el sistema (spoofing). La llegada de las radios definidas por software ha aumentado la facilidad y reducido el coste con el que se pueden lanzar este tipo de ataques. Hay que esforzarse por garantizar una sincronización precisa y resistente para sus dispositivos GPS.

Las señales GNSS son intrínsecamente frágiles. Las interrupciones se suelen clasificar en dos categorías: "Jamming", que hace que la señal GNSS sea indetectable al sobrepasarla con una señal generada localmente en la misma frecuencia, y "spoofing", en la que se crea una señal GNSS falsa donde el receptor es engañado para que la siga. La señal falsa contiene información inexacta, como datos de localización falsos.

La señal GNSS es muy débil y en gran medida sólo se detecta con una visión clara del cielo. Dada la importante distancia que debe recorrer la señal desde los satélites que orbitan a más de 20.100 kms sobre la superficie terrestre, las señales GNSS tienen un nivel de potencia muy bajo (normalmente -133 dBm) cuando llegan a la superficie terrestre.

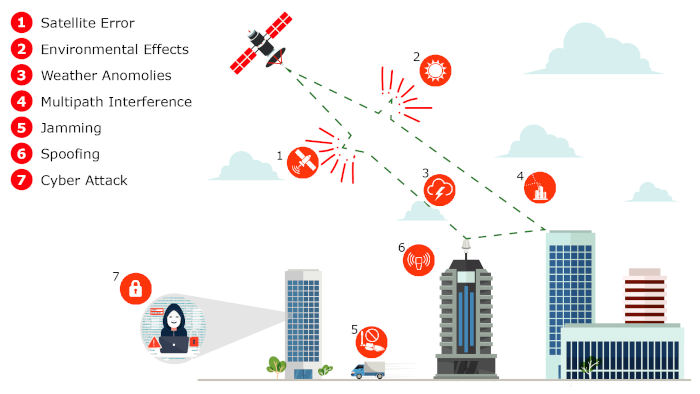

Los informes sobre la interferencia de grandes áreas geográficas son ahora comunes en todo el mundo. Además, las amenazas intencionadas no son la única categoría de vulnerabilidad de la que hay que preocuparse (véase la figura 1). Los errores debidos a la meteorología, la atmósfera e incluso el funcionamiento del sistema de control de los satélites GNSS pueden afectar a la recepción segura del GNSS. Esto ha ocurrido a nivel global tanto para el GPS en 2016 como, más recientemente, con la indisponibilidad de Galileo, que sucedió en 2019.

La defensa contra estas amenazas es la visibilidad, que comienza con la vigilancia.

De la vigilancia a la caracterización

La vigilancia del GNSS es el primer paso, ya que proporciona a los operadores de redes la vista de pájaro que necesitan para examinar su infraestructura crítica. Cuando se produce una anomalía o una interrupción, la necesidad más inmediata es identificar rápidamente si el evento está aislado en una ubicación específica, si afecta a un área regional o si está causado por una situación global. Si el impacto se produce en un solo lugar, lo más probable es que la causa se reduzca a un problema como una interferencia multitrayectoria, una anomalía meteorológica local o una posible amenaza de interferencia/suplantación de identidad (un ejemplo común es un vehículo con un dispositivo de interferencia).

Si el impacto afecta a varias ubicaciones, es probable que se trate de un problema más complejo y que sea más difícil determinar la causa principal, especialmente en casos como la anomalía del GPS de 2016 y la interrupción de Galileo en 2019.

Una vez identificado el alcance del problema, el siguiente paso es profundizar en los detalles. Esto requiere una caracterización más específica de la señal para identificar la causa raíz.

Los simuladores GNSS suelen tener capacidades de grabación muy sofisticadas que los desarrolladores de receptores GNSS y equipos relacionados han estado utilizando durante años para realizar pruebas y mediciones de las señales GNSS. Estos equipos son eficaces para entornos de laboratorio o incluso en la fabricación; sin embargo, esta instrumentación es cara y requiere especialistas en instrumentación con una amplia formación. Ahora existe un software que permite a los operadores de redes simplificar estas importantes funciones de medición y diagnóstico. Un ejemplo es TimePictra® de Microchip con sus capacidades de supervisión del rendimiento BlueSky. La tabla 1 que aparece a continuación ofrece una muestra de algunas de las métricas y características de la señal que pueden seguirse con él.

Tabla 1: Características típicas de una señal GNSS

Visibilidad de las anomalías de sincronización

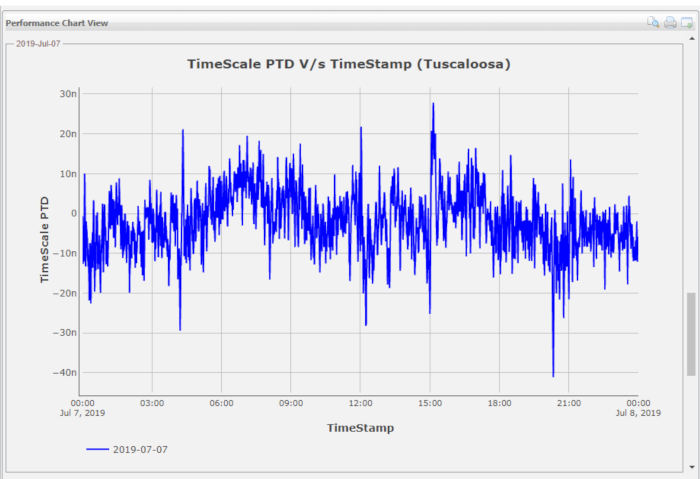

Aunque los sistemas GNSS son conocidos sobre todo por la "navegación", el funcionamiento fundamental del GNSS depende completamente de la precisión de la sincronización. A la hora de determinar si la recepción del GNSS está funcionando bien, la medición de la diferencia de fase entre lo que se espera y lo que se está recibiendo es una buena característica de la señal para visualizar (véase la figura 2).

Figura 2: Mediciones de fase de la recepción GNSS

Figura 2: Mediciones de fase de la recepción GNSS

En condiciones normales, el desfase debería estar típicamente en el rango de ±50 ns como se ve en el gráfico anterior. Dado este pequeño rango de rendimiento aceptable, la detección de una anomalía de sincronización puede ser bastante difícil y es una de las técnicas más importantes para la protección contra las vulnerabilidades del GNSS. Las anomalías de sincronización pueden ser graduales, repentinas o complejas, como los saltos de fase repetidos. Los errores de sincronización pueden causar graves estragos y confusión, ya que dichos errores pueden afectar en cascada a los sistemas de distribución de sincronización subyacentes que operan en un gran centro de datos o en una oficina de conmutación móvil.

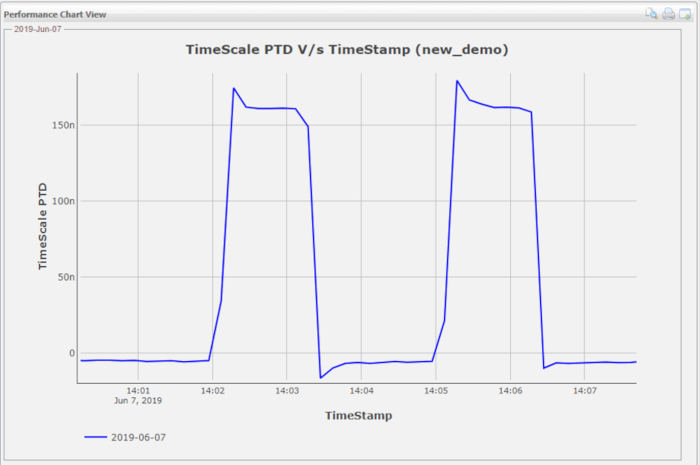

A continuación, se muestra un ejemplo de una anomalía de temporización en la que se genera un desfase repetido de aproximadamente 150 ns (véase la figura 3). Con este tipo de evento repetido, un sistema típico de recepción/temporización GNSS podría estar saltando dentro y fuera de la holgura causando una gran confusión para el funcionamiento de la infraestructura crítica.

Visibilidad de las anomalías de posición

En el caso de las infraestructuras críticas, la antena GNSS suele estar instalada en un lugar fijo con una visión clara del cielo y la posición exacta de la antena se estudia con las coordenadas programadas en el receptor. Cuando el receptor GNSS se utiliza para "cronometrar", es necesario realizar un reconocimiento preciso de la antena para garantizar un rendimiento de cronometraje lo más exacto posible. Cualquier tipo de desplazamiento y/o datos de posición falsos pueden hacer que el receptor GNSS tenga un rendimiento de temporización degradado y, en última instancia, que el receptor GNSS pierda la capacidad de rastrear satélites por completo.

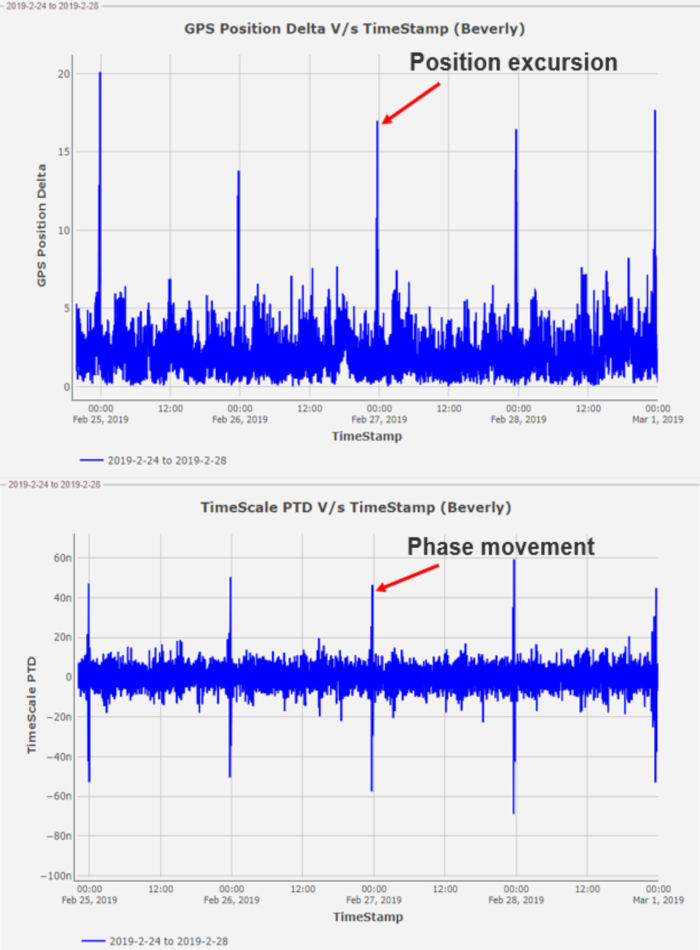

En el ejemplo siguiente, en condiciones normales la posición recibida por el receptor GNSS es de aproximadamente 1-5 metros en comparación con la posición medida de la antena GNSS. El primer gráfico de la Figura 4 muestra la fluctuación normal de la posición; sin embargo, una vez al día, también hay una desviación de posición de unos 15 a 20 metros. El gráfico que aparece a continuación es un movimiento de fase que muestra un desplazamiento de fase de aproximadamente 100 ns (pico a pico) simultáneo al movimiento de posición del primer gráfico. El movimiento de posición, que probablemente es el resultado de una interferencia multitrayectoria, está afectando al rendimiento de la temporización. Las características de la señal GNSS múltiple se ven juntas para que los operadores de la red puedan entender mejor la causa y el efecto.

Figura 4: Desviación de posición que crea saltos de fase

Figura 4: Desviación de posición que crea saltos de fase

Visibilidad del Spoofing

Los ataques de spoofing pueden ser difíciles de detectar, ya que son los propios datos del GNSS los que se manipulan. Al igual que las amenazas a la red de datos, la suplantación del GNSS es un vector de amenaza continuo y en evolución que requiere un sistema de defensa que pueda actualizarse para protegerse de las nuevas amenazas.

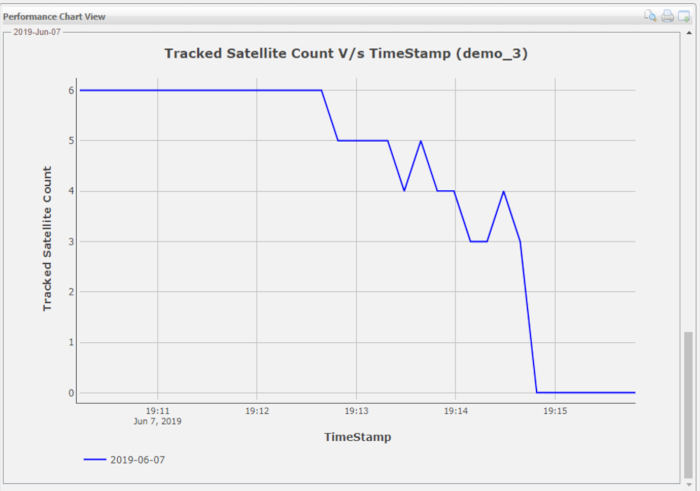

Como se muestra en la Figura 5, un receptor GNSS está rastreando seis satélites en condiciones normales y luego los satélites comienzan a ser eliminados prematuramente. En el transcurso de aproximadamente tres minutos, todos los satélites dejan de ser rastreados. Que los satélites se pierdan de vista tan rápidamente es anormal y es un simple ejemplo de cómo el spoofing puede crear una situación confusa para un receptor GNSS que intenta rastrear satélites.

Protección de todos los dispositivos

La seguridad se ha convertido en el requisito más importante para las operaciones de infraestructuras críticas. Cualquier dispositivo conectado a una infraestructura crítica puede convertirse en un objetivo de ataque y debe ser lo más seguro posible. El refuerzo de la seguridad de un sistema GNSS es un proceso continuo, debido a la constante aparición de nuevas amenazas. Al igual que las vulnerabilidades de la seguridad de la red, las nuevas vulnerabilidades del GNSS van en aumento y la visibilidad de la señal del GNSS es una capacidad vital para ayudar a determinar la causa raíz de una vulnerabilidad del GNSS, especialmente antes de que una interrupción menor se convierta en una interrupción más grave.

Cuando se detecta una vulnerabilidad del GNSS, el software actual de supervisión del rendimiento permite vigilar la calidad de la recepción del GNSS sin tener que enviar al personal de operaciones de la red a una costosa visita para comprobar una antena en la azotea de un edificio alto. Permite a los operadores de infraestructuras críticas identificar rápidamente si el problema es específico de un lugar o afecta a una zona geográfica más amplia. También permite dar el siguiente paso en el proceso de mitigación, proporcionando a los operadores las métricas clave de rendimiento necesarias para que tengan la visibilidad necesaria para tomar medidas rápidas y rentables.

Sobre el autor

Greg Wolff ha trabajado en el sector de la sincronización y la frecuencia desde 1988 y fue uno de los primeros pioneros en la comercialización de soluciones de sincronización de redes para los principales operadores de infraestructuras críticas de todo el mundo. Greg contribuye activamente a las normas emergentes que apoyan la resistencia de PNT (Position Navigation and Time) y más recientemente, como parte del grupo de Sistemas de Frecuencia y Tiempo de Microchip Technology, lanzó el BlueSky GNSS Firewall.

Por Greg Wolff, director de línea de productos, sistemas de frecuencia y sincronización, Microchip

Cursos Técnicos y Seminarios

Libro electrónico sobre conectividad inalámbrica

Mouser Electronics, Inc presenta un nuevo libro electrónico en colaboración con STMicroelectronics ...

Centro de recursos técnicos sobre retos de la ciberseguridad

En el mundo interconectado de hoy en día, la necesidad de integrar la seguridad en el nivel ...

Webinars D-Link sobre formación TIC

D-Link ha anunciado su nueva temporada de sus D-Link Academy Webinars. Los temas de esta nueva ...

Curso básico de Fibra Óptica Gratuito

Aquí tienes todas las fichas del Curso básico de fibra óptica publicado en los primeros número de ...

Plataforma Inmersiva de e-Learning Keysight University

Keysight Technologies, Inc ha anunciado Keysight University, una ...

Suscríbase a la revista CONECtrónica

Precio suscripción anual:

PDF: 60,00.- € (IVA incluido.)

PAPEL: 180,00.- € (IVA incluido.)

Recibirá las 7 ediciones que se publican al año.