Caracterización y consideraciones sobre el phishing

El phishing puede definirse como una forma de actividad delictiva/criminal que utiliza técnicas de ingeniería social y se caracteriza por intentar adquirir información sensible de forma fraudulenta, como contraseñas, números o detalles de tarjetas de crédito, información personal privada, etc. suplantando a una persona o negocio/institución de confianza en una comunicación electrónica aparentemente oficial como el correo electrónico (SMTP/POP3/IMAP4), la mensajería instantánea (IM/MSN/ICQ), la Web (HTTP/HTTPS), la telefonía (fija, móvil, basada en VoIP/SIP, SMS, MMS), etc. El phishing se ha convertido en un problema de seguridad de muy elevado crecimiento y los ataques van siendo cada día más sofisticados. En un ataque básico, la víctima recibe un correo electrónico que parece venir de una institución confiable, frecuentemente le informa de algún tipo de problema que tiene la cuenta de la víctima (saturación inminente de la memoria de recepción de mensajes del correo electrónico, caducidad de la contraseña utilizada, posible violación de su cuenta o tarjeta de crédito, detección de intrusos en su vivienda protegida por empresa proveedora de servicios anti-robo, alerta en su centro sanitario, etc.) y le exige una acción inmediata. La víctima utilizando un link malicioso se dirige al sitio Web que imita perfectamente al de la institución confiable que suplanta y le muestra una pantalla para que introduzca su nombre de usuario, contraseñas, información personal, etc.

Existen dos variantes: (1) Pasiva. El atacante recoge la información de la víctima para una posterior explotación o para venderla a terceros. (2) Activa. El atacante retransmite la información de la víctima a la institución real y saquea la cuenta de la víctima en tiempo real. El phishing puede estar basado en correo electrónico (SMTP/POP3/IMAP4, VoIP), Web (HTTP/HTTPS, Webmail, Redes Sociales), telefonía fija/móvil, SMS/MMS, etc. El phishing puede servir para el robo de identidad (personal o institucional), donde la identidad digital puede hacer referencia a una persona física, a una persona jurídica (empresa, institución, etc.) o a una máquina de computación/autómata programable en un entorno industrial o infraestructura crítica. La identidad digital es un conjunto de atributos algunos de los cuales pueden cambiar con el tiempo y otros pueden ser certificados por terceras partes; por ejemplo nombre y apellidos, edad, DNI, identificadores de usuario, información médica, medios de autenticación (tradicional o federada), etc.). Dado que es muy difícil, por no decir imposible borrar los datos digitales utilizados, las identidades digitales tienden a crecer y nunca se reducen.

Enfoques para el phishing

Enfoques para el phishing

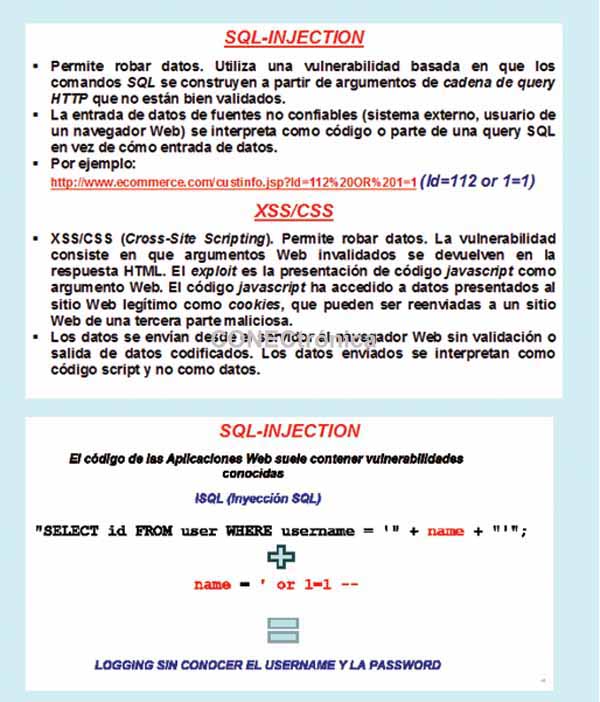

Los phishers (atacantes por phishing) utilizan diversas técnicas como: (i) Utilizar elementos visuales del sitio destino confiable suplantado. (ii) Utilizar trucos basados en DNS como URLs trampa: www.ebay.com.kr, www.ebay.com@

191.175.114.32 (URLs que contengan @, en este caso el navegador dirige a la dirección 191.175.114.32 utilizando como nombre www.ebay.com, que aunque no exista la página se abrirá), www.gooogle.com (URLs mal escritas), www.ebay-members-security.com (no pertenece a www.ebay.com), utilización de ataques unicode, utilización de nombres de dominio internacionales. (iii) Utilizar ataques JavaScript. Por ejemplo falsificar y crear un cerrojo falso que aparezca en la parte inferior del navegador para dar la sensación de estar utilizando SSL/TLS, o bien falsificar la URL de la barra de dirección Web. (iv) Utilización de certificados digitales. Los phishers pueden adquirir certificados para los dominios que ellos poseen. Las autoridades de certificación a veces cometen errores. (v) Utilización de CSS/XSS. Redirige al usuario. Algunas técnicas de phishing más avanzadas se basan en: (a) Utilizar una mejor selección de la víctima. (b) Utilizar ataques conscientes socialmente, por ejemplo la dirección de correo electrónico parece llegar de alguien que conoce a la víctima. (c) Utilizar ataques conscientes al contexto, por ejemplo, se recibe un mensaje que dice “su puja en eBay ha ganado” o bien que “los libros colocados en su lista de compra en Amazon se encuentran a la venta”. Desde la perspectiva del usuario, nos encontramos con los siguientes problemas: (1) La seguridad es para muchos usuarios un objetivo secundario. (2) Los usuarios eligen contraseñas no seguras que fácilmente se revelan. (3) Los usuarios no son capaces de analizar URLs, nombres de dominio (sobre todo internacionales con caracteres cirílicos, chinos, árabes, etc.) o certificados digitales de PKI (Public Key Infrastructure). (4) Los usuarios se ven inundados con warnings y pop-ups (ventanas emergentes) y bien las ignoran (y permiten ataques MITM) o se ven engañados (si se produce un pop-up con un warning que dice “su computador puede estar infectado” pulse rápidamente si/yes para analizarlo, lo que realmente está haciendo es descargar un troyano.

Enfoques antiphishing

Algunos enfoques antiphishing son: (1) Heurísticos. Por ejemplo utilización de herramientas como spoofguard, trustbar, eBay toolbar, spoofstick, etc. Algunos estudios recientes indican que los usuarios ignoran los warnings de las toolbar. (2) Contraseñas modificadas. Por ejemplo: (i) SSO (Single Sign-On). Requiere que los usuarios confíen en una institución para todas sus contraseñas. Aún subsiste un problema de autenticación. Es una temeridad que actualmente no se utilice la autenticación mutua en todas las interacciones de comunicación. (ii) PwdHash. Enfoque aceptable pero vulnerable al pharming, al DNS spoofing y a los ataques de diccionario. (iii) OTP (One-Time Passwords). Por ejemplo scratch cards, RSA SecurID, pero son vulnerables a los ataques activos MITM. (3) Autenticación del origen. Por ejemplo: Dynamic Security Skins, Passmark, Petname, etc. Todos estos enfoques se basan en la diligencia del usuario, un simple error conducirá al compromiso de su cuenta. Es muy importante subrayar: que la seguridad no debe depender por entero de los usuarios falibles; que el sistema debe ser seguro por defecto; y que el diseño debe ser robusto a los posibles errores del usuario (se debería utilizar tecnología que tutorice/vigile la buena o mala concienciación que haya adquirido el usuario independientemente de su rol: gerente, administrador, jefe, empleado, invitado. . .).

Algunos objetivos de prevención del phishing son: (1) Desde el punto de vista ideal: conseguir que los datos sensibles/confidenciales/personales del usuario sólo alcancen al receptor deseado. (2) Desde el punto de vista práctico: prevenir que un phisher vea o modifique las cuentas del usuario y reducir la potencia de los ataques. Para ello: (a) Se debe actuar contra los errores, guardando las cuentas de los usuarios incluso cuando cometan errores. (b) Utilizar dispositivos móviles para establecer un autenticador que el usuario no pueda rápidamente revelarlo. (c) Proteger contra ataques MITM. (d) Defender contra keyloggers (software y hardware), por ejemplo utilizando teclados virtuales/ratón y herramienta de detección y eliminación como antispyware/antitroyanos. (e) Proporcionar autenticación mutua tanto servidor a usuario como usuario a servidor. (f) Evitar dependencias del interfaz del navegador ya que es fácilmente vulnerable. Se puede utilizar IBE. El concepto de cifrado basado en identidad (IBE) es una variante más ágil del cifrado de clave pública o asimétrico (PKI) donde la identidad de un usuario (por ejemplo su dirección de correo electrónico, su DNI/NSS, su fotografía contaminada con un esteganograma que lo personaliza, su video-chat en tiempo real, una muestra biométrica, etc.) se utiliza en lugar de la clave pública del usuario (o certificado digital firmado por una Autoridad de Certificación). En este caso debe existir una tercera parte de confianza que se encargue de convertir la identidad del usuario en tiempo real en su clave privada.

Algunos objetivos de prevención del phishing son: (1) Desde el punto de vista ideal: conseguir que los datos sensibles/confidenciales/personales del usuario sólo alcancen al receptor deseado. (2) Desde el punto de vista práctico: prevenir que un phisher vea o modifique las cuentas del usuario y reducir la potencia de los ataques. Para ello: (a) Se debe actuar contra los errores, guardando las cuentas de los usuarios incluso cuando cometan errores. (b) Utilizar dispositivos móviles para establecer un autenticador que el usuario no pueda rápidamente revelarlo. (c) Proteger contra ataques MITM. (d) Defender contra keyloggers (software y hardware), por ejemplo utilizando teclados virtuales/ratón y herramienta de detección y eliminación como antispyware/antitroyanos. (e) Proporcionar autenticación mutua tanto servidor a usuario como usuario a servidor. (f) Evitar dependencias del interfaz del navegador ya que es fácilmente vulnerable. Se puede utilizar IBE. El concepto de cifrado basado en identidad (IBE) es una variante más ágil del cifrado de clave pública o asimétrico (PKI) donde la identidad de un usuario (por ejemplo su dirección de correo electrónico, su DNI/NSS, su fotografía contaminada con un esteganograma que lo personaliza, su video-chat en tiempo real, una muestra biométrica, etc.) se utiliza en lugar de la clave pública del usuario (o certificado digital firmado por una Autoridad de Certificación). En este caso debe existir una tercera parte de confianza que se encargue de convertir la identidad del usuario en tiempo real en su clave privada.

Enfoques para el pharming

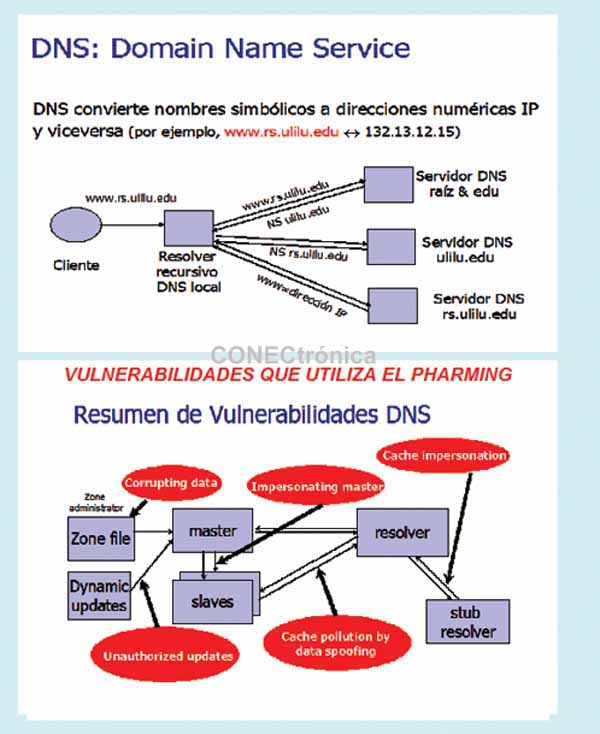

Muchas defensas anti-phishing se basan en DNS. El pharming puede saltarse dichas defensas por medio del envenenamiento de la caché DNS y/o falsificación de las respuestas DNS. Esto significa que cuando nuestro navegador pida por ejemplo la dirección de www.paypal.com, el atacante habrá conseguido que le responda con una dirección IP de la del sitio Web que controla el atacante, por ejemplo, 138.6.6.6. El pharming dinámico proporciona correspondencias DNS falsas para un servidor de confianza, engaña al usuario para que descargue un script malicioso. Así mismo fuerza al usuario a descargar contenido del servidor real, temporalmente proporcionando la correspondencia DNS correcta. El script malicioso y el contenido tienen el mismo origen.

Existen básicamente dos técnicas a través de las cuales se puede realizar el pharming: (1) Utilizando virus/malware/código malicioso en correos electrónicos. Un correo electrónico inocente (aunque algo sospechoso) puede contener una imagen que cuando se abra/vea en su programa de correo electrónico de hecho descargue un virus a su computador. El virus re-escribe el fichero denominado de “host” (resolución estática de nombres) que normalmente convierte las URLs estándar (como www.google.com) en direcciones IP entendidos por su computador (como 132.45.13.7). Un computador con un fichero de host falsificado irá a un sitio Web equivocado incluso aunque el usuario teclee la URL correcta. (2) Utilizando el envenenamiento DNS (resolución dinámica de nombres). Es la amenaza más maliciosa pues actúa aunque tengamos el mejor antivirus del universo. Altera las correspondencias de dirección URL Web/Correo electrónico en dirección IP.

Prevención del pharming

Prevención del pharming

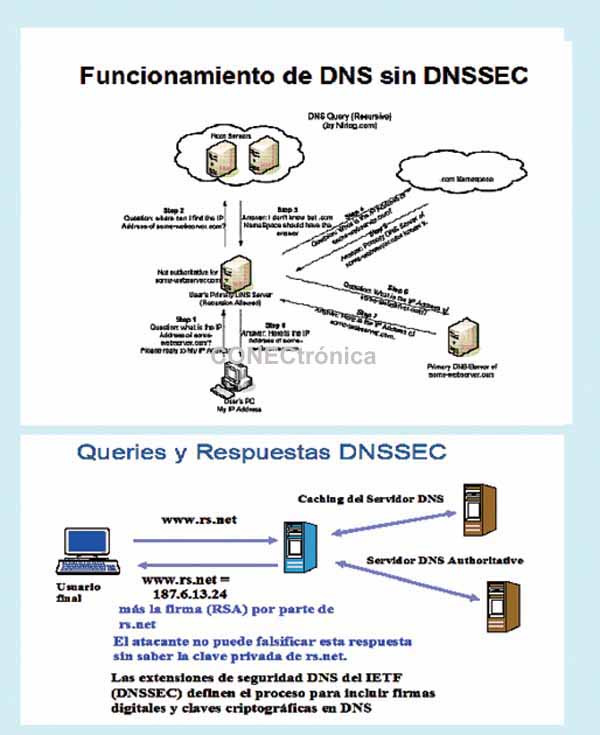

Algunas técnicas utilizadas son: (i) Los servidores deberían añadir otro nivel de autenticación, deberían probar que son quien dicen ser y establecer un enlace de confianza entre el usuario y ellos. Esto exigiría que el sitio Web obtenga un certificado digital de una autoridad de certificación seria como VeriSign/Izenpe. La mayor parte de los navegadores Web ya disponen de la capacidad para verificar la presencia de certificados de servidor correctos. El problema está en el lado del servidor. Algunos sitios ya ofrecen certificados, cuando uno visita estos sitios el usuario ve una caja de diálogo que pregunta si deseas confiar en el certificado; si el nombre del certificado no coincide con el sitio al que se desea alcanzar, se detecta que algo va mal y se debe abandonar el lugar. Quizás tu sitio Web destino (tu URL del banco) ha sido secuestrado. Si el certificado es correcto, uno guarda el certificado para que la próxima vez que el navegador se dirija a la dirección correcta se pueda loggear en el sitio. (ii) Utilizar de forma generalizada DNSSEC capaz de autenticar criptográficamente la correspondencia de URL/dirección E.Mail en dirección IP; pero es incapaz de defenderse contra ataques DoS/DDoS. Existen tres versiones: (a) PK-DNSSEC. Basado en criptografía asimétrica de clave pública. (b) SK-DNSSEC. Basado en criptografía simétrica de clave secreta, utiliza el nonce (valor efímero de un solo uso) en cada mensaje para evitar ataques de repetición. (c) Enfoque híbrido. Combina ambas tecnologías y el servidor de zona raíz DNS tiene una clave pública.

Consideraciones finales

Nuestro grupo de investigación lleva trabajado más de veinte años en el área de la síntesis, análisis y evaluación de mecanismos de protección contra el robo de datos confidenciales/sensibles a través de diversos enfoques basados en red cableada e inalámbrica.

Este artículo se enmarca en las actividades desarrolladas dentro de LEFIS-Thematic Network.

Bibliografía

Areitio, J. “Seguridad de la Información: Redes, Informática y Sistemas de Información”. Cengage Learning-Paraninfo. 2010.

- Areitio, J. and Areitio, A. “Nuevos enfoques en el análisis de la tecnología firewall, componente esencial para la seguridad de red”. Revista Conectrónica. Nº 122. Noviembre 2008.

- Aycock, J. “Spyware and Adware”. Springer, 2010.

- Corby, M.J. “Complete Guide to Preventing Data Loss”. CRC Press. 2011.

Autor:

Prof. Dr. Javier Areitio Bertolín – E.Mail:

Catedrático de la Facultad de Ingeniería.

Director del Grupo de Investigación Redes y Sistemas. Universidad de Deusto .

Prof. Dra. Ana Areitio Bertolín – E.Mail:

Laboratorio de Informática Aplicada. Universidad del País Vasco (UPV/EHU)