La multi-factorización-extrema consiste en elevar al máximo el número de factores que componen las contramedidas/salvaguardas/controles. Por ejemplo, una autenticación para SSO/Single-Sign-On de pocos factores es una temeridad hoy en día. Las contramedidas/salvaguardas/componentes/controles de protección/defensa de la ciberseguridad (como la identificación, integridad/autenticidad, autenticación, confidencialidad, disponibilidad, no-repudio, autorización, control de acceso, privacidad, trazabilidad de las acciones (con factores como logs, registros de auditoría, SIEM, frescura de los datos con factores como marcas de tiempo/agua firmadas, firmas digitales, hashes, etc.), se deben componer de un número máximo/extremo de factores fuertemente encadenados (operando de forma unitaria como un todo, una única unidad) para conseguir una mayor robustez, fiabilidad, madurez, ciber-resiliencia, calidad, eficiencia, eficacia, protección, tolerancia a fallos, anti-hackeos (contra técnicas de IA/GenIA maliciosas masivas), defensa en profundidad, rendimiento, etc. Por ejemplo, una autenticación de pocos factores (sólo una-contraseña, sólo una-aplicación-deficiente, sólo un-mecanismo-biométrico-fisiológico/de-comportamiento como huella-dactilar/retina/iris, biometría de voz, de imagen, videoconferencia, etc. es insuficiente) puede ser violada cada vez más fácilmente con herramientas avanzadas de deep-IA.). La ciberseguridad utiliza inferencia multidimensional basada en IA con capacidades de un conjunto de modelos entrenados en diferido y tiempo real para tomar decisiones lógicas más rápidas y operaciones más ciberseguras basadas en datos en vivo (es defensiva, protectora pero también ofensiva para poder monitorizar/evaluar los controles de ciberseguridad y prevenir con anticipación infecciones-anomalías-mal-comportamientos utilizando técnicas vía malware de defensa nómada tipo DAIM, hacking-ético, red-team, análisis-forense(guardando la cadena de custodia), pentesting, etc. recopila información/inteligencia, escanea, analiza vulnerabilidades, monitoriza intentos de explotación, escalada de privilegios, pivoting, movimientos-laterales, intento de ocultación-mimetización, etc.)

CONTRAMEDIDAS/FACTORES EN MFE-CIBERSEGURIDAD.

El repertorio de contramedidas/salvaguardas/controles en MFE-ciberseguridad crece día a día, son entre otras las siguientes:

1- MFE-Confidencialidad/MFEC-extremo-a-extremo-de-datos/etc. (Confidencialidad-con-multi-factorización-extrema). Este componente/control se encarga de impedir que se pueda revelar/conocer/saber/inferir/descifrar/decodificar/entender todo aquello que sea privado/secreto/oculto como identidades, datos estructurados/no-estructurados (y todos sus niveles superiores de elaboración: información, inteligencia, sabiduría, etc.), contenidos/mensajes de todo tipo (personas físicas-jurídicas, financieros, de salud, militares, industriales, diplomáticos, etc.), copyrights, etc. No se sepa su existencia, dónde están, quienes son, su ubicación, sus interrelaciones con otras entidades, etc. Para ello se utiliza un conjunto muy elevado de factores/mecanismos encadenados-como-un-todo, muy robustos (como criptografía/cifrado extremo a extremo postcuántico (con algoritmos criptográficos post-cuánticos como FIPS 203 (ML-KEM), FIPS 204 (ML DSA), SLH-DSA, etc.) y convencionales de elevadísima robustez (NG-3DES, NG-AES/AES-CRT-NIST-SP-800-38A, NG-RSA, NG-GM, NG-BG, NG-IDEA, ECC, FIPS-140-3-nivel-máximo,etc.), esteganografía/marcas-de-agua, canales-subliminares/anonimato, OT,ZK,SMPC,ZT, recintos de Faraday (para impedir captura ilegal de información a través de emanaciones electromagnéticas de todo tipo de dispositivos, pantallas, controladores, PCs,etc.), tecnología-deception, cuarentena/con-sandboxing, honeypot/honeynets/DMZs, NF-VPN (oculta la dirección IP real para proteger la conexión creando continuamente múltiples direcciones IP virtuales), etc.). Impide ciber-ataques SNDL (Store Now Decrypt Later) para descifrar o ciber-atacar todo tipo de criptografía pre/postcuántica, protege contra actividades BYOD (Bring Your Own Dispositives), fugas de datos con DLP para Email, proporciona seguridad de datos en Web, Seguridad de Endpoints (a través de servicios EDR-detección y recuperación de endpoints con telemetría de ciber-amenazas), redes (con NGFW/New-Generation-Firewalls), aplicaciones, datos, Clouds, Edges, etc.

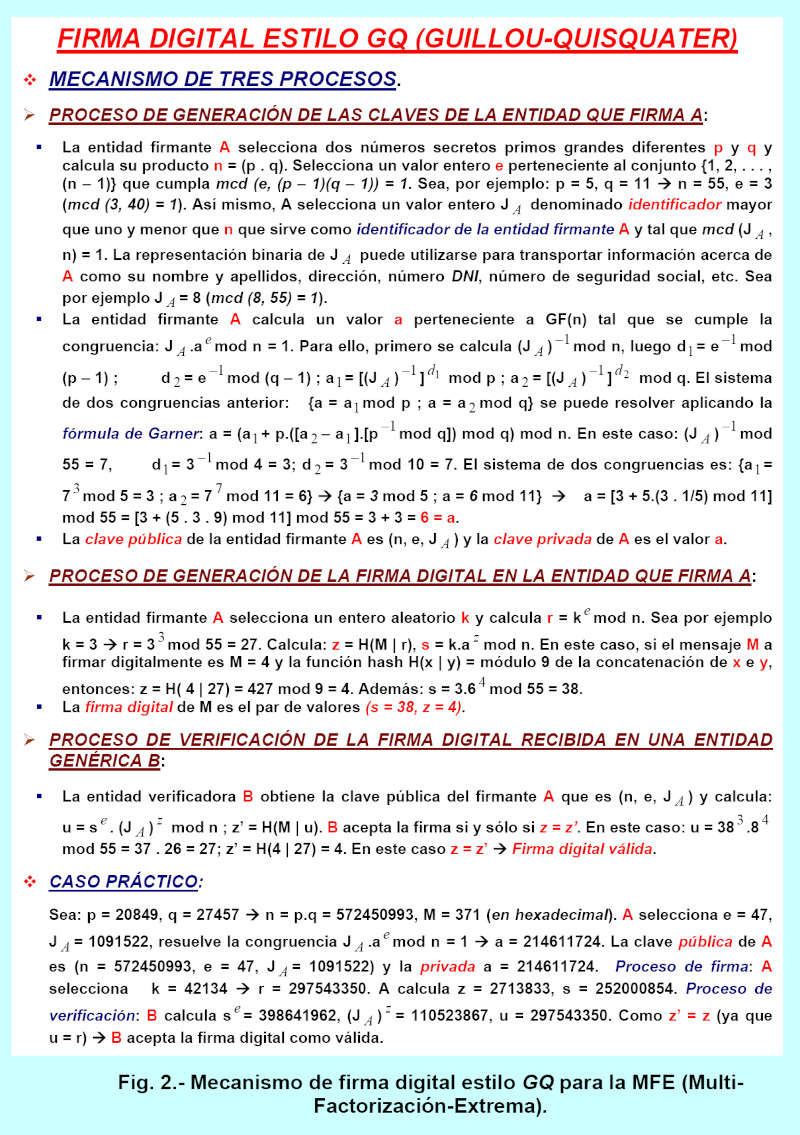

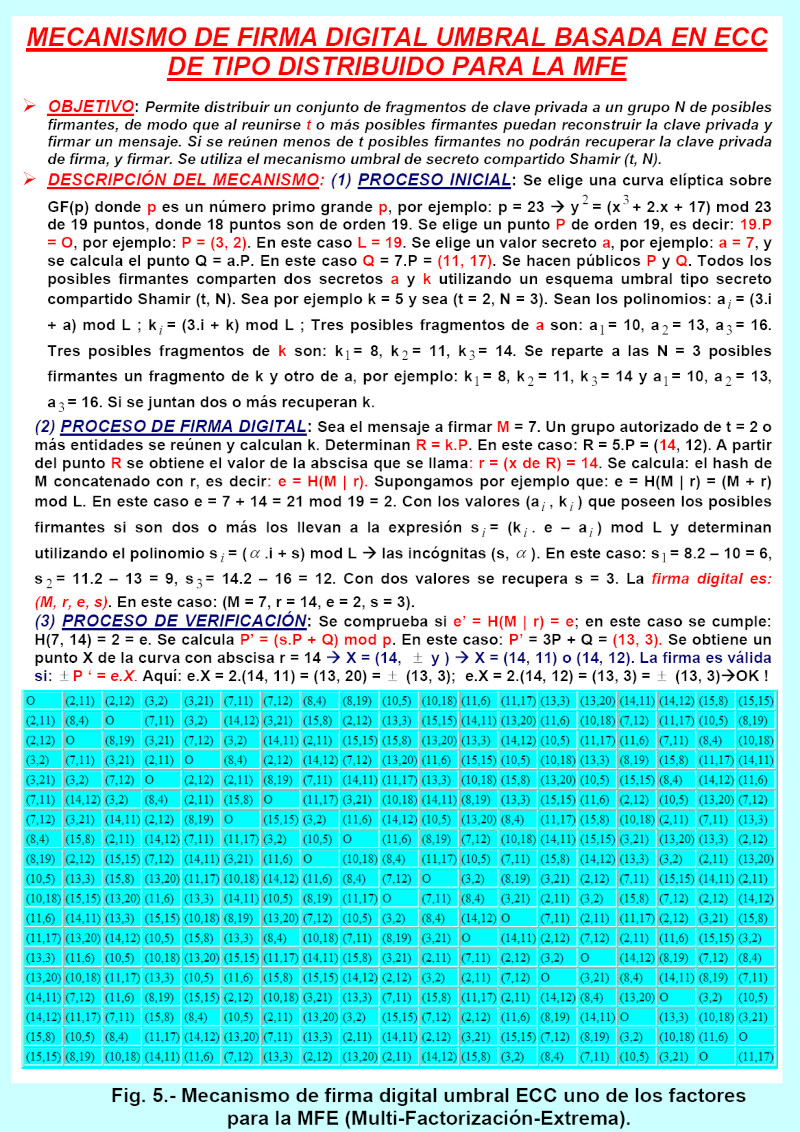

2- MFE-No-Repudio/MFENR-de-acciones/operaciones/comportamientos (No-repudio-con-multi-factorización-extrema). Este componente/control se encarga de impedir que cualquier tipo de entidad (persona física-jurídica, dispositivo de computación, asistente-personal basado-en-IA/robot-IA, AMR-Autonomous-Mobile-Robot/AGV-Automated-Guided-Vehicles(con-radares-FMCW/PCR-24/60/122GHz), Vehículos-autónomos/inteligentes, ecosistemas-con-tecnología-de-sistemas-embebidos/COM(Computer-On-Modules)-SGET(Standardization-Group-for-Embedded-Technologies),etc). pueda negar que haya realizado una operación/acción/tarea/etc. Este componente utiliza un encadenamiento de múltiples factores/tecnologías como criptográfica/firmas digitales, backup-múltiples/monitorización-extrema, TTPs (Terceras-Partes-de-Confianza), etc.

3- MFE-Autenticación/MFEA-de-entidades (Autenticación-con-multi-factorización-extrema). Este componente/control se encarga de demostrar/probar que una entidad (persona, máquina, software, firmware, hardware, servicio, suministrador, etc.) es quien dice ser utilizando un conjunto muy elevado de tecnologías/factores: algo secreto que uno sabe (contraseñas de elevadísima entropía(la entropía se calcula como el logaritmo decimal de CA elevado a L donde la longitud L debe ser muy grande, formada por números, letras mayúsculas/minúsculas, caracteres especiales, letras-griegas, etc. es decir con un alfabeto CA de muy elevada-cardinalidad); que la contraseña no sea por defecto y sea diferente para cada uso, que se actualice con gran frecuencia (hay empresas que impiden que sus usuarios actualicen sus contraseñas y no controlan el nivel de entropía de las mismas les es igual por dejadez o ignorancia), cuando el usuario se haya ido a otra empresa (se deberían bloquear), uso de acertijos/resolución-de-problemas, CAPTCHA(Completely-Automated-Public-Turing-test-to-tell-Computers-and-Humans-Apart) (permite diferenciar personas de seres-artificiales/bots), claves, PINes, respuestas a una batería de preguntas desconocidas por los demás, etc.), algo que uno es (biometrías fisiológicas (huellas dactilares, reconocimiento facial, retina, iris, ADN, análisis de la voz, etc.) y biometrías de comportamiento (como habla/escribe, camina, sus gestos, como escribe/grafología, etc.)), algo que uno tiene/lleva (implantes biónicos, tarjetas inteligentes, tarjetas-de-coordenadas-de- bancos que permiten crear contraseñas, aplicaciones (como Okta), un móvil para recibir una segunda/tercera/etc.-contraseña OTP/One-Time-Password, tokens-hardware/generadores-hardware-de-contraseñas, etc.), donde se encuentra (geolocalización-outdoor(en-el-exterior) utilizando redes de satélites (GPS,Galileo,Glonass,etc. y geolocalización-indoor(en-el-interior-de-locales) utilizando Bluetooth-cámaras-de-video-sensores,etc.), videovigilancia-con-dispositivos-no-manipulados/que-sean-autenticos-con-múltiples-PUF, etc.), cual es el instante temporal (año/mes/día/hora/minuto/segundo/reloj-atómico/etc.)

4- MFE-Disponibilidad/MFED-de-sistemas/datos/MFE-Continuidad-del-negocio/MFECN (Disponibilidad-con-multi-factorización-extrema para tolerancia a cualquier posible contingencia/ciberataque/etc., conseguir continuidad del negocio, defensa en profundidad, etc.). Este componente se encarga de generar un elevado número de factores/opciones para impedir bloqueos/paradas/fallos/no-funcionamiento/indisponibilidad de todo tipo, en todo tipo de sistemas/recursos/productos hardware/firmware/software/comunicaciones/fluido-eléctrico/APPs/APIs/SOs/datos-información-etc./cadenas-de-suministro/personas/gestión/gobernanza/SOCs/etc. Su misión es proporcionar múltiples factores de redundancia-protegidos encadenados, por ejemplo, si se corta el fluido eléctrico contar con múltiples SAIs/UPSs (sistemas de alimentación in-interrumpida) de respaldo; si fallan las comunicaciones proporcionar múltiples canales de comunicación de respaldo-alternativos como por ejemplo vía múltiples redes de satélites conocidas y desconocidas (Galileo, GPS, Glonass, BeiDou, etc.), comunicaciones con otros proveedores cable, fibra, móviles 4G, 5G, 6G, etc. para mantener las comunicaciones in-interrumpidas; si perdemos nubes/edges contar con múltiples nubes/edges de backup privados; si tiene éxito un ciberataque ransomware y no podemos disponer del software y datos cifrados por nosotros con MFC proporcionar un elevado número de copias de seguridad cifradas o backup de respaldo en múltiples lugares diferentes alejados con continua verificación de su correcto estado operativo. Por ejemplo, a nivel de fallos del disco duro utilizar redundancia de discos duros como por ejemplo RAID (Redundat-Array-of-Inexpensive-Disk), etc. La normativa CRA(Cyber-Resilience-Act) fomenta una mejora de la disponibilidad y la fiabilidad de las operaciones críticas para que puedan seguir ejecutándose sin interrupciones, por ejemplo, microsegmentación en redes, operar con virtualización creando entornos virtuales aislados con máquinas virtuales separadas (con separación de funciones operativas) e hipervisores software/firmware para tareas de mantenimiento, actualizaciones, actualizaciones-software-firmware-OTA/On-The-Air-continuadas, implantación-de-arquitecturas-zonales-en -vehículos-crean-zonas diferenciadas,etc.

4- MFE-Disponibilidad/MFED-de-sistemas/datos/MFE-Continuidad-del-negocio/MFECN (Disponibilidad-con-multi-factorización-extrema para tolerancia a cualquier posible contingencia/ciberataque/etc., conseguir continuidad del negocio, defensa en profundidad, etc.). Este componente se encarga de generar un elevado número de factores/opciones para impedir bloqueos/paradas/fallos/no-funcionamiento/indisponibilidad de todo tipo, en todo tipo de sistemas/recursos/productos hardware/firmware/software/comunicaciones/fluido-eléctrico/APPs/APIs/SOs/datos-información-etc./cadenas-de-suministro/personas/gestión/gobernanza/SOCs/etc. Su misión es proporcionar múltiples factores de redundancia-protegidos encadenados, por ejemplo, si se corta el fluido eléctrico contar con múltiples SAIs/UPSs (sistemas de alimentación in-interrumpida) de respaldo; si fallan las comunicaciones proporcionar múltiples canales de comunicación de respaldo-alternativos como por ejemplo vía múltiples redes de satélites conocidas y desconocidas (Galileo, GPS, Glonass, BeiDou, etc.), comunicaciones con otros proveedores cable, fibra, móviles 4G, 5G, 6G, etc. para mantener las comunicaciones in-interrumpidas; si perdemos nubes/edges contar con múltiples nubes/edges de backup privados; si tiene éxito un ciberataque ransomware y no podemos disponer del software y datos cifrados por nosotros con MFC proporcionar un elevado número de copias de seguridad cifradas o backup de respaldo en múltiples lugares diferentes alejados con continua verificación de su correcto estado operativo. Por ejemplo, a nivel de fallos del disco duro utilizar redundancia de discos duros como por ejemplo RAID (Redundat-Array-of-Inexpensive-Disk), etc. La normativa CRA(Cyber-Resilience-Act) fomenta una mejora de la disponibilidad y la fiabilidad de las operaciones críticas para que puedan seguir ejecutándose sin interrupciones, por ejemplo, microsegmentación en redes, operar con virtualización creando entornos virtuales aislados con máquinas virtuales separadas (con separación de funciones operativas) e hipervisores software/firmware para tareas de mantenimiento, actualizaciones, actualizaciones-software-firmware-OTA/On-The-Air-continuadas, implantación-de-arquitecturas-zonales-en -vehículos-crean-zonas diferenciadas,etc.

5-MFE-integridad/MFEI/MFE-autenticidad/MFE-AU-de-datos/dispositivos(Integridad/autenticidad-con-multi-factorización-extrema). Este componente se encarga de proteger para que los datos/mensajes no sean alterados, ni cambiados/clonados los contenidos de datos/software/firmware/hardware/entidades. Si se cambian los datos/información se hacen no auténticos. Para ello se encadena como una unidad un elevado número de factores como firmas digitales, hashes, PKI-certificados X.509, etc. Si es hardware se utilizan múltiples funciones PUF para conocer si un producto hardware ha sido clonado o modificado en cualquier lugar desde el origen, en la cadena de suministro incluso en su lugar de operaciones final, marcas de tiempo, esteganografía, PUF, etc.

6- MFE-identificación/MFE-ID-de-entidades (Identificación-con-multi-factorización-extrema). Este componente se encarga de impedir que una entidad pueda engañar tratando de mostrar una identidad falsa. Las identidades pueden ser humanas (IH), no humanas (INH), hibridas, reutilizables, descentralizadas, dispositivos, programas, sistemas, aplicaciones/APPs/APIs, bots, cuentas de servicio, identidades de cosas (IDoT) en el contexto IoT, gemelos digitales, identidades de entes en el metaverso y mundos-virtuales,VR(Realidad-Virtual)/AR(Realidad-Aumentada),etc. Todo tiene una identidad y cada identidad tiene diversos privilegios/derechos. Proteger contra suplantación de identidades con ciber-ataques scraping/phishing/smishing, bloquear “cookies de sesión”, códigos-QR-maliciosos/links/URLs-perversos(con-caracteres-invisibles),tomas-de-corriente-maliciosas-para PCs/móviles/vehículos, ciber-estafas-de-apropiación-de cuentas/ATO, troyanos-de-acceso remoto/RATs, etc. Entre los factores utilizados: tecnologías-ZK/ZT, ITDR (Detección y Respuesta ante Ciberataques a la Identidad),IGA(Gobernanza-y-Administración-de Identidades),etc.

7- MFE-autorización/MFEAU-de-entidades (Autorización-con-multi-factorización-extrema). Este componente se encarga de controlar, que entidad, puede acceder a que recursos y que operaciones/acciones/derechos-privilegios-de-acceso-tiene-cada-entidad-activa para realizar sobre dichos recursos (leer, escribir, ejecutar, borrar, cifrar,etc.) y en qué momento temporal, lugar espacial y modalidad. Debe protegerse la cesión de derechos de acceso y autorizaciones correctas a las entidades correctas sobre los recursos específicos correctos y controlar las operaciones/comportamientos correctos con los privilegios mínimos correctos encadenando numerosos factores/controles de defensa-protección como ACL (Access Control Lists; existen tantas como columnas tenga la MCA), Listas de Capacidades/LCs(existen tantas como filas tenga la MCA), matriz-de-acceso/MA-o-matriz-de-control-de-acceso/MCA,etc.

8- MFE-control-de-acceso/MFE-CA-de-entidades (Control-de-acceso-con-multi-factorización-extrema). Este componente se encarga de controlar la interacción entre entidades-activas/sujetos y entidades-pasivas/recursos/objetos (para que los primeros accedan a los recursos autorizados) impidiendo que se pueda tener acceso ilegalmente/maliciosamente. Integra identificación, autenticación, autorización, gestión de cuentas, etc. Existen muy diversos tipos de controles de acceso: RBAC (Control de Acceso basado en Roles), ABAC (Control de Acceso basado en Atributos), PBAC (Control de Acceso basado en Políticas), etc. Como contramedidas se utiliza IAM (Identity and Access Management), CIAM (Customer Identity and Access Management), PAM (Gestión de Acceso Privilegiado), etc. En todo acceso hay que proteger el quien, el qué del acceso, el cuándo, el dónde, el cómo de las interacciones entre todos los participantes: los sistemas, los datos y otras entidades.

9-MFE-Privacidad/MFEP-de-identidades-contenidos-acciones-geolocalización-momento-metadatos(Privacidad-con-multi-factorización-extrema). Este componente de la ciberseguridad (de privacidad de contenidos, identidades, de geolocalización, de asociaciones y relaciones entre entidades, de momentos temporales, de cómo actuar, comportarse, pensar, de ser observados/vigilados, etc.) y que además tiene identidad propia se encarga de impedir numerosas ciber-amenazas/ciberataques como: el secreto con recogida/retención/interceptación/envenenamiento-ARP/DNS,MITM-Man-In-The-Middle/procesamiento/observación/monitorización/diseminación/invasión/fugas/análisis de tráfico, etc. maliciosa de todo tipo de datos estructurados/no-estructurados (información, inteligencia, sabiduría, etc.) sobre entidades (personas, sujetos, dispositivos, etc.); por ejemplo escuchas-clandestinas-utilizando los micrófonos y captura ilegal de imágenes utilizando cámaras-Web en ascensores, TVs, móviles, ordenadores, paneles-de-vehículos, etc.; proteger la navegación Web contra rastreadores, Cookies implementando factores MF-VPN que cambia la IP real por una virtual de forma continua, etc. rastrear la identidad monitorizando la Dark/Deep-Web, proteger conta la ingeniería-social (manipular a las personas para que voluntariamente hagan lo que normalmente no harían), spoofing (usar suplantación de identidad con usos ilícitos/maliciosos), scavenging (obtener información una vez terminado un trabajo), shoulder-surfing (espiar físicamente a los usuarios), etc. Algunas de los factores-utilizados son: anonimato (se ocupa de ocultar entidades, identidades (de entidades como credenciales, ubicación geográfica/geolocalización (se deben borrar de forma profesional los metadatos de una foto ya que revelan su geolocalización y violan la privacidad), hora, etc.) y contenidos (almacenados, transferidos, ejecutados)-con-cifrado-esteganografía-canales-subliminares-OT/ZK/SMPC,etc; el anonimato deber ser de emisor/de receptor/anonimato bidireccional), uso de pseudónimos, uso de proxies/VPN (cambian la dirección IP real por una IP virtual IPv4/IPv6 de forma continua), no trazabilidad (oculta relaciones), no observabilidad, denegación plausible (no se puede saber/demostrar que alguien dijo o hizo algo; imposibilita el no-repudio-malicioso)/OTR (Off-The-Record), canales privados, búsquedas privadas, privacidad diferencial/K-Anonimato, privacidad de la localización (física y lógica), OT (Transferencias Trascordadas n de m), ZK (Zero Knowledge), canales subliminares, micro-fragmentación de red, compromiso/entrega-homomórfica, cifrado, esteganografía/marcas de agua, DMZs (Zonas DesMilitarizadas), malware-de-defensa-DAIM, PIR (Private Information Retrieval), protección contra fuga de datos a través de emanaciones EM de datos vía electromagnética/uso de Cajas-de-Faraday, uso de DLP (Prevención de fuga de datos) predictiva, uso de tecnología-deception y de inhibidores-de-RF, IDV(Verificador-de-Identidad-Digital), etc.

9-MFE-Privacidad/MFEP-de-identidades-contenidos-acciones-geolocalización-momento-metadatos(Privacidad-con-multi-factorización-extrema). Este componente de la ciberseguridad (de privacidad de contenidos, identidades, de geolocalización, de asociaciones y relaciones entre entidades, de momentos temporales, de cómo actuar, comportarse, pensar, de ser observados/vigilados, etc.) y que además tiene identidad propia se encarga de impedir numerosas ciber-amenazas/ciberataques como: el secreto con recogida/retención/interceptación/envenenamiento-ARP/DNS,MITM-Man-In-The-Middle/procesamiento/observación/monitorización/diseminación/invasión/fugas/análisis de tráfico, etc. maliciosa de todo tipo de datos estructurados/no-estructurados (información, inteligencia, sabiduría, etc.) sobre entidades (personas, sujetos, dispositivos, etc.); por ejemplo escuchas-clandestinas-utilizando los micrófonos y captura ilegal de imágenes utilizando cámaras-Web en ascensores, TVs, móviles, ordenadores, paneles-de-vehículos, etc.; proteger la navegación Web contra rastreadores, Cookies implementando factores MF-VPN que cambia la IP real por una virtual de forma continua, etc. rastrear la identidad monitorizando la Dark/Deep-Web, proteger conta la ingeniería-social (manipular a las personas para que voluntariamente hagan lo que normalmente no harían), spoofing (usar suplantación de identidad con usos ilícitos/maliciosos), scavenging (obtener información una vez terminado un trabajo), shoulder-surfing (espiar físicamente a los usuarios), etc. Algunas de los factores-utilizados son: anonimato (se ocupa de ocultar entidades, identidades (de entidades como credenciales, ubicación geográfica/geolocalización (se deben borrar de forma profesional los metadatos de una foto ya que revelan su geolocalización y violan la privacidad), hora, etc.) y contenidos (almacenados, transferidos, ejecutados)-con-cifrado-esteganografía-canales-subliminares-OT/ZK/SMPC,etc; el anonimato deber ser de emisor/de receptor/anonimato bidireccional), uso de pseudónimos, uso de proxies/VPN (cambian la dirección IP real por una IP virtual IPv4/IPv6 de forma continua), no trazabilidad (oculta relaciones), no observabilidad, denegación plausible (no se puede saber/demostrar que alguien dijo o hizo algo; imposibilita el no-repudio-malicioso)/OTR (Off-The-Record), canales privados, búsquedas privadas, privacidad diferencial/K-Anonimato, privacidad de la localización (física y lógica), OT (Transferencias Trascordadas n de m), ZK (Zero Knowledge), canales subliminares, micro-fragmentación de red, compromiso/entrega-homomórfica, cifrado, esteganografía/marcas de agua, DMZs (Zonas DesMilitarizadas), malware-de-defensa-DAIM, PIR (Private Information Retrieval), protección contra fuga de datos a través de emanaciones EM de datos vía electromagnética/uso de Cajas-de-Faraday, uso de DLP (Prevención de fuga de datos) predictiva, uso de tecnología-deception y de inhibidores-de-RF, IDV(Verificador-de-Identidad-Digital), etc.

10- MFE-Auditorías/trazabilidad-de-acciones/accounting-con-multi-factorización-extrema. Este componente se encarga de analizar y auditar para bloquear vulnerabilidades, fallos de configuración, cookies de sesión peligrosas, etc. Utiliza factores como Logs-supervisor/Registros-de-auditoria/eventos/SIEM,SecDevOps,etc.

11-MFE-Anti-captura-de-emanaciones-y-bloquear-interferencias-electromagnéticas(Anti-captura-de-emanaciones-y-bloquear-interferencias-electromagnéticas-con-multi-factorización-extrema). Este componente se encarga de impedir que se pueda robar información ni se pueda perturbar con interferencias EMI/RFI las operaciones.

12-MFE-Recintos para almacenar o ejecutar software infectado (Recintos-para-almacenar-o-ejecutar-software-infectado/peligroso-con-multi-factorización-extrema). Los MFE-Zonas de cuarentena se encargan de impedir que se pueda contaminar el resto del ecosistema informático/red si guardamos ficheros infectados utilizando Zonas de cuarentena con paredes de asilamiento con multi-factorización-extrema. Los MFE-Sandboxing son recintos con múltiples capas/paredes de aislamiento para ejecutar ficheros contaminados y que sus esporas maliciosas no puedan salirse.

13-MFE-certificación/acreditación/cualificación (Certificación-con-multi-factorización-extrema)-continuadas. Este componente se encarga de que todo producto/elemento/componente hardware/firmware/software/dispositivos/personas/empresas/cadenas-de-suministro, etc. dispongan de un conjunto muy elevado de acreditaciones continuamente-verificadas/evaluadas/auditadas que demuestren que dicho elemento es MFE-ciberseguro (no se haya contaminado en una cadena de suministro, etc.). Existen muchos estándares, criterios, normas, etc. que deben ser auditados/evaluados para recibir una certificación/acreditación por parte de un organismo externo acreditado por ejemplo un elemento puede recibir la certificación de CC (Common-Criteria, Criterios-Comunes) con la garantía EAL4+ emitido por un organismo externo acreditado como Trust-CB; Otras certificaciones en este caso de productos inalámbricas son GSMA NESAS, German BSI NESAS, CCS-GI. Otros estándares/normativas/marcos a certificar son ENS/CCN, ISO/IEC-27001, ISO 17799, ISO-7498-2, BS-7799, SAS-70, DIN-EN-80001-1 (para la evaluación de riesgos a dispositivos como cámaras/PCs-tablets,etc), ISO/IEC-27090, ZTA (Zero Trust Architecture)-definida-por-la-NIST-800-207, ISO/IEC-27563, DORA, ISO/IEC-5469/22440, MITRE-ATT&CK(Adversarial Tactics Techniques and Common Knowledge), NIS2, CRA (Cyber Resilience Act), ISO/IEC-27002, NIST-CSF2.0 (Productos de clase II firewalls, IDS, microprocesadores, etc. Productos de clase I sistemas de gestión de identidad, software/hardware/firmware de gestión de acceso privilegiado, lectores de control de acceso, gestores de contraseñas, etc.), PCI-DSS, SOX, HIPAA, GDPR, CCPA, NIST-SP-800-63, ISO/IEC-38507-gobernanza, etc. Otros organismos externos acreditados para poder evaluar-auditar y poder otorgar certificaciones son Applus, Leet-Security, ENAC, AENOR, CCN (certifica con categoría alta de la cualificación CPSTIC (Catálogo de Productos y Servicios de Seguridad para las Tecnologías de la Información y las Comunicaciones del CCN)), etc. Las personas y empresas no son suficiente con que estén concienciadas deben estar formadas/adiestradas con examen y evaluación rigurosa y acreditada de conocimientos para saber si son válidas para actuar adecuadamente frente a ciber-amenazas/ciberataques/ciber-fakes, usando auditorías-pentest/red-teams, etc. reales utilizando exámenes, ensayos, evaluaciones, etc. continuados.

SOFISTICACIÓN DE LAS ACTIVIDADES DE LOS CIBERATACANTES.

SOFISTICACIÓN DE LAS ACTIVIDADES DE LOS CIBERATACANTES.

Los agentes de ciberataque se aprovechan cada día de más elementos vulnerables (personas/hardware/firmware/software/cadena-de-suministro/gestión/gobernanza/etc.): (i) Instalaciones por defecto como contraseñas estándar para ciertos productos, servicios instalados sin conocimiento de operador/usuario, niveles de ciberseguridad mínimos y demasiado básicos, etc. (ii) Nula o poca formación/certificación/evaluación con exámenes continuados de los usuarios; mucho cuidado el estar concienciados solamente no sirve. Por ejemplo, emplear la misma contraseña para todo tipo de actividades laborales y de ocio como RRSS, incluso para operaciones de elevado riesgo como accesos múltiples utilizando SSO (Single-Sign-On), escribir la contraseña cerca del puesto de trabajo, etc. (iii) Puertos abiertos, de servicios no necesarios instalados, malware que abre furtivamente puertos, realiza movimientos laterales (para progresar en su ciberataque y ocultarse en vida latente), etc. (iv) No eliminar cuentas por defecto de usuarios no activos, fallecidos, que se han ido a otras empresas, etc. No eliminar los servicios no utilizados (son una fuente de ciberataques), etc. (v) No utilizar antivirus robustos y no actualizarlos, no aplicar parches y actualizaciones al software como navegadores, APPs/APIs, sistemas operativos, vulnerabilidades de contraseñas por su debilidad o poca entropía. Las actualizaciones de los sistemas son cada día más esenciales, cada día es menor el intervalo de tiempo entre la existencia de una vulnerabilidad (zero-day-exploit) y los ciberataques utilizando dichas vulnerabilidades, etc. (vi) No utilizar SIEM (Security-Information-Event-Manager) ni herramientas de auditoría, análisis forense, etc. de forma continuada, que permiten conocer el estado de la red/hosts, valor de los registros de eventos, log-supervisory, etc. No usar switch/L2 y en su lugar emplear hub/L1. (vii) Nula responsabilidad compartida en muchas las cadenas de suministro. (viii) La elevada superficie de ciberataque que presenta AD (Active Directory) fomenta el aumento de ciberataques “Kerberoasting”. (ix) Incremento de ciber-amenazas/ciber-ataques debido a deficiencias y defectos en gobernanza, gestión, calidad, certificación de todo tipo de productos (hardware, firmware, software, servicios, APPs, APIs, etc.), proveedores, empresas, personas, etc. Además, el cifrado debe proteger de forma multifactor con parte post-cuántica todo tipo de datos/información creada, almacenada, en tránsito, en ejecución, etc. (x) Existe un incremento exponencial de la superficie de ciber-ataque generada por el crecimiento exponencial de ecosistemas/dispositivos IoT (en todo tipo de lugares incluso en los hogares, automóviles modernos, infraestructuras críticas, etc. El soporte de red para numerosos dispositivos IoT utilizando reducida capacidad está creando un elevado número de puntos de entrada para agentes/actores/malware maliciosos), ecosistemas Edge, etc. Vulnerabilidades en las comunicaciones de todo tipo: IoT/IIoT/IoMT como Zigbee/Thread/Sigfox/Matter/BLE-5.0(Bluetooth-Low-Energy-5.0)/LoRaWan/Wi-Fi-7/Mioty/DEC-NR+(Digital-Enhanced-Cordless-Telecommunications-New-Radio-Plus-ETSI-UIT)/NB-IoT/LTE-M/etc. (xi) Se observa una gran preocupación por la ruptura de la autenticación basada en la biometría utilizando tecnologías deep-fake basadas en IA. Así mismo la adopción masiva de la cloud/multi-cloud con vulnerabilidades difíciles de identificar está creando un incremento de ciber-ataques.

ASPECTOS FINALES.

Actualmente la ciberseguridad desplegada debe operar con proactividad vía tecnologías (confidencialidad, integridad, no repudio, disponibilidad-continuidad de negocio-alta disponibilidad, autenticación, etc.), procesos (gestión-análisis, gobernanza, madurez, calidad, monitorización-continua, ZT/Zero-Trust, SecDevOps, caza/gestión-de-vulnerabilidades (0-day/n-day), gestión-de-parches, actualizaciones-continuadas, trazabilidad, hunting-threats, auditorias-continuadas, pen-testing, red-team, etc.), sobre todo: productos, empresas, proveedores, cadenas de suministro, ecosistemas IoT/Edge/multi-nubes, infraestructuras 2,5G/3G/4G-LTE/5G-celular/5G-no-celular-DECT-NR+/6G, personas (la concienciación ya no es suficiente debe haber formación/adiestramiento con certificación/evaluación muy rigurosa), etc. que deben certificarse/auditarse/evaluarse de forma continuada (basándose en estándares rigurosos como ISO, ENS/CCN, Common-Criteria/EAL, NIST, ISO/IEC-33000, MITRE, DORA, CRA, ISO-26262, PCI-DSS, etc.) con cualificación/calificación alta por medio de entidades externas acreditadas como ENAC, AENOR, Trust-CB, CCN, LEET-Security, Applus, etc.

REFERENCIAS.

- Areitio, J. “Seguridad de la Información: Redes, Informática y Sistemas de Información”. Cengage Learning-Paraninfo-2024.

- Areitio, J. “Cancelación anticipada por parte del DAIM/MIAD de singularidades y técnicas generadoras de ciberataques insidiosos”. Revista Conectronica. Nº 256. Mayo-2023.

- Gupta, I. “Operationalizing Expectations and Mapping Challenges of Information-Privacy and Data-Protection-Measures: A Machine-generated Literatute Overview”. Springer-2024.

- Hubbard, D.W. and Seiersen, R. “How to Measure Anything in Cybersecurity Risk”. Wiley John and Sons-2023.

- Wilson, D.C. “Cybersecurity”. The MIT Press Essential Knowledge Series. The MIT Press-2022.

- Stewart, A.J. “A Vulnerable System: The History of Information Security in the Computer Age”. Cornell University Press-2023.

- Xu, Z., Choo, K.-K. R., Dehghantanha, A., Parizi, R. and Hammoudeh, M. “Cyber Security Intelligence and Analytics”. Springer-2020.

- Di Pietro R. “New Dimensions of Information Warfare”. Springer-2021.

- Smith: J.E.H. “The Internet Is Not What You Think It Is: A History, a Philosophy, a Warning”. Ed.-Princeton University Press-2023.

- Gupta, I. “Expectations vs Realities of Information Privacy and Data Protection Measures: A Machine-generated Literature Overview”. Springer-2023.

- Brooks, C. “Inside Cyber: How AI, 5G, IoT, and Quamtum Computing Will Transform Privacy and Our Security”. Wiley-2024.

Autor: Prof. Dr. Javier Areitio Bertolín – Director del Grupo de Investigación Redes y Sistemas.