- Viernes, 10 Mayo 2013

En el presente artículo se aborda el paradigma y tecnología emergente de los ecosistemas de Inteligencia Ambiental. Si bien los objetivos que se pretenden inicialmente parecen positivos (ayudar, asistir, mejorar, facilitar, etc.), la realidad es que su complejidad es tal que si no se aplican arquitecturas profesionales de protección va a conducir a una utopía negativa donde la ciberprivacidad-ciberseguridad de las personas y empresas no se satisfaga creando infinidad de problemas y abriendo la Caja de Pandora de nuevos fraudes y explotación sin límite.

Caracterización de sistemas AmI. Áreas de aplicación

Caracterización de sistemas AmI. Áreas de aplicación

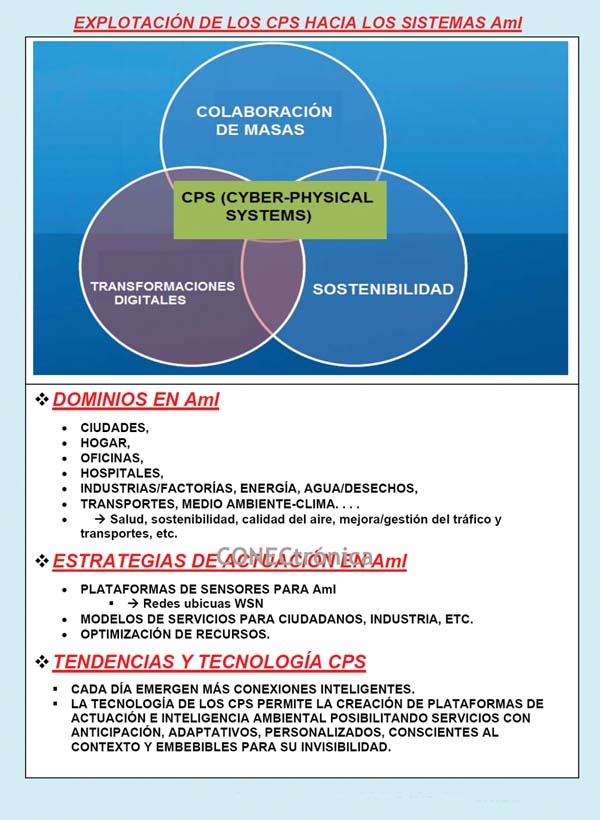

Algunas de las tecnologías que se integran en la Inteligencia Ambiental o AmI son la inteligencia basada en visión artificial, video-vigilancia (donde se analizan el lenguaje, los rostros, los gestos y las emociones de las personas, por ejemplo utilizando la realidad aumentada), los interfaces biométricos/perceptuales con gestión de voz, utilización de materiales con nanotecnología como piel artificial, la interacción multimodal, redes ubicuas, etc. La tecnología AmI permite crear entornos imperceptibles/invisibles, intuitivos de dispositivos de red inteligentes que son conscientes de la presencia humana y que junto con capacidades avanzadas de minería de datos dan la posibilidad de que los datos de las personas se capturen de forma invisible, se analicen y se intercambien entre innumerables sensores, procesadores, bases de datos y dispositivos para proporcionar servicios de información contextualizados y personalizados incluso en países con legislación muy diferente. El desarrollo de entornos AmI se esta dirigiendo a la creación de sistemas y servicios donde se incluyen las siguientes características: red, movilidad, imperceptibilidad y escalabilidad que permiten la capacidad de estar siempre con la mejor conectividad en cualquier instante de tiempo independientemente del lugar y para todas las cosas embebidas en los objetos (etiquetas RFID, nanosensores-actuadores) de cada día de forma inteligente y personalizada y por tanto más centrados al usuario y a sus necesidades, con riqueza de contenidos y experiencias y con interacción visual y multi-modal. La tecnología AmI en rápida evolución identifica un creciente número de desarrollos tecnológicos que posibilitan y permiten a sistemas y dispositivos heterogéneos en red, con diferentes capacidades de computación, cooperar en respuesta al reconocimiento de las actividades de la vida diaria de personas/animales/objetos con vistas a soportarlas implicándose en dichas actividades.

En inteligencia ambiental nos encontramos diversos dominios de implantación: hogar, salud en casa-hospitales, electrónica de consumo/ocio/trabajo/domótica, tráfico/gestión de la circulación de vehículos, navegación aerea, seguridad ante accidentes, entretenimiento, gestión de ciudades, vida urbana (smart-cities), e-democracy, oficinas, centros culturales/enseñanza, centros de salud, logística, e-m-commerce/business, etc. Entre los componentes clave de la AmI se pueden identificar: las comunicaciones ubicuas de banda superancha, la computación distribuida y los interfaces inteligentes. La AmI se caracteriza por diversos aspectos, algunos descuidados actualmente: (i) Un entorno sensible, consciente al contexto, adaptativo y que responda a la presencia de personas y objetos. (ii) Un entorno donde la tecnología se encuentre invisible, embebida y oculta en segundo plano. (iii) Un entorno que aumenta las actividades a través de la asistencia no explícita e inteligente. (iv) Un entorno que debe preservar la ciberseguridad, ciberprivacidad y la confiabilidad mientras se utiliza la información cuando se necesita y se considera apropiada (quién?). Esta característica actualmente se encuentra muy poco tenida en cuenta de forma puntual y prácticamente nada tenida en cuenta de forma global. La ciberprivacidad que es un derecho ya comienzan a considerarlo algunos como una mercancía (que se compre y venda) y un privilegio de pocos. (v) Un paradigma reciente, emergente que se basa en inteligencia artificial donde unidades de computación (tablets, smartphones, portátiles, etc.) se utilizan como herramientas proactivas que ayudan a las personas con sus actividades del día a día, tratando de hacer la vida más confortable. La inclusión de tecnologías de comunicación (cada vez más sofisticadas) y la potencia de computación en los objetos de cada día crece y su embebido en nuestros entornos debe ser lo más invisible posible. Para que los sistemas de AmI tengan éxito toda la maquinaria de la ciberseguridad-privacidad-confianza debe estar oculta y ser fiable, además la interacción humana con la potencia de computación y los sistemas embebidos en los alrededores debe ser suave y suceder sin que las personas se den cuenta. La conciencia de las personas en torno a los sistemas de AmI debe ir en dirección a ser más seguros-fiables-respeten la ciberprivacidad-ciberseguridad, confortables y den bienestar.

Las tecnologías AmI integran capacidades de sensores, potencia de procesamiento, mecanismos de razonamiento de inteligencia artificial, dispositivos miniatura de red, aplicaciones y servicios, contenido digital y capacidades de actuación distribuidas en el entorno circundante. Aunque esta implicada una gran variedad de diferentes tecnologías, el objetivo de la AmI es ocultar su presencia a los usuarios, proporcionando paradigmas de interacción no obstructivos e implícitos. Las personas deberían ser el centro de las consideraciones de diseño y su situación social, desde individuos a grupos, desde grupos de trabajo a familias o amigos y sus entornos de trabajo correspondientes como edificios de oficinas inteligentes, smart-fabricas, smart-hogares, espacios públicos smart, smart-hospitales, business-intelligence, smart-factorias, smart-transportes, etc.

Las tecnologías AmI integran capacidades de sensores, potencia de procesamiento, mecanismos de razonamiento de inteligencia artificial, dispositivos miniatura de red, aplicaciones y servicios, contenido digital y capacidades de actuación distribuidas en el entorno circundante. Aunque esta implicada una gran variedad de diferentes tecnologías, el objetivo de la AmI es ocultar su presencia a los usuarios, proporcionando paradigmas de interacción no obstructivos e implícitos. Las personas deberían ser el centro de las consideraciones de diseño y su situación social, desde individuos a grupos, desde grupos de trabajo a familias o amigos y sus entornos de trabajo correspondientes como edificios de oficinas inteligentes, smart-fabricas, smart-hogares, espacios públicos smart, smart-hospitales, business-intelligence, smart-factorias, smart-transportes, etc.

Amenazas y contramedidas en AmI

Los entornos AmI están integrados por diversos dispositivos de computación autónomos de la vida moderna desde electrónica del consumidor, electrónica embebida en objetos hasta teléfonos móviles. Las personas en un entorno AmI no se deben dar cuenta de estos dispositivos (algunos basados en nano-tecnología) sino simplemente aprovecharse de los mismos. Los dispositivos son conscientes de la presencia de las personas presentes en dichos entornos, reaccionando a sus gestos, acciones, voz y contexto. En un futuro cada vez más próximo (mundo AmI), cada producto fabricado (vestidos, dinero, dispositivos hardware, la pintura de nuestras paredes, las alfombras de los suelos, nuestros vehículos, etc.) estará embebido con inteligencia, redes formadas por muy pequeños sensores y actuadores (algunos autores los denominan “smart dust”). Actualmente ya desde hace tiempo existen sistemas de vigilancia, biometría, comunicaciones personales con movilidad, etc. AmI posibilita servicios personalizados y saber mucho más de nosotros a una escala global vía Internet.

Recientemente el interés en entornos AmI ha crecido significativamente a los nuevos retos de la sociedad que demandan servicios de elevada innovación como VANET (Vehicular Ad-hoc NETworks), AAL (Ambient Assisted Living), e-Health, IoT (Internet de las cosas-objetos), automatización de hogares/business, domótica, etc. La Inteligencia Ambiental pretende contribuir hacia entornos más sostenibles y más inteligentes como smart-cities, smart-cars, smart-grids, orquestación de dispositivos conscientes al medio ambiente (eco-aware), etc.

La computación ubícua/pervasive integrada en entornos AmI esta caracterizada por un elevadísimo número de dispositivos inteligentes heterogéneos (como por ejemplo smartphones/PDAs, ropa inteligente, objetos con electrónica-inteligencia embebida, nanosensores fijos y móviles, etc.) con diferentes capacidades considerando los canales de comunicación, la potencia de sus CPUs, el tamaño de sus memorias, el nivel de sus baterías (con capacidad de auto-recargarse por vibración, luz, movimiento, campo electromagnético circundante, sonido ambiental, calor), etc.

Los retos en ciberprivacidad inherentes de los sistemas AmI tienen el origen en dos innovaciones necesarias para su éxito son: (a) Una capacidad mejorada para recoger datos de las interacciones de cada día de las personas (en múltiples modalidades y sobre grandes intervalos de espacio y tiempo). (b) Una capacidad mejorada para buscar-correlacionar rápidamente en grandes bases de datos los datos recogidos, creando mayores posibilidades para generar perfiles de las personas y otras formas de minería de datos. Un posible conjunto de preocupaciones genéricas de ciberprivacidad en torno a los sistemas de Inteligencia Ambiental de cara a los usuarios son: (i) Una red ubicua y generalizada de comunicaciones y dispositivos interconectados dará lugar a una cantidad enorme de información personal en circulación que aumentará de forma muy importante (un negocio para los atacantes). (ii) La introducción de interfaces biométricos y de percepción para ciertas aplicaciones transformará la naturaleza cualitativa de la información personal en circulación. (iii) Las redes ubicuas integradas en los entornos AmI necesitarán el seguimiento y recogida de partes significativas de las actividades de cada día de los usuarios con vistas a proporcionar servicios personalizados. Si estos servicios son gratis e incluso tienen un costo las ventajas económicas para los controladores de estos entornos AmI pueden ser inimaginables.

Escenarios de computación multiparte segura

Consideremos que existen N clientes que se comunican con un servidor S utilizando canales anónimos bi-direccionales. El servidor almacena una entrada X para cada cliente i guarda un valor secreto qi. El objetivo es para cada cliente saber el valor del resultado de una función f(qi, X) pero manteniendo en privado qi de cara al servidor y evitando que los clientes sepan información sobre X. Estas dos propiedades de ciberprivacidades se denominan privacidad del cliente y privacidad del servidor. Supongamos que f es una función lineal, por ejemplo, f (q, X) = (X. q) donde X es una matriz que almacena el servidor y q un vector columna guardado por el cliente. El protocolo para la computación multiparte segura es: (1) Cada cliente divide su vector de entrada q en k fragmentos aditivos q1, . . . ., qk. De forma anónima envía k mensajes de la forma (j, qj) a S. (2) El servidor S responde a cada mensaje con el valor (X.qj + rj) donde rj son máscaras aleatorias cuya suma vale cero. Cada cliente puede ahora recuperar su salida añadiendo k mensajes a lo recibido. Debido a la elección de las máscaras rj cada cliente no sabrá información de X.

Consideraciones finales

Para poder obtener beneficios reales a corto, medio y largo plazo de los entornos de Inteligencia Ambiental cada vez más elaborados y sofisticados urge aplicar mecanismos-servicios profesionales de protección en ciberseguridad/ciberprivacidad, incluso basados en técnicas de ciberseguridad desarrolladas en inteligencia artificial y métodos de red ubicua IoT.  Este artículo se enmarca en las actividades desarrolladas dentro de LEFIS-Thematic Network.

Este artículo se enmarca en las actividades desarrolladas dentro de LEFIS-Thematic Network.

Bibliografía

Areitio, J. “Seguridad de la Información: Redes, Informática y Sistemas de Información”. Cengage Learning-Paraninfo. 2013.

Areitio, J. “Consideraciones técnicas de protección en torno a Bluetooth para WPAN”. Revista Conectrónica. Nº 160. Septiembre 2012.

Areitio, J. “Identificación y análisis de la protección de las aplicaciones Web”. Revista Conectrónica. Nº 143. Enero 2011.

Weber, W., Rabaey, J. and Aarts, E.H.L. “Ambient Intelligence”- Springer. 2010.

Wright, D., Gutwirth, S., Friedewald, M., Vildjiounaite, E. and Punie, Y. “Safeguards in a World of Ambient Intelligence”. Springer. 2010.

Petkovic, M. and Jonker, W. “Security, Privacy and Trust in Modern Data Management: Data-Centric Systems and Applications”. Springer. 2010.

Eldar, Y.C. and Kutyniok, G. “Compressed Sensing: Theory and Applications”. Cambridge University Press. 2012.

Schneier, B. “Economics of Information Security and Privacy”. Springer. 2011.

Nicastro, F.M. “Security Patch Management”. CRC Press. 2011.

Norman, T.L. “Risk Analysis and Security Countermeasure Selection”. CRC Press. 2009.

Wright, D. and Hert, P. “Privacy Impact Assessment”. Springer. 2012.

Fuller, R. and Koutsoukos, X.D. “Mobile Entity Localization and Tracking in GPS-less Environments. Second International Workshop”. Proceedings. Orlando. USA. September. 2009.

Craig, T and Ludloff, M.E. “Privacy and Big Data”. O’Reilly Media. 2011.

Bettini, C., Jajodia, S., Samarati, P. and Wang, X.S. “Privacy in Location-Based Applications: Research Issues and Emergency Trends”. Springer. 2009.

Tinm, C. and Perez, R. “Seven Deadliest Social Networks Attacks”. Syngress. 2010.

Axelrod, W.W., Bayuk, J.L. and Schutzer, D. “Enterprise Information Security and Privacy”. Artech House Publishers. 2009.

Kostopoulos, G. “Cyberspace and cybersecurity”. Auerbach Publications. 2012.

Autor:

Prof. Dr. Javier Areitio Bertolín – E.Mail: Esta dirección de correo electrónico está siendo protegida contra los robots de spam. Necesita tener JavaScript habilitado para poder verlo.

Catedrático de la Facultad de Ingeniería.

Director del Grupo de Investigación Redes y Sistemas. Universidad de Deusto.

Cursos Técnicos y Seminarios

Centro de recursos técnicos sobre retos de la ciberseguridad

En el mundo interconectado de hoy en día, la necesidad de integrar la seguridad en el nivel ...

Webinars D-Link sobre formación TIC

D-Link ha anunciado su nueva temporada de sus D-Link Academy Webinars. Los temas de esta nueva ...

Curso básico de Fibra Óptica Gratuito

Aquí tienes todas las fichas del Curso básico de fibra óptica publicado en los primeros número de ...

Plataforma Inmersiva de e-Learning Keysight University

Keysight Technologies, Inc ha anunciado Keysight University, una ...

Nokia aborda la seguridad de las redes como parte de su programa de certificación 5G

Nokia ha anunciado hoy un nuevo curso y certificación 5G de nivel profesional dirigido a la ...

Suscríbase a la revista CONECtrónica

Precio suscripción anual:

PDF: 60,00.- € (IVA incluido.)

PAPEL: 180,00.- € (IVA incluido.)

Recibirá las 7 ediciones que se publican al año.