- Martes, 27 Septiembre 2022

El presente articulo explora las posibilidades del DAIM (Defensive Advanced Intelligent Malware) / MIAD (Malware Inteligente Avanzado Defensivo) ante todo tipo de ciber-ataques ofensivos (procedentes de hackers maliciosos, ciber-armas malware avanzadas, ciber-criminales, crackers, etc.) aprovechándose de todos los secretos que se ocultan en la privacidad-ciberseguridad. Se analizan las maniobras de defensa proactivas del DAIM contra ciber-ataques a los navegadores Web. Y finalmente, se identifican las aportaciones del DAIM en privacidad-ciberseguridad.

El presente articulo explora las posibilidades del DAIM (Defensive Advanced Intelligent Malware) / MIAD (Malware Inteligente Avanzado Defensivo) ante todo tipo de ciber-ataques ofensivos (procedentes de hackers maliciosos, ciber-armas malware avanzadas, ciber-criminales, crackers, etc.) aprovechándose de todos los secretos que se ocultan en la privacidad-ciberseguridad. Se analizan las maniobras de defensa proactivas del DAIM contra ciber-ataques a los navegadores Web. Y finalmente, se identifican las aportaciones del DAIM en privacidad-ciberseguridad.

INTRODUCCIÓN.

El DAIM se encarga de proteger-defender un objetivo/sistema de todos los tipos de ciber-ataques, por ejemplo, utilizando las vulnerabilidades del sistema operativo, navegador Web, etc., a nivel de aplicaciones/APPs-APIs sin un test completo estático y dinámico (sin DevSecOps), a nivel de una mala configuración o configuraciones por defecto deficientes, a nivel de “shrink wrap codes” utilizando scripts con vulnerabilidades, con código por defecto. Los ciber-ataques DOP permiten a un ciber-atacante/malware realizar computaciones arbitrarias en memoria de programa encadenando la ejecución de secuencias cortas de instrucciones denominadas “DOP gadgets”; el DAIM se encargará de impedir proactivamente el aprovechamiento de errores de memoria, de impedir que se oculten informaciones necesarias para el ciber-ataque, de ocultar escaladas de privilegios horizontales/verticales, movimientos laterales, SQLi, etc. El DAIM protegerá proactivamente los datos/metadatos críticos de posibles manipulaciones. El DAIM bloquea toda clase de intentos de recogida de todo tipo de información útil de “trash bins” utilizando ciber-ataques del tipo “dumpster-diving”, por ejemplo, zonas de memoria en desuso, hardware desactualizado (los discos duros pueden ser restaurados para proporcionar toda clase de información sensible (solución cifrarla o borrarla estilo “wiper”), acceso a directorios telefónicos internos (nombres y números de personas, clientes, etc. para ciber-atacar y suplantar; muchos nombres se basan en nombres legales), diagramas de la organización (información sobre personas con autoridad dentro de una organización), calendarios (muestran que empleados están fuera de la ciudad a una hora determinada), agendas, manuales del sistema, diagramas de las redes y otras fuentes de información técnica (esta información es muy útil para los ciber-atacantes incluye direcciones IP de los activos claves, topologías de las redes, sistemas operativos, aplicaciones en uso, versiones, ubicación de firewalls, IDS/IPS, etc.), manuales de política (muestran información de la que se infiere lo segura o insegura que es realmente la organización, industria), etc. Según Stefan Gross Selbeck Administrador de Operaciones de Boston Consulting Group “los datos personales son el petróleo del siglo XXI”. El DAIM integra el sistema de gestión sostenible de protección de la privacidad ISO27701.

MANIOBRAS DE PROTECCIÓN-DEFENSA DEL DAIM CONTRA LOS CIBERATAQUES MALWARE A NAVEGADORES WEB.

MANIOBRAS DE PROTECCIÓN-DEFENSA DEL DAIM CONTRA LOS CIBERATAQUES MALWARE A NAVEGADORES WEB.

El DAIM opera a bajo nivel en múltiples direcciones bloqueando todo tipo de intentos maliciosos de ejecución de operaciones perversas sobre navegadores Web (caso de extensiones/plug-ins maliciosas, browser rootkits, MyWay Searchbar, Download.ject, etc.). El DAIM neutralizará todo tipo de intentos maliciosos de instalar malware como un componente del navegador Web. Así mismo el DAIM bloqueará todo tipo de intentos maliciosos de explotar vulnerabilidades en los componentes nativos del navegador (como JS interpreter, rendering engine, XML parser, módulos de red, motor del browser, interfaz de usuario, etc. ya que la explotación de dichas vulnerabilidades puede permitir la ejecución de ciber-ataques “drive-by-download”) y de descargar binarios en el sistema operativo. El DAIM neutralizará todo tipo de intentos maliciosos de leer y escribir en el disco, de controlar sockets de red, de robar datos almacenados, de alterar el registro, de modificar todo tipo de extensiones, de ejecutar operaciones maliciosas en el mismo contexto de memoria (espacio de direcciones) que otras extensiones legítimas. El DAIM bloqueará todo tipo de intentos maliciosos de explotar otras extensiones instaladas utilizando funciones “wrapper” JavaScript para cambiar su funcionalidad. Así mismo, el DAIM bloqueará todo tipo de intentos maliciosos de lanzar código malicioso (actuando como un “carrier” para troyanos), impidiendo interactuar con plug-ins instalados (como PDF o Flash). El DAIM bloqueará todo tipo de intentos maliciosos de ocultar rootkit en extensiones del navegador manipulando los parámetros en el fichero install.rdf y utilizando CSS para instalar extensiones maliciosas con métricas de estilo transparentes. El DAIM bloqueará todo tipo de intentos maliciosos de eliminar entradas en el “gestor de extensiones” para que las extensiones maliciosas no puedan ser enumeradas. Así mismo, el DAIM bloqueará todo tipo de intentos maliciosos de “hooking” de objetos en el“Security Manager” y neutralizará la creación de nuevos objetos como “tags invisibles”. El DAIM bloqueará todo tipo de intentos maliciosos de corrupción“JavaScript heap” que juega un papel clave en el éxito de la ejecución de ciber-ataques perversos. El DAIM bloqueará todo tipo de intentos maliciosos de hacer uso explicito de peticiones HTTP asíncronas vía AJAX con eventos asociados a funciones de “listener” generadas para la comunicación con servidores de terceras partes. Así mismo, el DAIM neutralizará todo tipo de intentos maliciosos de utilizar protocolos cifrados para transferir datos. El DAIM bloqueará todo tipo de intentos maliciosos de explotar vulnerabilidades en el interfaz plug-in para causar infecciones (los plug-ins se ejecutan como procesos separados, operan fuera del navegador y pueden actuar como “parásitos” que usan los recursos del navegador para difundir infecciones). El DAIM bloqueará todo tipo de intentos de que un plug-in malicioso pueda utilizar JavaScript de una página Web (cargada en una “sub-window”) para realizar diversas funciones perversas. El DAIM bloqueará todo tipo de intentos de ejecutar scripts maliciosas en el navegador Web (procedentes de plug-ins a medida) y explotar DOM para llevar a cabo XSS para robar información sensible, phishing y ciber-ataques de ingeniería social. El DAIM bloqueará todo tipo de intentos maliciosos de hacer uso de NPAPI (Netscape Plug-in Application Programming Interface) utilizado perversamente para diseñar código independiente de plataforma y difundir infecciones. El DAIM bloqueará todo tipo de intentos maliciosos de utilizar objetos Active X para ejecutar código arbitrario que puede manipular los recursos del navegador Web. El DAIM bloqueará todo tipo de intentos maliciosos de que el código exploit lance binarios en el sistema operativo explotando las vulnerabilidades del interfaz plug-in (esto se denomina ciber-ataques drive-by download, explotar vulnerabilidades en los plug-ins Adobe Reader, Flash y Silverlight). El DAIM bloqueará todo tipo de intentos maliciosos de utilizar “JavaScript heap corruption”, de emplear técnicas de evasión como cifrado, módulos splitter (como variables y arrays), compresión de múltiple nivel, codificación, referencia cruzada de objetos, etc. El DAIMbloqueará todo tipo de intentos maliciosos de explotar el interfaz del navegador Web y sus vulnerabilidades para utilizar los permisos del usuario del sistema operativo. El DAIM bloqueará todo tipo de intentos maliciosos de usar las APIs de nivel de sistema para ciber-atacar al navegador o procesos plug-in y así poder controlar el interfaz de comunicaciones del navegador con Internet para manipular el flujo de tráfico. El DAIM bloqueará todo tipo de intentos maliciosos de utilizar “hooking de la IAT (Import Address Table)”, “hooking inline”, secuestro DLL utilizando APIs, “hooking” a través de la SSDT (System Service Descriptor Table) para controlar las funciones relacionadas con el navegador en el kernel. El DAIM bloqueará todo tipo de intentos maliciosos de “hooking” del canal de comunicaciones del navegador Web, de monitorizar el tráfico, de inyectar tráfico malicioso en el navegador, de saltarse los firewalls del sistema operativo, de generar páginas de sitios Web falsas, de capturar peticiones POST y de todo tipo de actividades relacionadas con el sistema, de controlar las funciones HTTP estándar en las librerías del sistema operativo utilizadas por los navegadores para todo tipo de trabajo.

APORTACIONES DEL DAIM SOBRE LA PRIVACIDAD-CIBERSEGURIDAD.

APORTACIONES DEL DAIM SOBRE LA PRIVACIDAD-CIBERSEGURIDAD.

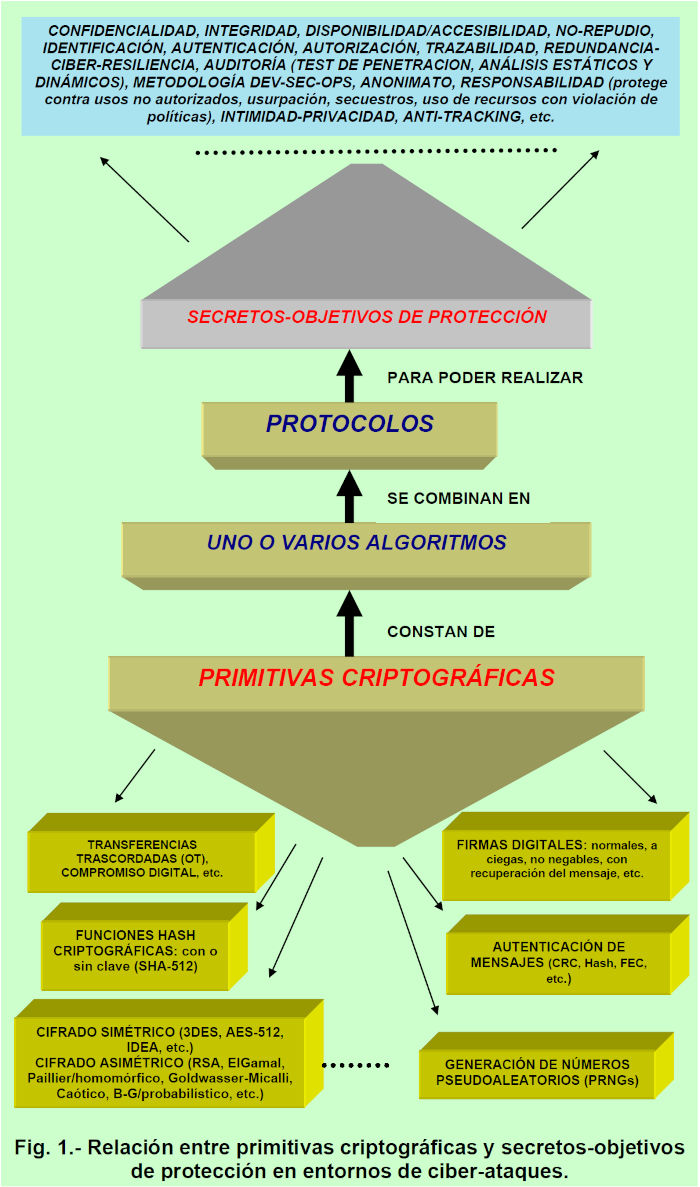

La privacidad está correlacionada con la confidencialidad en todo: mis datos/metadatos (no revelar mi información que tengo, genero, uso, capturo, guardo, etc.), mi identidad (no revelar, en caso de tener que entregarla, generar y mostrar tantas identidades como servicios a los que accedo o me soliciten o bien actuar con la identidad como un secreto que no lo revelo, pero cuando hay que revelarlo utilizo tecnología ZK que sin revelarlo puedo probar que lo tengo. No revelar el identificador del móvil (IMSI/IMEI), dirección IP, MAC, etc.), mi geolocalización indoor/outdoor (no revelar), mis actividades (no revelar, como las realizo), mis preferencias (no revelar), mi salud (no revelar, normalmente se cuelgan los datos en nubes que son el foco de espionaje), mis viajes, itinerarios, compras, ocio, restaurantes, etc. (no revelar), las comunicaciones a través de Internet (no revelar, utilizar anonimato (de emisor, receptor y de conectividad entre emisores y receptores), por ejemplo con proxies, impedir el “tracking” con actuación del DAIM como “anti-tracking”, impedir la trazabilidad, el sniffing, utilizar el cifrado, esteganografía, canales subliminares, etc., ante amigos falsos en RRSS/IM no revelar, utilizar tecnología OT (transferencias trascordadas) para no revelar qué datos he cogido de un servidor, etc. La privacidad (en intima conexión colaborativa con la ciberseguridad y sus muchas derivadas: confidencialidad, integridad, geolocalización, trazabilidad, disponibilidad, autenticación, autorización, no repudio, identificación, etc.) es un derecho de toda entidad para poder determinar el grado con que desea interactuar con su entorno (visible, invisible, transparente, virtual, etc.) y con que extensión (explícitamente) dicha entidad desea compartir información sobre ella con los demás (sin olvidar los hackeos maliciosos debido a su compartición de datos con organizaciones donde la entidad ha tenido que entregar PII (Personally Identificable Information), números de cuenta de banco, datos personales, direcciones, teléfonos, e-mail/IM, datos sobre su salud, lo que compra, sus itinerarios de viajes, etc. que pueden estar incluso en nubes públicas y privadas deslocalizadas). Las tecnologías PET (Privacy-Enhancing Technologies) protegen los datos/metadatos (en confidencialidad, integridad y accesibilidad) durante (su procesamiento/uso, reposo y tránsito) y nos permiten aprovechar los datos de forma cibersegura y privada (por ejemplo, los datos/imágenes y metadatos que proporciona la red de satélites Sentinel-2 en su versión pública se publican sin los metadatos asociados a la tipología del suelo). Las tecnologías SMPC (Secure Multi Party Computation), OT (Obviblious Transfer), cifrado múltiple totalmente homomórfico, etc. también protegen la privacidad de los datos/metadatos. Los principales objetivos de protección-defensa relacionados con una entidad (humana y todos sus dispositivos cibernéticos como smartphones, tablet, PCs, servidores, objetos IoT (y todos sus derivados: IoMT, AIoT, IoCT/Internet-of-Children´s- Things, IIoT, etc.)) que DAIM protegerá son: 1-Privacidad en dispositivos. Depende de la privacidad de las comunicaciones y física como información sensible que puede fugar el dispositivo en caso de que el dispositivo se vea ciber-atacado (utilizando canales subliminares side-channel, malware ofensivo, ingeniería social, etc.), robado (el DAIM cifrará todo el dispositivo), etc.

2-Privacidad durante las comunicaciones (incluso OTA, satelitales, BLE, WiFI, 5G, LoRaWan, 6G, etc.). Depende de la disponibilidad, confidencialidad, integridad, fiabilidad, etc. del dispositivo. Algunos dispositivos se comunican cuando lo necesitan (de forma cifrada-esteganográfica y autenticada, por ejemplo, en las actualizaciones y parches) para imposibilitar la posible revelación de la privacidad de los datos y su modificación durante dichas comunicaciones.

3-Privacidad durante el almacenamiento. Para proteger la privacidad de los datos guardados en dispositivos (agenda personal, lista de clientes, etc.) se deben cifrar, aplicar esteganografía, fragmentación, etc. Se deben tener en cuenta la cantidad de datos que se necesitan almacenar en los dispositivos (si hay espacio suficiente) y cumplir con las regulaciones para proporcionar protección de usuario después del fin de la vida del dispositivo (como cifrado irreversible o borrado a muy bajo nivel tipo “wiper” de los datos si el dispositivo se roba, pierde o no está en uso). Recordemos que si realizamos una fotografía con un móvil dicha foto almacena metadatos (fecha y hora cuando se hizo, lugar donde se hizo, dispositivo que lo hizo, etc.). Que se deben proteger y bloquear su acceso.

3-Privacidad durante el almacenamiento. Para proteger la privacidad de los datos guardados en dispositivos (agenda personal, lista de clientes, etc.) se deben cifrar, aplicar esteganografía, fragmentación, etc. Se deben tener en cuenta la cantidad de datos que se necesitan almacenar en los dispositivos (si hay espacio suficiente) y cumplir con las regulaciones para proporcionar protección de usuario después del fin de la vida del dispositivo (como cifrado irreversible o borrado a muy bajo nivel tipo “wiper” de los datos si el dispositivo se roba, pierde o no está en uso). Recordemos que si realizamos una fotografía con un móvil dicha foto almacena metadatos (fecha y hora cuando se hizo, lugar donde se hizo, dispositivo que lo hizo, etc.). Que se deben proteger y bloquear su acceso.

4-Privacidad durante el procesamiento. Depende del dispositivo, de la integridad, confidencialidad, etc. de las comunicaciones. Los datos deberían no revelarse o ser retenidos ante terceras partes sin el consentimiento explícito de la entidad poseedora de los datos (persona, dispositivo, objeto (IoT, IoCT, IoMT, IIoT, AIoT, etc.).

5-Privacidad de identidad de la entidad. La identidad de cualquier entidad/dispositivo sólo se debería dejar descubrirse por entidades autorizadas (humana, dispositivo, etc.) con el consentimiento explícito de la entidad y mejor aún utilizar tecnología ZK que no debe transmitir la identidad como secreto.

6-Privacidad de la localización/geolocalización de la entidad (outdoor-indoor). La posición geográfica (en el exterior/outdoor por satélite como GPS, Galileo, Glonass, BeiDou, GNSS, etc. latitud, longitud, altura, tiempo, etc. así como direcciones IP, MAC, etc., empleo de drones, cámaras de video en el exterior, etc. o en el interior/indoor utilizando iBeacon/Bluetooth, cámaras Web, implantes RFID/NFC, etc.) relevante de la entidad (humana, dispositivo, aplicación, etc.) sólo debería ser descubierta sin el consentimiento explícito de la entidad a entidades autorizadas, mejor aún utilizar tecnología ZT/ZK.

El DAIM se encarga de bloquear todo tipo de intentos maliciosos de realizar acciones perversas que se generan en todo tipo de ciber-ataques ofensivos (muchos de ellos incluyendo malware insidioso). Algunos ciber-ataques contra la privacidad son:

Ciber-espionaje/vigilancias/exfiltración/monitorización. Utilizando técnicas de craqueo y software malicioso (spyware como Pegasus, keyloggers, creepware, etc.) permite a los ciber-atacantes espiar y obtener información secreta de las entidades (individuos, organizaciones, industrias, gobierno, etc.) a través de sus dispositivos (endpoints: móviles, tablets, PCs, etc.) en todas sus plataformas (iOS, Android, Windows, Linux, Symbian, etc.)

Escuchas clandestinas (de datos, audio, video, de lo que se teclea, etc.). Permie escuchar las conversaciones entre diferentes partes y visualizar con WebCams comprometidas escenas entre entidades y ciber-atacantes.

Tracking-seguimiento. Cuando una entidad/usuario se mueve puede ser seguida por los UID (Unique IDentification number) de los dispositivos como IMSI, MAC, IP, URL, etc. El seguimiento de la localización de las entidades/usuarios (por ejemplo, GPS, Galileo, Glonass, BeiDou, etc.) facilita su identificación en situaciones en las que desea mantenerse anónimo.

Minería de datos. Permite a los ciber-atacantes descubrir información que no está anticipada en ciertas bases de datos.

Ciber-ataques basados en contraseñas. Son intentos realizados por ciber-atacantes para duplicar una contraseña de usuario válida. Este intento puede realizarse de diferentes formas: ataque de diccionario consiste en tratar todas las posibles palabras que figuran en el diccionario, ataques por fuerza bruta usando herramientas de craqueo para intentar todas las posibles combinaciones de posibles combinaciones de letras, números, caracteres especiales hasta descubrir las contraseñas válidas, uso de keyloggers para capturar las teclas del teclado, contraseñas hard-coded escritas en el código fuente, contraseñas débiles, sencillas y adivinables, contraseñas escritas en un papel/post-it, compartidas entre varios empleados, transferidas a la nube sin cifrar, metidas en un software gestor de contraseñas vulnerable, utilizando hash deficientes, etc.

Ciber-ataques basados en contraseñas. Son intentos realizados por ciber-atacantes para duplicar una contraseña de usuario válida. Este intento puede realizarse de diferentes formas: ataque de diccionario consiste en tratar todas las posibles palabras que figuran en el diccionario, ataques por fuerza bruta usando herramientas de craqueo para intentar todas las posibles combinaciones de posibles combinaciones de letras, números, caracteres especiales hasta descubrir las contraseñas válidas, uso de keyloggers para capturar las teclas del teclado, contraseñas hard-coded escritas en el código fuente, contraseñas débiles, sencillas y adivinables, contraseñas escritas en un papel/post-it, compartidas entre varios empleados, transferidas a la nube sin cifrar, metidas en un software gestor de contraseñas vulnerable, utilizando hash deficientes, etc.

Ciber-ataques basados en uso de nubes (entornos multi-tenant con máquinas virtuales, containers/docker. En escenarios como “microservicios” en los que las aplicaciones se fragmentan en pequeños componentes autosuficientes que pueden desplegarse y escalar individualmente. En escenarios multi-cloud cuando los componentes software se despliegan en containers es posible desplazarlos desde servidores a entornos virtualizados y a entornos cloud públicos. En escenarios de automatización los containers se controlan por APIs y posibilitan la automatización y pipelines Continuos Integration/Continous Deployment). La práctica indica que el dejar información en nubes sobre todo sin son públicas y si no está bien cifrada es una imprudencia.

Ciber-ataques basados en fugas entre máquinas virtuales y contenedores. Es posible la fuga de información entre máquinas virtuales y entre containers/docker diferenciados pertenecientes a diferentes usuarios.

Ciber-ataques destructivos. Ejemplos de ciber-ataques destructivos son terrorismo, ciber-ataques por venganza, de tipo geo-político, ciber-ataques a vehículos en movimiento, etc. Se utiliza el espacio para crear destrucción de vida y de propiedades.

Ciber-ataques sobre entornos OT como SCADA/PLCs. SCADA (Supervisory Control And Data Acquisition) es susceptible igual que la pila de protocolos TCP/IP a vulnerabilidades explotables. Los sistemas se pueden ciber-atacar de diversas formas: utilizando denegación de servicios de los sistemas, black-out/apagón de sistemas energéticos electricidad, gas, etc., tomar el control de los sistemas (utilizando malware) y realizar modificaciones, sabotajes, espionaje, etc.

Ciber-crímenes/ciber-delitos. Ciber-bulling/ciber-acosos, ciber-ataques a la reputación con desinformación (deep-fack y synthetic-media) y doxware (robar datos sensibles y chantajear para que no los publique), desestabilización de tipo geo-político entre naciones, empresas, espionaje en servidores diplomáticos, etc. Internet y objetos inteligentes se utilizan para explotar a usuarios y datos para ganar dinero, caso del robo de la propiedad intelectual, robo/secuestro de identidad, robo de marcas, fraudes, etc.

Ciber-ataques MITM. Se trata de intercalarse entre dos entidades que se comunican para: robo de identidad, suplantación de entidad, cambiar datos, denegación de servicios, espionaje, degradar la calidad de los servicios, etc.

El IRS (Internal Revenue Service) Agencia Gubernamental de EEUU ha anunciado en febrero del 2022 que no utilizará la tecnología biométrica del reconocimiento facial (“video selfis”) para autenticación de los usuarios con la Administración por suponer un problema para la privacidad. El DAIMprotege contra ciber-ataques como: ciber-ataques de “spoofing” que tratan de falsificar la identidad para realizar acciones ilegales; ciber-ataques de “xx sharing” que tratan de acceder a activos “xx” (datos, servidores, etc.) a través de su relación de compartición; ciber-ataques de “DoS/DDoS” que tratan de degradar o interrumpir el acceso a un servicio; ciber-ataques de “tampering” que tratan de acceder a activos para modificar mensajes, fabricar información para robar, crear inestabilidades, daño de componentes, etc.; ciber-ataques de “MITM” que tratan de robar datos, redirigir pagos, etc. Las vulnerabilidades son deficiencias, fisuras, flaws (errores a nivel profundo de diseño y nivel de código), debilidades, confianza sin confirmar, incorrecciones, bugs (errores a nivel de implementación en código fuente, uso de funciones inseguras) en todo (software, firmware, hardware, personas, organización, protocolos, configuraciones, arquitectura, implementación, gestión, planificación, etc.) que aprovechan los exploits (es el código que los explota) para infectar/ciber-atacar. Las fases de un exploit son: reconocimiento (identificación (objetivo, pasarelas, etc.) y construcción (carga útil, conectividad)), pasarela (phishing, vulnerabilidades (buffer-overflow, usa-y-después-libre, etc.)), ejecución (entrada (control de entrada) y carga útil del exploit (root-shell, instalación del malware, etc.)), C&C/C2 (copia de datos y monitorización del tráfico). Un vector de impacto es un camino comprometido de enlaces de comunicación a través de los cuales un ciber-atacante explota las vulnerabilidades de servicios, plataformas o dispositivos que puede tener un efecto en los dispositivos/objetivos (por ejemplo, vehículos, objetos IoT, móviles, servidores, etc.), el entorno físico (medio ambiente, seres vivos/artificiales, infraestructuras, etc.) y el entorno virtual-cibernético asociado al ciberespacio (por ejemplo, con APPs, IA, realidad virtual, etc.). Gartner predice que el 60% de las organizaciones/empresas retirarán de forma escalonada las VPNs a favor del acceso a red ZT (Zero Trust) para el año 2023. Según el OSCINR (Open Source Cybersecurity Intelligence Network and Resource) el 60% de todos los dispositivos médicos (IoMT, aparatos, etc.) carecen de parches/actualizaciones.

REFERENCIAS.

- Areitio, J. “Seguridad de la Información: Redes, Informática y Sistemas de Información”. Cengage Learning-Paraninfo. 2020.

- Areitio, J. “Dualidad del malware inteligente avanzado (ofensivo y defensivo), puntos de actuación y operativa de expansión transparente”. Revista Conectrónica. Nº 245. Octubre 2021.

- Areitio, J. “Elementos y enfoques para el diseño y síntesis de malware inteligente avanzado defensivo”. Revista Conectrónica. Nº 246. Noviembre 2021.

- Areitio, J. “Desarrollo de malware inteligente avanzado defensivo. Neutralización de acciones del malware ofensivo”. Revista Conectrónica. Nº 247. Febrero 2022.

- Areitio, J. “Actuaciones automáticas del malware inteligente avanzado defensivo”. Revista Conectrónica. Nº 248. Marzo 2022.

- Areitio, J. “Exploración de la dinámica de funcionamiento de bloqueo utilizada por el DAIM/MIAD”. Revista Conectrónica. Nº 249. Abril 2022.

- Areitio, J. “Maniobras y operaciones de defensa y protección a bajo nivel orquestadas por el DAIM/MIAD contra los ciberataques ofensivos”. Revista Conectrónica. Nº 250. Mayo 2022.

- Karbab, E.B., Debbabi, M. Derhab, A. and Mouheb, D. “Android Malware Detection using Machine Learning: Data Driven Fingerprinting and Threat Intelligence”. Springer. 2021.

- Ligh, M.L. “The Art of Memory Forensics: Detecting Malware and Threats in Windows, Linux, and Mac Memory”. Wiley. 2014.

- Matrosov, A., Rodionov, E. and Bratus, S. “Rootkits and Bootkits: Reversing Modern Malware and Next Generation Threats”. No Starch Press. 2019.

- Bilge, L., Cavallaro, L., Pellegrino, G. and Neves, N. “Detection of Intrusions and Malware, and Vulnerability Assessment”. 18th International Conference, DIMVA 2021. Springer. 2021.

- Astra, J.D. “Malware”. Shadow Alley Press. 2021.

- Monnappa, K. A. “Learning Malware Analysis: Explore the Concepts, Tools, and Techniques to Analyze and Investigate Windows Malware”. Packt Publishing. 2018.

- DiMaggio, J. “The Art of Cyberwarfare: An Investigator's Guide to Espionage, Ransomware, and Organized Cybercrime”. No Starch Press. 2021.

- Ryan. M. “Ransomware Revolution: The Rise of a Prodigious Cyber Threat”. Springer. 2021.

- Liska , A. “Ransomware: Understand. Prevent. Recover”. ActualTech Media. 2021.

Autor: Prof. Dr. Javier Areitio Bertolín - Director del Grupo de Investigación Redes y Sistemas

Cursos Técnicos y Seminarios

Centro de recursos técnicos sobre retos de la ciberseguridad

En el mundo interconectado de hoy en día, la necesidad de integrar la seguridad en el nivel ...

Webinars D-Link sobre formación TIC

D-Link ha anunciado su nueva temporada de sus D-Link Academy Webinars. Los temas de esta nueva ...

Curso básico de Fibra Óptica Gratuito

Aquí tienes todas las fichas del Curso básico de fibra óptica publicado en los primeros número de ...

Plataforma Inmersiva de e-Learning Keysight University

Keysight Technologies, Inc ha anunciado Keysight University, una ...

Nokia aborda la seguridad de las redes como parte de su programa de certificación 5G

Nokia ha anunciado hoy un nuevo curso y certificación 5G de nivel profesional dirigido a la ...

Suscríbase a la revista CONECtrónica

Precio suscripción anual:

PDF: 60,00.- € (IVA incluido.)

PAPEL: 180,00.- € (IVA incluido.)

Recibirá las 7 ediciones que se publican al año.