- Miércoles, 19 Octubre 2022

El presente articulo explora y examina nuevos horizontes de actuación en protección y defensa del DAIM/MIAD contra todo tipo de ciber-ataques maliciosos en general (casi siempre utilizando algún tipo de malware inteligente ofensivo. Se incluyen los ciberataques de hackers maliciosos, crackers, etc.) tomando como referencia todos los aspectos visibles e invisibles implicados en la ciberseguridad-privacidad inclusiva.

El presente articulo explora y examina nuevos horizontes de actuación en protección y defensa del DAIM/MIAD contra todo tipo de ciber-ataques maliciosos en general (casi siempre utilizando algún tipo de malware inteligente ofensivo. Se incluyen los ciberataques de hackers maliciosos, crackers, etc.) tomando como referencia todos los aspectos visibles e invisibles implicados en la ciberseguridad-privacidad inclusiva.

INTRODUCCIÓN.

El DAIM (Defensive Advanced Intelligent Malware) / MIAD (Malware Inteligente Avanzado Defensivo) no sólo se limita a protegernos-defendernos (bloquear, neutralizar, inactivar, inhabilitar, esterilizar, etc.) contra los ciberataques del malware ofensivo sino además nos protege y defiende ante cualquier otro tipo de ciberataque en general (basado en ciber-atacantes/hackers ofensivos, personas-máquinas, clusters de robots con IA, ciber-armas malware automatizadas, ciber-delincuentes, cibercriminales, crackers, etc.).

El DAIM neutraliza/bloquea e impide anticipadamente/proactivamente todo intento de que nos ciber-ataquen (en base a operaciones, situaciones, acciones, procesos, procedimientos, tácticas, técnicas, etc. maliciosas intentadas) contra cualquier elemento/componente de la ciberseguridad/privacidad (tanto en el mundo físico/analógico como en el ciberespacio). Examinemos algunos de los principales activos-elementos-componentes-factores-dimensiones contra los ciber-ataques ofensivos que ofrece la ciberseguridad/privacidad utilizada por el DAIM. El DAIM integra una simbiosis de IA (redes neuronales profundas, convolucionales, agentes inteligentes, machine-learning, algoritmos genéticos, deep-learning, fuzzy-sets, NLP, sistemas expertos, etc.), ID (BigData-DataAnalytics), IV, TH, ZT, ZK, IT, playbooks/BCs, normativas (como NIST, ISO-27002:2022, ISO-23247, IEC-62443, etc.), etc.

APLICACIÓN DE LOS ASPECTOS VISIBLES E INVISIBLES POR PARTE DEL DAIM CONTRA CIBERATAQUES.

APLICACIÓN DE LOS ASPECTOS VISIBLES E INVISIBLES POR PARTE DEL DAIM CONTRA CIBERATAQUES.

El DAIM está diseñado para neutralizar, bloquear, inactivar, mitigar, etc. cualquier intento malicioso de realizar todo tipo de operaciones, acciones, maniobras, movimientos, ocultaciones, etc. sobre cualquiera de las innumerables dimensiones que integran la ciberseguridad-privacidad como, por ejemplo, las siguientes:

(1) La confidencialidad-intimidad.

El DAIM se encarga de bloquear e impedir que se intente vigilar, robar y revelar información a todo tipo de entidades no autorizadas, implicando datos de (negocios, inteligencia, militar, datos secretos, privados, críticos, sensibles, contraseñas-credenciales, claves criptográficas privadas y secretas, tokens, PII (Personally Identificable Information), actividades y operaciones de las entidades, datos de salud, números de tarjetas de débito/crédito de bancos y de fidelización-pago en supermercados, APPs, etc.). Posibles ciberataques ofensivos son: El espionaje (a personas, empresas, naciones, etc. utilizando ciberarmas-spyware (como Pegasus de NSO Group, Sourgum de Candiru, etc.) que intervienen las comunicaciones y acceden a todos los contenidos de los dispositivos (móviles, tablets, PCs, etc.), como agendas, cámaras Web, micrófonos, fotos, videos, etc.) y nubes asociadas (cloud/fog/edge; las APPs que se despliegan en el borde/edge suelen utilizar containers) aprovechándose de múltiples vectores de ciber-ataque como las vulnerabilidades-exploits (en el binario JavaScriptCore (jsc) para lograr ejecución de código en dispositivos iOS.

Esta vulnerabilidad se utiliza para mantener persistencia tras el reinicio del dispositivo. Vulnerabilidad Log4j y el exploit Log4Shell. El exploit InstallerFileTakeOver para Windows, etc.), IM, SMS, e.Mail, etc.), el tracking, la vigilancia, la monitorización, los agentes merodeadores, la captura de paquetes). La interceptación (cableada, inalámbrica, satelital, OTA, etc.) consiste en obtener acceso a la información dentro de un sistema o transmitiéndose saliendo o entrando a una entidad o dispositivito de computación. Para ello se utilizan sniffers (de cable o inalámbricos), se emplean receptores de señales EM/electromagnéticas para capturar ilegalmente información sensible procedente de emanaciones EM de los sistemas; la fuga de datos y su captura a distancia utilizando las emanaciones electromagnéticas para copiar ilegalmente contenidos de pantallas de computador y procesos computacionales internos puede solucionarse encerrando el dispositivo o el edificio en una caja de Faraday metálica o de plástico de blindaje a las ondas EM y aislamiento frente a las escuchas acústicas).

En los ciberataques MITM (Man-In-The-Middle) los datos que fluyen de emisor a receptor son interceptados a través de una entidad enemiga intermedia donde los copia, exfiltra, modifica, reenvía a ciber-atacantes/exfiltra, etc. El robo de claves de tarjetas “keyless” de apertura y arranque de vehículos sin llave (solución guardar la tarjeta dentro de una funda tipo caja de Faraday metálica o de plástico con blindaje EM). El robo de datos de tarjetas de proximidad caso de las tarjetas de crédito bancarias, por ejemplo, acercando un lector datafono ilegal escondido en una mochila un delincuente en un autobús permite cargar las compras que realice el delincuente al propietario de la tarjeta de banco; como solución guardar la tarjeta dentro de una funda tipo caja de Faraday. Los procesos intensivos de “reconocimientos” y “snooping” generalizados. La exfiltración (es la transmisión, extracción no autorizada o la eliminación de información de una entidad o sistema. Podemos capturar o exfiltrar datos de todo lo que tecleamos por medios de un keylogger (software o hardware)) El time-attack (explora los contenidos de la caché del navegador Web donde existen passwords, claves, etc.).

En los ciberataques MITM (Man-In-The-Middle) los datos que fluyen de emisor a receptor son interceptados a través de una entidad enemiga intermedia donde los copia, exfiltra, modifica, reenvía a ciber-atacantes/exfiltra, etc. El robo de claves de tarjetas “keyless” de apertura y arranque de vehículos sin llave (solución guardar la tarjeta dentro de una funda tipo caja de Faraday metálica o de plástico con blindaje EM). El robo de datos de tarjetas de proximidad caso de las tarjetas de crédito bancarias, por ejemplo, acercando un lector datafono ilegal escondido en una mochila un delincuente en un autobús permite cargar las compras que realice el delincuente al propietario de la tarjeta de banco; como solución guardar la tarjeta dentro de una funda tipo caja de Faraday. Los procesos intensivos de “reconocimientos” y “snooping” generalizados. La exfiltración (es la transmisión, extracción no autorizada o la eliminación de información de una entidad o sistema. Podemos capturar o exfiltrar datos de todo lo que tecleamos por medios de un keylogger (software o hardware)) El time-attack (explora los contenidos de la caché del navegador Web donde existen passwords, claves, etc.).

La fuga de información utilizando side-channel para capturar claves secretas, contraseñas, etc. El “password hardcode” (es la fuga de secretos, contraseñas, claves privadas/secretas, etc. debido a que dichos secretos se encuentran embebidos (escritos en texto en claro) en el código fuente de los programas). Los ciberataques a las contraseñas (consiste en capturar las contraseñas por fuerza bruta donde no hay mecanismo de limitación del número de reintentos, usando keyloggers, con captura de paquetes, utilizando hash, en base a ciberataques de diccionario, con troyanos-spyware, etc. en dispositivos y nubes). El explotar (las relaciones de confianza y de compartición de recursos, etc.). El dumpster diving (consiste en navegar-revisar-hurgar-husmear en datos en las basuras físicas, cibernéticas, en memorias y del ciber-espacio como nubes), el secuestro/robo de sesiones (si un usuario víctima establece sesión y se comunica con un servidor Web y si un malware o un sniffer intercepta una sesión y copia el identificador de sesión, después el malware/ciber-atacante puede establecer sesión con el servidor Web utilizando dicho identificador de sesión interceptado. Muchos sitios Web tratan de que el usuario deje abierta su sesión con intenciones inquietantes), la captura (de lo que hablamos y hacemos grabándonos en video utilizando la Webcam de nuestro móvil, tablet, smartTV, PC, juguetes infantiles inteligentes (IoCT), etc. en base a malware como creepware/spyware (dos familias de spyware son Agent-Tesla, Formbook), se trata de comprometer la cámara Web y micrófono integrado de un PC, smart-TV, smartphone, tablet, juguetes infantiles inteligentes que pueden ver, hablar y escuchar, etc. y enviarlas por ondas electromagnéticas o ultrasonidos a un ciber-delincuente). El uso de la ingeniería social (permiten sonsacar a las personas información vital).

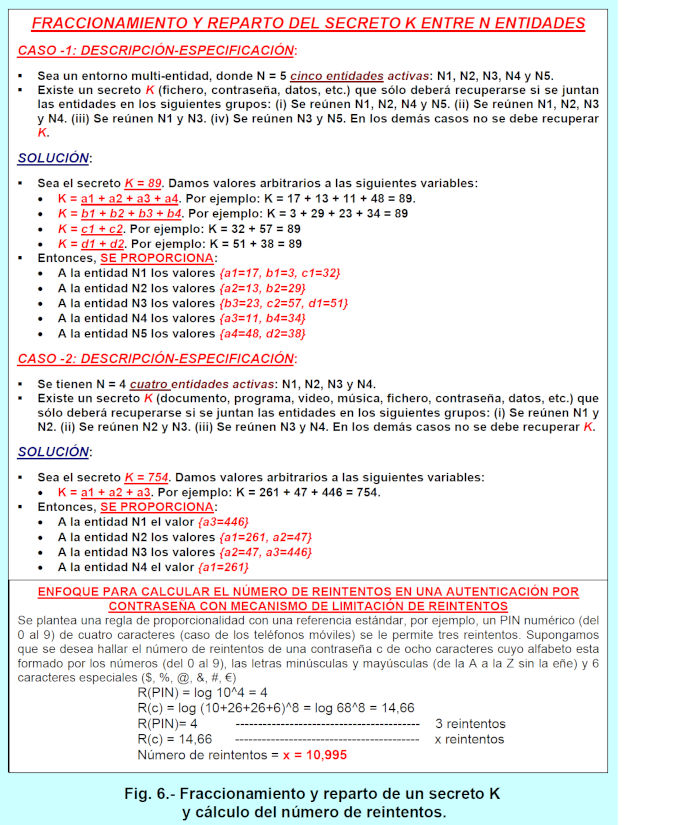

La ingeniería inversa/reversing sobre programas (ejecutables, ensamblados, codificados, etc.) revela secretos, extrae vulnerabilidades e información valiosa. El DAIM está diseñado para proteger la confidencialidad de toda entidad sobre qué información genera, comunica, guarda, conoce, difunde (engañado o sin saberlo), sobre sus actividades, (por ejemplo, con malware de tracking, cookies, etc. las IPs, MACs, URLs, contraseñas, números de tarjetas de banco, datos de salud generados, sus itinerarios de viaje, su historia de navegación Web, sus hábitos de alimentación, ocio, etc.), sobre cuál es la geolocalización de la entidad (outdoor e indoor), sobre quién es la entidad y con quienes interacciona (en el mundo físico y en el ciberespacio aplicando tecnologías anidadas de anonimato y cifrado-esteganografía). Algunas técnicas de protección de la confidencialidad, consisten en aplicar múltiples capas de cifrado robusto simétrico/asimétrico con gestión de claves tolerante a fallos, la esteganografía, la fragmentación de secretos (utilizando key-escrow/Shamir), etc.; los backups distribuidos replicados (o copias de seguridad/respaldo para recuperar lo robado, cifrado, borrado o dañado) pero cifradas para que nadie pueda fisgar ni siquiera en las nubes). Así mismo, se utilizarán tecnología VPN con servidores proxy, técnicas anidadas de anonimato deslocalizadas, tecnología ZT de red, segmentación de red, etc. El mecanismo denominado “transferencia trascordada” o OT (Oblivious Transfer) permite a una entidad A copiar un contenido localizado en una entidad B (que guarda muchos contenidos) sin que B sepa cuál de los contenidos de B ha cogido la entidad A, además la entidad A sólo podrá copiar un contenido en cada interacción remota (se consigue confidencialidad de los gustos de la entidad A y A no puede saber el resto de contenidos que tiene B). El mecanismo denominado “compromiso digital” permite a una entidad A adivinar con anticipación un suceso (por ejemplo, el equipo ganador en un partido) y comprometerse con otra entidad B que lo sabe. Para ello la entidad A cifra la adivinación “es como meter lo adivinado por A en una caja virtual con llave” y A envía la caja virtual cerrada a la entidad B.

Cuando ya todo el mundo sabe el resultado la entidad A envía a la entidad B la clave criptográfica “es como la llave para abrir esa caja virtual antes enviada” y observa B que A tenía razón. El mecanismo denominado “computación multi-parte segura o SMPC” permite que varias entidades que no confían unas de otras puedan realizar cálculos compartidos con los datos secretos de cada una de modo que no se vean los datos secretos de cada entidad. Otro mecanismo de confidencialidad para un grupo de entidades cada una con sus datos secretos consiste en cifrarlos (con cifrado totalmente homomórfico, es decir para todo tipo de operaciones, suma, multiplicación, etc.) y una vez ocultos-cifrados se realizan las operaciones adecuadas y al final el resultado se descifra y se obtiene en texto en claro el resultado para todas las entidades. Una forma de proteger la confidencialidad de documentos físicos es integrar una unidad de incineración si alguien no autorizado trata de abrir el recinto o caja fuerte donde se hallan. Un buzón muerto es un recinto con control de acceso (consigna, buzón, caja de basura, etc.) que integra explosivos, donde se deja información confidencial, si alguien no autorizado trata de acceder a dicha información confidencial explotará dicho recinto o caja fuerte. El “pairing”/clonación en Bluetooth permite copiar/clonar un móvil con otro móvil para que se pueda tener la información-datos del móvil de la víctima.

Cuando ya todo el mundo sabe el resultado la entidad A envía a la entidad B la clave criptográfica “es como la llave para abrir esa caja virtual antes enviada” y observa B que A tenía razón. El mecanismo denominado “computación multi-parte segura o SMPC” permite que varias entidades que no confían unas de otras puedan realizar cálculos compartidos con los datos secretos de cada una de modo que no se vean los datos secretos de cada entidad. Otro mecanismo de confidencialidad para un grupo de entidades cada una con sus datos secretos consiste en cifrarlos (con cifrado totalmente homomórfico, es decir para todo tipo de operaciones, suma, multiplicación, etc.) y una vez ocultos-cifrados se realizan las operaciones adecuadas y al final el resultado se descifra y se obtiene en texto en claro el resultado para todas las entidades. Una forma de proteger la confidencialidad de documentos físicos es integrar una unidad de incineración si alguien no autorizado trata de abrir el recinto o caja fuerte donde se hallan. Un buzón muerto es un recinto con control de acceso (consigna, buzón, caja de basura, etc.) que integra explosivos, donde se deja información confidencial, si alguien no autorizado trata de acceder a dicha información confidencial explotará dicho recinto o caja fuerte. El “pairing”/clonación en Bluetooth permite copiar/clonar un móvil con otro móvil para que se pueda tener la información-datos del móvil de la víctima.

El DAIM está diseñado para bloquear, inactivar, neutralizar la fuga de información-datos por esteganografía, canales subliminares, side-channels, emanaciones EM, por compartir información, la fuga de datos entre máquinas virtuales dentro de un servidor de una nube, escuchas clandestinas/sniffers, WebCams en smartphones, PCs, smart-TV, cámaras de TV en circuito cerrado/CC-TV, cámaras satelitales (vigilancia maliciosa por satélites, utilizando nuevos exploits/vulnerabilidades identificadas en las redes de satélites), cámaras espías, spyware/creepware, wiretapping, ping-sweep/port-scan, etc. Se encarga de bloquear todo tipo de intento de vigilancia de navegación Web, de monitorización de vehículos conectados/autónomos, de pasear por la ciudad, etc. Bloqueará de forma proactiva los keyloggers, los rastreadores de cookies, el adware, ciber-intrusiones, las capturas de datos por emanación EM, etc. Bloqueará así mismo vigilancia y reconocimiento en el mundo físico (con drones, sensores, agentes móviles, etc.) y en el ciberespacio (bloqueando accesos a navegadores Web, RRSS, foros, metaversos, Dark Web, etc.). El DAIM neutralizará el robo-secuestro-chantaje (relacionados con datos/ficheros: utilizando malware ransomware para secuestrar datos cifrándolos o borrándolos tipo “wipe”). El doxware que roba datos sensibles-delicados y pide dinero por no revelarlos.

(2) La integridad.

El DAIM se encarga de impedir/bloquear que se modifique/pierda/manipule ilegalmente la información, el software, el firmware, los datos, los programas/APIs, las actualizaciones OTA, el hardware, etc. Posibles ciberataques a la integridad son: La fabricación o inserción es la introducción/inyección de nuevas informaciones, datos software, firmware en un sistema, en incluso hardware (como solución utilizar tecnología PUF), por ejemplo, en la cadena de suministro, acceso remoto, acceso USB infectado, ingeniería social, etc. El “SIM Swapping” es un tipo de fraude que consiste en duplicar ilegalmente una tarjeta SIM asociada a una línea de teléfono sin el consentimiento de su titular para suplantar la identidad del mismo y acceder a información confidencial como APPs bancarias, correos electrónicos, redes sociales, etc.

La modificación consiste en cambiar la información, el software, firmware, hardware (con troyanos hardware), datos, protocolos, configuraciones, actualizaciones OTA, información existente, etc.; un ejemplo, es alterar los “data-streams” que transmite un satélite. Deformar, cambiar la realidad (y todo lo que conlleva como la información) o desinformación (la manipulación maliciosa de la información no es un fenómeno nuevo, pero hoy en día se ha agravado muy peligrosamente con tecnologías como malware inteligente de intervención activa, “synthetic-media”/deepfakes (generando videos, audios, imágenes y textos hiper-realistas como “nuestra nación está siendo atacada”, “está cayendo un asteroide que aniquilará la vida en la mitad de la tierra”, etc. El cambiar los datos de los sensores de los vehículos conectados/autónomos permiten hacer creer al vehículo y ocupantes que no hay obstáculos cuando de hecho los hay y producir accidentes (“fantasmas falsos”)), la corrupción (es el cambio o degradación de la calidad de la información, datos existentes, protocolos, software, firmware, hardware, QoS, etc. para hacerlo no utilizable o aislarlo). El envenenamiento ARP (por ejemplo, por medio de un malware, consiste en cambiar las correspondencias entre las direcciones MAC/L2 e IP/L3 de la caché ARP, permite a un ciber-atacante colocarse en la mitad, entre una entidad emisora legítima y una entidad receptora legítima como intermediario y hacerle, hacer MITM, robo de identidad, ciberataque a la confidencialidad, a la integridad, a la disponibilidad, etc.). El envenenamiento DNS o pharming (por ejemplo, por medio de un malware, consiste en cambiar las correspondencias entre las direcciones IP/L3 y las URLS/L5 de las tablas DNS), el data-diddling (cambiar datos antes de almacenarlos). Los ciberataques “salami” (juntan muchos ciberataques pequeños para formar un gran ciberataque). Algunos mecanismos para proteger la integridad son: las firmas digitales, las funciones hash como SHA-512, los códigos detectores/correctores de errores (FEC) como Golay, CRC-4048, etc. y si un fichero esta modificado se utilizan las copias de seguridad o backups para recuperarlo. Para proteger la integridad en hardware están las funciones PUF; en soft-firm usar memorias WORM para evitar modificar info grabada.

La modificación consiste en cambiar la información, el software, firmware, hardware (con troyanos hardware), datos, protocolos, configuraciones, actualizaciones OTA, información existente, etc.; un ejemplo, es alterar los “data-streams” que transmite un satélite. Deformar, cambiar la realidad (y todo lo que conlleva como la información) o desinformación (la manipulación maliciosa de la información no es un fenómeno nuevo, pero hoy en día se ha agravado muy peligrosamente con tecnologías como malware inteligente de intervención activa, “synthetic-media”/deepfakes (generando videos, audios, imágenes y textos hiper-realistas como “nuestra nación está siendo atacada”, “está cayendo un asteroide que aniquilará la vida en la mitad de la tierra”, etc. El cambiar los datos de los sensores de los vehículos conectados/autónomos permiten hacer creer al vehículo y ocupantes que no hay obstáculos cuando de hecho los hay y producir accidentes (“fantasmas falsos”)), la corrupción (es el cambio o degradación de la calidad de la información, datos existentes, protocolos, software, firmware, hardware, QoS, etc. para hacerlo no utilizable o aislarlo). El envenenamiento ARP (por ejemplo, por medio de un malware, consiste en cambiar las correspondencias entre las direcciones MAC/L2 e IP/L3 de la caché ARP, permite a un ciber-atacante colocarse en la mitad, entre una entidad emisora legítima y una entidad receptora legítima como intermediario y hacerle, hacer MITM, robo de identidad, ciberataque a la confidencialidad, a la integridad, a la disponibilidad, etc.). El envenenamiento DNS o pharming (por ejemplo, por medio de un malware, consiste en cambiar las correspondencias entre las direcciones IP/L3 y las URLS/L5 de las tablas DNS), el data-diddling (cambiar datos antes de almacenarlos). Los ciberataques “salami” (juntan muchos ciberataques pequeños para formar un gran ciberataque). Algunos mecanismos para proteger la integridad son: las firmas digitales, las funciones hash como SHA-512, los códigos detectores/correctores de errores (FEC) como Golay, CRC-4048, etc. y si un fichero esta modificado se utilizan las copias de seguridad o backups para recuperarlo. Para proteger la integridad en hardware están las funciones PUF; en soft-firm usar memorias WORM para evitar modificar info grabada.

(3) La disponibilidad.

El DAIM está diseñado para impedir que se reduzca la calidad (por ejemplo, afectando a la QoS (Quality-of-Service) como retardo, ancho de banda, velocidad, jitter, etc.), que se interrumpa, que se degrade, que se deteriore, que se ralentice, que se impida/bloquee, etc. el acceso a los recursos a los que tiene autorización una entidad. El DAIM está diseñado para capacitar a toda entidad/usuario autorizado el acceso a los activos, servicios, dispositivos, redes, etc. en cualquier instante de tiempo, lugar, siempre que lo necesite y a tiempo sin retardos. Posibles ciberataques son: las denegaciones de servicios o DoS/Denied of Service (por ejemplo: TCP SYN flood), la DDoS (Distributed Denied of Service), Ping of Dead (el malware crea y envía un paquete ICMP mayor de 65535 bytes, se fragmenta y al llegar al destino no puede manipular el exceso de tamaño y el sistema casca y se para), ciber-ataque smurf (es un ciberataque basado en ICMP/L3; se inunda el sistema víctima con tráfico de paquetes ICMP procedente de una subred; previamente el malware envía un ping a la dirección de difusión de la subred y los dispositivos existentes responderán a la dirección IP falsificada (la del sistema objetivo/víctima), lo que agota el ancho de banda y los recursos de procesamiento del sistema víctima), uso de inhibidores de RF (Radio-Frequency), jamming e interferencias en el espectro EM (para impedir que se puedan abrir cerraduras de vehículos con señales RF e incluso para que no se puedan comunicar personas, alarmas, drones, etc.

El DAIM bloqueará todo tipo de intento malicioso de inhibición aplicando un conjunto redundante de sistemas anti-inhibición), buffer-overflow (para desbordar el buffer, stack, head), ciber-ataque fraggle (es un ciberataque basado en el protocolo UDP/L4 (puertos 7 y 19). El problema surge cuando una elevada cantidad de tráfico UDP falsificado (con la dirección IP del servidor víctima) se envía a la dirección de broadcast del router; El servidor víctima trata de responder todo lo que le llega del router pero la inundación de paquetes continua y el servidor víctima se atasca debido a la actividad añadida), ciber-ataque land (el malware envía paquetes SYN falsificados a la víctima utilizando la dirección IP de la víctima y ambas direcciones origen y destino. El resultado es que la víctima está constantemente respondiéndose así misma, llegando a cascar el sistema/víctima), perturbaciones eléctricas (se generan para interferir, interrumpir el servicio e incluso para averiar el hardware, son fallos de potencia, perturbaciones de fluido eléctrico, fluctuaciones de la corriente, micro-cortes, cambios de frecuencia/tensión, blackout (apagones de luz, gas, ferrocarriles, etc. El DAIM bloqueará todo tipo de intentos maliciosos de cortar el fluido eléctrico utilizando un conjunto redundante distribuido de sistemas UPS/SAI con acondicionador de señal eléctrica), power-spikes (picos en la alimentación eléctrica), power-sag (caías de potencia), brownout (caída de tensión por diferentes causas como fallos en transformadores, alta demanda de potencia eléctrica, etc.), electrical-surges (subidas eléctricas), etc. Se combaten con UPS/SAI, acondicionadores de línea, generadores de respaldo/grupos electrógenos), etc.), ataques al entorno físico (temperatura, agua, humedad, polvo, gas, fuego, EMPs (Electro Magnetic Pulses; permite trastornar todos los dispositivos electrónicos alcanzados por su influencia), bombas de grafito y de neutrones, terremotos, maremotos, tormentas solares, bloqueo del espectro electromagnético para bloquear comunicaciones, etc.). Para proteger la disponibilidad y accesibilidad se utilizan mecanismos failover, de tolerancia a fallos, de redundancia, de ciber-resiliencia, las copias de seguridad/respaldo o backup (el DAIM bloqueará todo tipo de intentos maliciosos de borrar, secuestrar datos, distorsionar, etc. información utilizando un conjunto redundante de sistemas de backups distribuidos geográficamente). Los sistemas de alimentación ininterrumpida o SAI/UPS, utilizar varios proveedores de fluido eléctrico, emplear grupos de baterías eléctricas con inversor cc/ca, etc. El “mecanismo del hombre muerto” permite conocer si algo o alguien ha sido inutilizado o ha fallecido para dispararse una contramedida.

El DAIM bloqueará todo tipo de intento malicioso de inhibición aplicando un conjunto redundante de sistemas anti-inhibición), buffer-overflow (para desbordar el buffer, stack, head), ciber-ataque fraggle (es un ciberataque basado en el protocolo UDP/L4 (puertos 7 y 19). El problema surge cuando una elevada cantidad de tráfico UDP falsificado (con la dirección IP del servidor víctima) se envía a la dirección de broadcast del router; El servidor víctima trata de responder todo lo que le llega del router pero la inundación de paquetes continua y el servidor víctima se atasca debido a la actividad añadida), ciber-ataque land (el malware envía paquetes SYN falsificados a la víctima utilizando la dirección IP de la víctima y ambas direcciones origen y destino. El resultado es que la víctima está constantemente respondiéndose así misma, llegando a cascar el sistema/víctima), perturbaciones eléctricas (se generan para interferir, interrumpir el servicio e incluso para averiar el hardware, son fallos de potencia, perturbaciones de fluido eléctrico, fluctuaciones de la corriente, micro-cortes, cambios de frecuencia/tensión, blackout (apagones de luz, gas, ferrocarriles, etc. El DAIM bloqueará todo tipo de intentos maliciosos de cortar el fluido eléctrico utilizando un conjunto redundante distribuido de sistemas UPS/SAI con acondicionador de señal eléctrica), power-spikes (picos en la alimentación eléctrica), power-sag (caías de potencia), brownout (caída de tensión por diferentes causas como fallos en transformadores, alta demanda de potencia eléctrica, etc.), electrical-surges (subidas eléctricas), etc. Se combaten con UPS/SAI, acondicionadores de línea, generadores de respaldo/grupos electrógenos), etc.), ataques al entorno físico (temperatura, agua, humedad, polvo, gas, fuego, EMPs (Electro Magnetic Pulses; permite trastornar todos los dispositivos electrónicos alcanzados por su influencia), bombas de grafito y de neutrones, terremotos, maremotos, tormentas solares, bloqueo del espectro electromagnético para bloquear comunicaciones, etc.). Para proteger la disponibilidad y accesibilidad se utilizan mecanismos failover, de tolerancia a fallos, de redundancia, de ciber-resiliencia, las copias de seguridad/respaldo o backup (el DAIM bloqueará todo tipo de intentos maliciosos de borrar, secuestrar datos, distorsionar, etc. información utilizando un conjunto redundante de sistemas de backups distribuidos geográficamente). Los sistemas de alimentación ininterrumpida o SAI/UPS, utilizar varios proveedores de fluido eléctrico, emplear grupos de baterías eléctricas con inversor cc/ca, etc. El “mecanismo del hombre muerto” permite conocer si algo o alguien ha sido inutilizado o ha fallecido para dispararse una contramedida.

La degradación (consiste en reducir el rendimiento o efectividad de un sistema, servicio, componente, etc.). La interrupción (consiste en la pérdida de cualquier capacidad para utilizar un activo cibernético (sistema, servicio, CPS, red, etc.)). La corrupción (es el cambio de la calidad de la información o datos, protocolos, software, firmware, etc. existentes para hacerlos no utilizables o no alcanzables). Las interferencias-jamming en las señales entrantes de satélites como GPS (de un área, puede dar lugar al caos en los sistemas de navegación de móviles y vehículos). Las interferencias en ambas direcciones de la comunicación satélite-tierra impiden que el satélite emita o reciba información.

CONSIDERACIONES FINALES.

Un ciberataque que utiliza ingeniería social puede ser de dos tipos: hunting (finalidad extraer información a través de una interacción mínima con el objetivo) y farming (finalidad establecer una relación continuada en el tiempo para exprimir al máximo a la víctima y extraer gran cantidad de información). Según F5 Labs los ciber-ataques DDoS crecieron un 55% entre enero 2020 y marzo 2021 y un 54% utilizaron múltiples vectores de ciber-ataque. Gartner predice que el 60% de las organizaciones/empresas retirarán de forma escalonada las VPNs a favor del acceso a red ZT (Zero Trust) para el año 2023. Para la OSCINR (Open Source Cybersecurity Intelligence Network and Resource) el 60% de todos los dispositivos médicos (IoMT, aparatos, etc.) no dispone de parches/actualizaciones.

REFERENCIAS.

- Areitio, J. “Seguridad de la Información: Redes, Informática y Sistemas de Información”. Cengage Learning-Paraninfo. 2021.

- Areitio, J. “Dualidad del malware inteligente avanzado (ofensivo y defensivo), puntos de actuación y operativa de expansión transparente”. Revista Conectrónica. Nº 245. Octubre 2021.

- Areitio, J. “Elementos y enfoques para el diseño y síntesis de malware inteligente avanzado defensivo”. Revista Conectrónica. Nº 246. Noviembre 2021.

- Areitio, J. “Desarrollo de malware inteligente avanzado defensivo. Neutralización de acciones del malware ofensivo”. Revista Conectrónica. Nº 247. Febrero 2022.

- Areitio, J. “Actuaciones automáticas del malware inteligente avanzado defensivo”. Revista Conectrónica. Nº 248. Marzo 2022.

- Areitio, J. “Exploración de la dinámica de funcionamiento de bloqueo utilizada por el DAIM/MIAD”. Revista Conectrónica. Nº 249. Abril 2022.

- Areitio, J. “Maniobras y operaciones de defensa y protección a bajo nivel orquestadas por el DAIM/MIAD contra los ciberataques ofensivos”. Revista Conectrónica. Nº 250. Mayo-Junio 2022.

- Areitio, J. “Nuevas áreas de actuación del DAIM/MIAD contra los ciberataques ofensivos utilizando los secretos de la privacidad- ciberseguridad”. Revista Conectrónica. Nº 251. Septiembre 2022.

- Kaschner, H. “Cyber Crisis Management: The Practical Handbook on Crisis Management and Crisis Communication”. Springer. 2022.

- Velu, V.K. “Mastering Kali Linux for Advanced Penetration Testing: Become a Cybersecurity Ethical Hacking Expert Using Metasploit, Nmap, Wireshark, and Burp Suite”. Packt Publishing. 2022.

- Zegart, A.B. “Spies, Lies and Algorithms: The History and Future of American Intelligence”. Princeton University Press. 2022.

- Wittkop, J. “The Cybersecurity Playbook for Modern Enterprises: An End-to-End Guide to Preventing Data Breaches and Cyber Attacks”. Packt Publishing. 2022.

- Bravo, C. and Kitchen, D. “Mastering Defensive Security: Effective Techniques to Secure Your Windows, Linux, IoT, and Cloud Infrastructure”. Packt Publishing. 2022.

- DiMaggio, J. “The Art of Cyberwarfare: An Investigator's Guide to Espionage, Ransomware, and Organized Cybercrime”. No Starch Press. 2022.

- Mansour, G. “UNHACKABLE: Your Online Security Playbook: Recreating Cyber Security in an Unsecure World”. Writes Publishing House. 2020.

- Grimes, R.A. “Ransomware Protection Playbook”. Wiley. 2021.

- Batina, L., Bäck, T., Buhan, I. and Picek, S. “Security and Artificial Intelligence: A Crossdisciplinary Approach”. Springer. 2022.

- Skulkin, O. “Incident Response Techniques for Ransomware Attacks: Understand Modern Ransomware Attacks and Build an Incident Response Strategy to Work Through Them”. Packt Publishing. 2022.

Cursos Técnicos y Seminarios

Centro de recursos técnicos sobre retos de la ciberseguridad

En el mundo interconectado de hoy en día, la necesidad de integrar la seguridad en el nivel ...

Webinars D-Link sobre formación TIC

D-Link ha anunciado su nueva temporada de sus D-Link Academy Webinars. Los temas de esta nueva ...

Curso básico de Fibra Óptica Gratuito

Aquí tienes todas las fichas del Curso básico de fibra óptica publicado en los primeros número de ...

Plataforma Inmersiva de e-Learning Keysight University

Keysight Technologies, Inc ha anunciado Keysight University, una ...

Nokia aborda la seguridad de las redes como parte de su programa de certificación 5G

Nokia ha anunciado hoy un nuevo curso y certificación 5G de nivel profesional dirigido a la ...

Suscríbase a la revista CONECtrónica

Precio suscripción anual:

PDF: 60,00.- € (IVA incluido.)

PAPEL: 180,00.- € (IVA incluido.)

Recibirá las 7 ediciones que se publican al año.