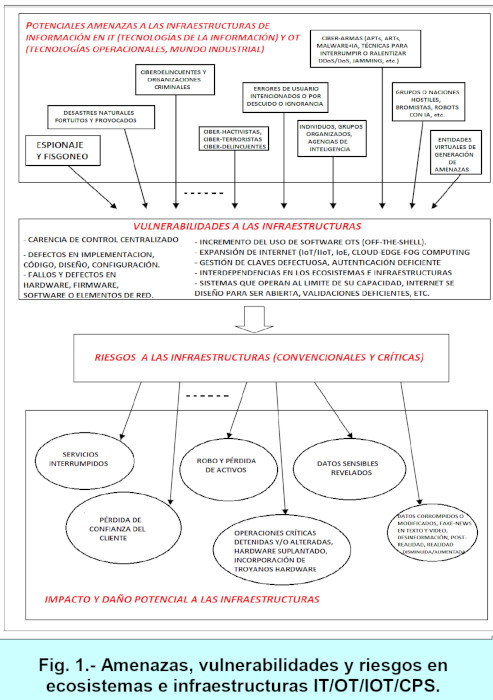

Actualmente la clave de cualquier plan estratégico en ciberseguridad-privacidad reside en que su desarrollo sea medible, ya que lo que no se mide, no se conoce, lo que no se conoce no se administra-gestiona, lo que no se administra no se puede mejorar. Según Cisco Security Research se produjo doce puntos de incremento en el tráfico de Web global cifrado (HTTPS) desde noviembre de 2016 a octubre de 2017. Según Gartner, “Market Guide for Mobile Threat Defense – 2017” para el 2019, las amenazas móviles alcanzarán un tercio del total de eventos de seguridad, mientras que en 2016 sólo representaban un 7,5%. La ciberseguridad opera en todo tipo de ecosistemas con todo tipo de entidades (personas, objetos, hardware, software, firmware, procesos administrados, procesos de organización, modelos de negocios, avatares, etc.) y posibilita la accesibilidad. La ciberseguridad ayuda al medio ambiente, personas, cosas (IoT), seres vivos, avatares de realidad virtual, hardware, software, asistentes personales, etc., es un facilitador de la productividad, del progreso, etc. posibilita la sostenibilidad en nuestra sociedad. Defiende y protege contra caos, tormentas perfectas de intrusiones y ataques, amenazas, vulnerabilidades, movimientos laterales, ciberarmas, malware poli/meta-mórfico, etc. Es facilitador de garantías. Posibilita la gobernanza equilibrada global. Es el eje ejecutor de las necesidades y obligaciones de cumplimiento (SOX, PCI-DSS, RGPD, etc.). Es el ejecutor de calidad, explora (detecta, analiza, busca causa raíz, busca movimientos laterales, etc.), predice, repara, recupera, etc. en incidentes de ciberseguridad-privacidad, intentos de intrusión y todo tipo de ciberataques. Filtra entradas y salidas no autorizadas, regula y controla posibles desestabilizaciones, avisa con anticipación de situaciones adversas, maliciosas o de peligro, etc. La ciberseguridad se materializa en procesos, dispositivos hardware, herramientas software-firmware, estándares, buenas prácticas, metodologías, políticas, etc. posibilita que las organizaciones sean responsables, sostenibles y corresponsables. La ciberseguridad defiende y protege contra la inseguridad, de todo tipo de riesgos (intersección entre impactos, vulnerabilidades y amenazas), es el ADN de todo tipo de transformación, infraestructura, ecosistema, organización, tecnología, entidad, especificación, desarrollo, diseño, implementación, modelo de negocio, gobernanza, etc. Es el primer agente facilitador de confianza, progreso, sostenibilidad, etc. La ciberseguridad es el núcleo de nuevos conceptos como la ciber-resiliencia, en negocios, organizaciones, industria 4.0, desarrollos de inteligencia artificial, todo tipo de vehículos, infraestructuras, etc. Un error muy extendido consiste en afirmar que la protección de una entidad, organización, sistema, estructura, negocio, infraestructura, ecosistema, etc. consiste en considerar o implantar ciertas funcionalidades de ciberseguridad extra cuando lo correcto es que la protección en ciberseguridad debe hacerse desde el comienzo/diseño y es un todo que lo envuelve, no un conjunto de añadidos/parches o funcionalidades. Cubre todo: personas, hardware, software, firmware, procesos, procedimientos, cumplimientos, infraestructuras, máquinas, gobernanza, ciber-resiliencia, medio ambiente, etc.

CICLO DE VIDA DE UNA BOTNET. ANATOMIA FUNCIONAL DE AMENAZAS AVANZADAS Y CIBER-ARMAS.

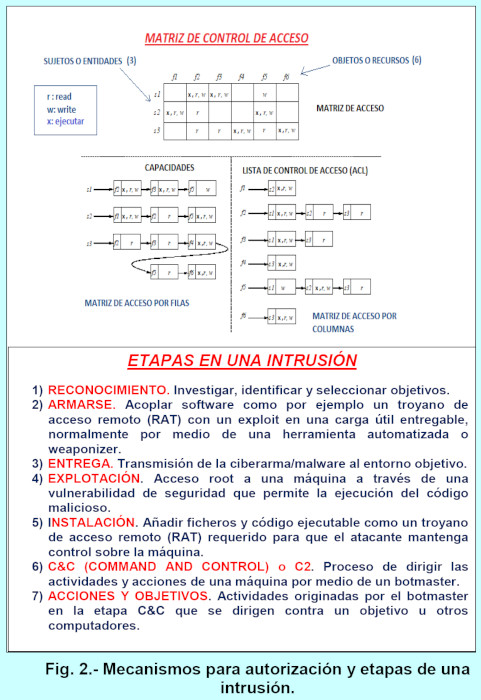

El ciclo de vida de una botnet integra las fases siguientes: (1) Inyección y despliegue. Se pueden identificar las siguientes instancias: distribución de correos electrónicos maliciosos, vulnerabilidades software, mensajería instantánea, redes de compartición de ficheros P2P, otras botnets. En esta fase, se identifican las técnicas de resiliencia siguientes: utilización de procesos confiables, ofuscación basada en nombres triviales, técnicas de rootkit, reglas de seguridad reducidas, capacidades del sistema reducidas, instalación de software antivirus, anti-debugging y anti-virtualización incorporado, técnicas de despliegue, polimorfismo y metamorfismo, actualización continuada del bot, etc. (2) C&C o C2 (Command & Control). Se pueden identificar las siguientes cuatro sub-fases: (i) Modelo y topología. Aquí se identifican las siguientes instancias: centralizado (estrella única, estrella multiservidor y jerarquica) y distribuido (aleatoria). (ii) Aplicación y protocolo. Aquí se identifican las siguientes instancias: P2P, IM, HTTP/HTTPS, IRC, etc. (iii) Iniciación de la comunicación. Aquí se identifican las siguientes instancias: métodos push y pull. (iv) Dirección de la comunicación. Aquí se identifican las siguientes instancias: bidireccional e inbound. En esta fase, se identifican diversas técnicas de resiliencia: técnicas DNS/DNSSec, técnicas de cifrado/esteganografía/canales subliminares, múltiples URLs, dead drop, variantes C&C. El espectro de las opciones de organización C&C permite identificar cinco tipos: (a) Totalmente centralizado. Su estructura es de árbol, en la raíz se sitúa el comandante con control y comando directo a comandantes intermedios que a su vez con el mismo control y comando directo se conectan a las unidades. (b) Comando centralizado y ejecución descentralizada. Su estructura es de árbol en la raíz se sitúa el comandante con control y comando directo a los comandantes intermedios y estos con acoplamiento sin mucha cohesión con las unidades. (c) C2 colaborativo.  Estructura totalmente mallada que incluye el comandante y los comandantes intermedios con control y comando directo y de los comandantes intermedios conexión sin mucha cohesión con las unidades. (d) C2 descentralizado (auto-sincronización). Su estructura es de árbol en la raíz se sitúa el comandante que se conecta con los comandantes intermedios vía control y comando directo y los comandantes intermedios con las unidades vía acoplamiento sin mucha cohesión. (e) Sin organización. El comandante, los comandantes intermedios y las unidades carecen de acoplamiento de baja cohesión o control/comando directo. (3) Aplicación botnet. Se pueden identificar las siguientes instancias: ataques DDoS/DoS, espionaje, spamming y distribución de malware, hospedaje de aplicaciones y actividades maliciosas. En esta fase, se identifican técnicas de resiliencia como: técnicas de anonimato, mensajes camuflados, limitación de la exposición y técnicas de represalias ante el ataque. Las principales áreas funcionales de todo ente de ataque/intrusión (amenazas avanzadas y ciberarmas) son:

Estructura totalmente mallada que incluye el comandante y los comandantes intermedios con control y comando directo y de los comandantes intermedios conexión sin mucha cohesión con las unidades. (d) C2 descentralizado (auto-sincronización). Su estructura es de árbol en la raíz se sitúa el comandante que se conecta con los comandantes intermedios vía control y comando directo y los comandantes intermedios con las unidades vía acoplamiento sin mucha cohesión. (e) Sin organización. El comandante, los comandantes intermedios y las unidades carecen de acoplamiento de baja cohesión o control/comando directo. (3) Aplicación botnet. Se pueden identificar las siguientes instancias: ataques DDoS/DoS, espionaje, spamming y distribución de malware, hospedaje de aplicaciones y actividades maliciosas. En esta fase, se identifican técnicas de resiliencia como: técnicas de anonimato, mensajes camuflados, limitación de la exposición y técnicas de represalias ante el ataque. Las principales áreas funcionales de todo ente de ataque/intrusión (amenazas avanzadas y ciberarmas) son:

1) La penetración. Que incluye: (a) El acceso. Que puede ser: (i) Técnico bien remoto a través de Internet o bien a corta distancia utilizando un cambio de chip, un dispositivo o token USB, la cadena de suministro, un cable pinchado, una WiFi clandestina (incluso con WPA3), el hurto, robo, navegación, etc. (ii) Social utilizando la persuasión, extorsión, Blackmail, soborno, cohecho, engaño, estafa, timo. Algunos objetivos de acceso social son los usuarios, operadores, fabricantes y proveedores de servicio. (b) Las vulnerabilidades/superficies de ataque. Son debilidades, carencias, defectos, incorrecciones, necesidades (necesito imperiosamente ejecutar una APP aunque sea perversa), errores, confianzas, deficiencias, fallos, etc. en: (i) Software. Aplicaciones, APPs o software del sistema con debilidades accidentales o introducidas deliberadamente. (ii) Hardware. Deficiencias en microprocesadores, tarjetas gráficas, fuentes de alimentación, periféricos, dispositivos de almacenamiento, tarjetas de red, troyanos hardware implantados en alguna fase del ciclo de vida diseño, pruebas, implementación, etc. a la espera de actuar de forma autónoma o recibiendo la señal inalámbrica de un atacante, etc. (iii) Canales de comunicaciones. Por ejemplo, derivación en líneas de fibra óptica, captura electromagnética de comunicaciones inalámbricas y de emanaciones EM procedentes de equipos informáticos. (iv) Configuración. Puertos que se dejan abiertos por descuido incorrectamente, contraseñas débiles permitidas, no uso del límite de reintentos, procedimientos defectuosos, protocolos con fallos, organización deficiente, gobernanza inadecuada, etc. Frecuentemente los elementos técnicos y sociales se combinan, es el caso del phishing.

2) La carga útil. Se especifica lo malo que va a realizar en una o varias fases con desapariciones temporales para desconcierto y repetidas apariciones cada vez más nefastas, inesperadas y caóticas.

AMENAZAS DE INTERFERENCIAS A ENLACES INALÁMBRICOS: CIBERARMAS FÍSICAS. TIPOS DE AMENAZAS AVANZADAS Y DE CIBERARMAS SOFTWARE.

El jamming en enlaces inalámbricos, por ejemplo, basado en un jammer multiantena (un caso básico serían los inhibidores de RF) representa una grave amenaza a la ciberseguridad basda en interferencias con señales EM fabricadas. Algunos ejemplos son el jamming de sistemas PMR (Private Mobile Radio) que utiliza la policía y otros cuerpos de emergencias, el jamming y spoofing de receptores GPS/Glonass, el jamming de controles remotos de cerraduras en parkings para facilitar el robo, el jamming de sistemas de alarmas inalámbricos en hogares para posibilitar el acceso no detectado de un ladrón. La tecnología MIMO masiva (se refiere a utilizar un gran número antenas, cientos o miles, que operen en fase) puede ser utilizada como una ciber-arma física o dispositivo de jamming y causar daños a sistemas de comunicaciones inalámbricos civiles y militares utilizando DDoS/DoS. Las amenazas avanzadas y ciber-armas pueden agruparse en diferentes categorías: (1) Genéricas de bajo potencial. Son software malicioso o malware que puede influir en un sistema desde el exterior, pero técnicamente son incapaces de penetrar en el sistema y crear daño directo. (2) Específicas de alto potencial. Es malware que puede actuar como agente inteligente capaz de penetrar en sistemas protegidos incluso autónomos y aislados físicamente e influencian los procesos de salida para infligir daño directo, espiar contenidos, crear caos, etc.

GENERACIONES DE AMENAZAS AVANZADAS Y CIBER-ARMAS.

GENERACIONES DE AMENAZAS AVANZADAS Y CIBER-ARMAS.

Se pueden identificar diversas generaciones en las amenazas avanzadas y ciber-armas:

1) Primera generación. Ciber-armas para guerra electrónica por radiación o inhibición de señales, pueden cegar, perjudicar, degradar o incapacitar a través de medios de guerra electrónica tradicional basadas en interferencias y jamming. El cortar las líneas de cobre o fibra óptica para telefonía, datos, Internet, etc. también pertenece a esta generación. Los efectos son la degradación o interrupción de las comunicaciones, se asemejan a las ciber-armas que utilizan tecnología C&C/C2 (Command and Control). Atacan al elemento de procesamiento por medios físicos (jamming, EMS, etc.). Se utilizan bombas de neutrones, cortes físicos de medios guiados, emulación de la radiación procedente de las manchas solares, inhibidores de RF, generadores de jamming, etc.

2) Segunda generación. Requieren un acceso operacional contra el que puede utilizarse un código exploit. Se utilizan medios software/firmware y hardware que posibilitan que las vulnerabilidades (de todo tipo, por ejemplo, multi-0-day) puedan ser explotadas en los sistemas en general o en objetivos específicos. Se caracterizan por el requisito de que alguien posea una característica explotable en el diseño, configuración o implementación software, firmware o hardware del sistema, Un símil en biología es editar en el genoma o molécula de ADN escribiendo y eliminando trozos para crear en los seres vivos nuevas habilidades y capacidades. También se perfeccionan ciber-armas psíquicas, parapsicológicas y de biohacking que permiten con fármacos editar el ADN (como si fuera un fichero donde se cambia, corta y pega, etc.) y potenciar capacidades no convencionales en seres humanos y seres vivos en general.

3) Tercera generación. Aquí, se consolidan, sofistican y colaboran entre sí las amenazas avanzadas y ciber-armas de las generaciones anteriores. Permiten destruir las comunicaciones y la coordinación de las ciber-infraestructuras, así mismo, posibilita crear confusión, desinformación, desorganización, caos, espiar, robar, etc.

TECNOLOGÍAS DE CONTRAMEDIDA CONTRA AMENAZAS AVANZADAS Y CIBERARMAS. OBJETIVOS DE CIBERATAQUES.

El espectro de contramedidas y salvaguardas crece cada día Incluso apoyándose en inteligencia artificial, se pueden identificar entre otras:

1) Blacklisting. Integradas en antivirus, NIPS/HIPS/AIPS, etc. No son efectivas contra ataques dirigidos.

2) Whitelisting. Integradas en dispositivos de computación, pero también en la red interna. Son efectivas en ciertos casos y en algunas partes de la red (SCADA) pero dicha efectividad es muy costosa.

3) Detección de anomalías. Aún tienen que probarse por completo, pero merece la pena de explorar (particularmente el back-office).

4) Dejar y ejecutar en entorno virtualizado. Probablemente efectivo contra algunos tipos de malware. Utilización de zonas de cuarentena, DMZs, sandboxing, compartimentación VLAN, aislamiento vía VMs estancas, etc.

5) Técnicas de inteligencia artificial como machine learning y mejoras como deep learning. Se pueden identificar entre las técnicas de machine learning la clasificación, el clustering (se utiliza en soluciones SUBA o Security User Behavior Analysis), la regresión, etc. Algunas técnicas de machine learning son las firmas estáticas, dinámicas, de comportamiento, los patrones de alto nivel y anomalías no supervisadas (aplicables a datos cifrados sin descifrado).

Algunas amenazas/malware avanzadas y ciber-armas tipo APT son: (i) Duqu. Propósito capturar información sobre dispositivos de computación tipo PC. Contiene keylogger de teclado-ratón. Se trata de software de espionaje. Misma plataforma de construcción que Stuxnet, mismo vector pero diferente carga útil. El mecanismo de propagación dropper un documento MS Word con un exploit 0-day dentro que espera hasta que el computador este inactivo diez minutos más otra condición. En la red se copia a si mismo en una carpeta compartida (utilizando una contraseña robada con el keylogger) y crea un trabajo planificado en el dispositivo de computación objetivo. (ii) Flame. Fines de ciber-espionaje y robo de información. (iii) Gauss. Recoge información de forma no autorizada y roba credenciales de sistemas de bancos y cuentas de redes sociales, e.mail, mensajería instantánea, etc. (iv) Stuxnet. Atacó sistemas de enriquecimiento de uranio en Irak, basados en PLCs de Siemens. (v) Carbanak/Anunak. Dirigido a cajeros automáticos o ATMs basado en el malware bancario Tyupkin.

Existen diversidad de ciberataques dirigidos a diferentes objetivos, como, por ejemplo:

Existen diversidad de ciberataques dirigidos a diferentes objetivos, como, por ejemplo:

1) Sistemas de inteligencia artificial, robots, realidad virtual, realidad aumentada, realidad disminuida, asistentes personales, AmI (inteligencia ambiental), post-realidad, aviónica, drones, vehículos conectados, etc.

2) Sistemas de control (por ejemplo, Stuxnet). Crea riesgos en sistemas de transporte (vertical, horizontal), infraestructuras críticas de Industria 4.0, servicios públicos (agua, electricidad, industria, oleoductos, sanidad, agricultura, etc.)

3) Algoritmos. Crea riesgos en sistemas financieros (SWIFT, Society for Worldwide Interbank Financial Telecommunication, red de telecomunicaciones mundial privada para que el sector financiero realice sus operaciones de negocios; el grupo de atacantes Bluenoroff ataca en 2015-2016), transferencias de fondos, mercados equitativos, sistemas de pago, seguridad social, Blockchain, criptomonedas, etc.

4) Bases de datos y repositorios. El resultado es carencia de confianza, caos social y anarquía.

5) Comunicaciones. El resultado es la pérdida de comando y control, se trata de disminuir la confianza en informes de noticias y autoridades de gobierno con noticias falsas.

MALWARE Y VECTORES DE ENTRADA DE CÓDIGO MALICIOSO.

Los rootkit son software malicioso o malware que adquiere y mantiene el acceso privilegiado (leer: acceso root o acceso administrador) para operar el sistema (de ahí el nombre de rootkit) mientras esconde su presencia subvirtiendo el comportamiento del sistema operativo normal. Un rootkit normalmente incluye tres objetivos: (1) Ejecución. Un rootkit desea poder ejecutarse sin restricciones sobre el dispositivo de computación víctima. La mayoría de los sistemas de computación (incluyendo Linux, Unix, Solaris, Android, iOS, Windows, etc.) tienen mecanismos de autorización como las ACLs (Access Control Lists) y Listas de Capacidades para prevenir que una aplicación obtenga acceso a recursos protegidos. Los rootkits se aprovechan de las vulnerabilidades en estos mecanismos o utilizan ataques de ingeniería social para instalarse de modo que no tienen restricciones sobre que o no pueden hacer. (2) Ocultar. Específicamente, un rootkit no desea que un producto de seguridad instalado como antivirus detecte que está ejecutándose y puede eliminarlo. La mejor forma para prevenir esto es hacerlo invisible a todas las demás aplicaciones que se ejecutan en la máquina. (3) Actuar. Un rootkit tiene acciones específicas que desea tomar (técnicamente se denomina su carga útil). A la ejecución y el ser oculto se le añade el compromiso del computador víctima para robar contraseñas o ancho de banda o instalar otro software malicioso. Existe un colectivo creciente de vectores de entrada de malware, entre otros: Diskettes, CDs, DVDs, dispositivos USB, Redes Sociales, correo electrónico, mensajería instantánea, P2P (canciones, salvapantallas, videos, etc.), a través de descargas Web, software (malware) descargado desde el computador sin la intervención o el conocimiento del usuario, simplemente por visitar una página Web (sin pulsar explícitamente en un enlace), se explotan vulnerabilidades en el navegador Web o sus extensiones, debidas a vulnerabilidades en software asociado (Adobe Reader, Adobe Flash, Quick Time, RealPlayer, Skype, iTunes, Java, WinRAR, WinZIP, VLC, MediaPlayer, clientes de IM, lectores de correo como Outlook/Thunderbird, navegador como Internet-Explorer, Safari, Firefox, Chrome, MS Office como Word. Excel, PowerPoint, etc.), software cliente, el sistema operativo, drivers, dlls, librerías, hipervisores en VMs, etc. Algunos métodos de entrega de malware utilizados son las vulnerabilidades software (desarrollar 0-day de software específico), ataque watering hole (desplegar exploit en sitios Web comprometidos para distribuir cargas útiles), correo electrónico con spear-phishing (se adjuntan documentos maliciosos en el correo electrónico con spear-phishing para infectar victimas), utilizar pharming basado en debilidades de DNS/DNSsec, etc.

CLASES DE IMPACTOS A NIVEL DE INFORMACIÓN.

Un ciberataque a un sistema objetivo tiene el potencial de impactar sobre la información sensible de varias formas. Un recurso comprometido debe poder defender estrategias de warfare de información en un esfuerzo para protegerlo contra la amenaza, trastorno, distorsión, denegación de servicio o destrucción de activos de información sensible. Existen diversos impactos a nivel informacional de los ataques, entre los más relevantes:

1) Distorsión en la información. Es cuando el ataque ha causado una modificación de un fichero (por ejemplo, Wannacry malware del tipo cryptolocker cifra un fichero, carpeta o disco duro para pedir recompensa). Cuando un ataque implica distorsión es un cambio de los datos dentro de un fichero o la modificación de la información de la víctima.

2) Interrupción de servicios. Normalmente se realiza a partir de un ataque DoS/DDoS. Cuando un ataque implica interrupción es un cambio de acceso, ralentización o eliminación completa del acceso a la víctima o a la información.

3) Destrucción de información. Normalmente cuando un ataque ha causado un borrado de ficheros o la eliminación de acceso. La destrucción es el mayor impacto malicioso ya que implica el borrado del fichero o la eliminación de la información de la víctima (humana, máquina, programa, agente de IA, etc.).

4) Revelación de información. Normalmente proporcionando a un atacante una visión de la información que normalmente no tendría acceso a ella con sniffers, video-vigilancia, spyware, keyloggers o análisis de tráfico cifrado infiriendo información como volúmenes y frecuencia de los mensajes, etc. La revelación no autorizada de información posiblemente conduce a otros tipos de compromisos a la ciberseguridad.

5) Descubrimiento de información. No previamente conocida. Por ejemplo, cuando una herramienta de escaneo (como Nmap escaneo de puertos o Nessus escaneo de vulnerabilidades) sondea información, la información descubierta puede utilizarse para lanzar un ataque a un objetivo concreto. Se utilizan agentes autónomos móviles y bots para buscar en redes personas, perfiles, acciones, datos, ficheros, etc.

CATEGORÍAS DE ESTRATEGIAS DE DEFENSAS.

CATEGORÍAS DE ESTRATEGIAS DE DEFENSAS.

La defensa puede realizarse antes, durante y después de los ciberataques. Algunas de las principales estrategias de defensa más relevantes son:

1) Mitigación. Antes de explotar las vulnerabilidades o durante un ciberataque existen varias etapas para que un defensor pueda utilizarlas para mitigar el daño que un ciberataque ha causado o tiene el potencial de causar. Un ejemplo puede implicar una instalación de un gusano que se propaga sobre la red, una instancia puede ser eliminada a un conjunto de computadores de la red y encaminar el tráfico, mientras el administrador gestiona las operaciones para eliminar dicho gusano. La mitigación implica reducir la severidad del ciberataque. Algunas técnicas posibles son: (i) Eliminarlo de la red. La capacidad de un administrador para eliminar computadores infectados previniendo daños adicionales, meterlos en compartimientos estancos, zonas de cuarentena, DMZs, sandboxing, VLANs, una máquina virtual o VM específica de un entorno virtualizado para que se encuentre aislada, etc. Un gusano concreto puede residir en una red y empieza la propagación. (ii) Whitelisting. Una lista de conexiones permisibles que se conocen para el defensor. Un ataque puede dirigirse a un software concreto que puede residir en un puerto predeterminado. (iii) Anuncio de referencia. Son notas proporcionadas por el defensor para mitigar un ataque o un número de referencia de base de datos de vulnerabilidades/fabricante para atenuar o anular una vulnerabilidad, intento de intrusión o ataque.

2) Remedios. En presencia o antes de explotar una vulnerabilidad existen etapas de resolución que dispone un defensor para prevenir un ataque. La estrategia de remedios implica tomar las etapas apropiadas para corregir la situación antes o durante una explotación. Algunas técnicas posibles son: (i) Sistemas de parches y actualizaciones. Aplicar parches que el fabricante ha liberado debido a alguna vulnerabilidad dentro de software o firmware en uso. Cuando una vulnerabilidad o ataque esta presente por varias causas el defensor utiliza los parches-fixes que proporciona un fabricante. (ii) Código correcto. Las etapas dentro de una organización liberan parches de código aplicaciones específicas para cerrar el potencial para que un atacante las explote. (iii) Escapar vía control-alt-del, cortar la conexión a la red, apagar el dispositivo, eliminar la SIM, meterse dentro de una caja de Faraday, activar inhibidores de RF para WiFi, etc.

TIPOS DE VULNERABILIDADES SOFTWARE. CATEGORÍAS DE OBJETIVOS DE LOS CIBERATAQUES.

Las vulnerabilidades software se pueden clasificar en dos grandes categorías: (1) Intencionales. Que a su vez pueden ser: (i) Maliciosas. Como por ejemplo troyanos (con replicación caso de los virus o sin replicación), puertas traseras, bombas de tiempo o bombas lógicas. (ii) No maliciosas. Como por ejemplo canales encubiertos/subliminares (de almacenamiento, de timing), etc. (2) Inadvertidos. Por ejemplo: errores de validación (incompleto, inconsistente), errores de dominio (se incluyen reutilización de objetos residuales, etc.), serialización/aliasing (aquí se incluyen las race conditions, los errores/bugs/vunerabilidades TOCTTOU (Time of Check to Time of Use), la inadecuada identificación/autenticación, la violación de las condiciones frontera (aquí se incluyen el agotamiento de recursos, etc.). Existe una gran diversidad de objetivos de ataques que desconcierta a las defensas sobre, cual puede ser el siguiente ataque. Se han identificado como principales objetivos de ataque y otros errores lógicos explotables.

1) Usuario. Un ciberataque contra un usuario es un ataque para recuperar información personal del usuario o para dañar su reputación, o sus finanzas o herirle o matarle. Uso de ingeniería social con técnicas como astroturfing que siembra información falsa.

2) Aplicación/APP. Es un ataque a un software específico. Una aplicación o APP puede ser un cliente, un servidor o una entidad peer P2P. Una aplicación cliente es software que esta disponible para ayudar a que un usuario realice tareas comunes. Una aplicación servidor es software diseñado para servir como un host a múltiples usuarios concurrentes.

3) Sistema operativo (kernel, usuario, driver, hipervisor en VMs por ejemplo con VMware). Es responsable de la coordinación de actividades y la compartición de recursos de un computador. Un ataque puede formularse a vulnerabilidades destino dentro de un sistema operativo concreto (Linux, Windows, Solaris, Unix, etc.). Los hipervisores que se utilizan en entornos virtualizados por ejemplo VMware también incluyen vulnerabilidades que permiten, por ejemplo, pasar de una VM a otra en principio aislada y estanca.

4) Red. El objetivo es una red, subred L3/IP o VLAN L2 concreta o ganar acceso a través de vulnerabilidades dentro de una red, subred, uno de los protocolos de red, etc.

5) Local. Es un ataque dirigido a un computador local de un usuario (tablet, smartphone, PC, prótesis médica, dispositivo IoT, SIM de smartphone, etc.).

CONSIDERACIONES FINALES.

Según Radware, los ataques DDoS (Denegación Distribuida de Servicios) se incrementaron en el 2017 a nivel de aplicaciones un 64% (siendo los principales vectores de ataque HTTP un 37%, DNS un 33%, HTTPS un 28%), a nivel de red un 51% (siendo los principales vectores de ataque inundación TCP-SYN un 35%, UDP un 23%, IPv6 un 10%, etc.). La mayor parte de los ciberataques siguen una estructura formada por ciertas fases de ataque que se denomina como CKC (Cyber Kill Chain): cada ataque comienza con una fase de reconocimiento en el que el atacante intenta localizar vulnerabilidades en el sistema objetivo. Sigue la fase denominada de weaponizing/armamento durante la cual se descubren debilidades que se utilizan para desarrollar código malicioso dirigido. La siguiente fase denominada fase de entrega del malware permite su transferencia al destino potencial. Después de que se entrega el malware con éxito, aparece la fase de exploit durante la cual el malware dispara la instalación de códigos de intrusión. Después el sistema comprometido permite establecer canales C&C/C2 para que el atacante pueda iniciar las acciones maliciosas y perversas que desee. El enfoque ISA (Integrated Security Approach) proporciona las pautas claves para una visión exhaustiva en ciberdefensa. El objetivo principal del ISA es generar avisos/warnings tempranos o alarmas anticipadas preferiblemente antes de que se lance el ataque (antes de la fase de exploit). La alarma se supone genera un mensaje de warning relevante que traduce los datos de la amenaza recogidos en tareas accionables. A través de este medio el mensaje soporta la selección de contramedidas para prevenir que las organizaciones sean victimas de un ataque. Si una intrusión no se puede prevenir con anticipación se debe detectar la extensión del ataque, seguido por la reacción y respuesta. Estas contramedidas deberían incluir acciones para detener o contratacar al invasor, además de definir procedimientos de recuperación para rápidamente volver el sistema atacado a su estado inicial y seguir operando con normalidad. Los estándares NIST 800/ISO 27002 permiten identificar como áreas clave para las buenas prácticas: identificar (herramientas para datos, derechos de usuarios, anomalías de red, RAT en servicios, vulnerabilidades en toda la infraestructura realizando auditorías), prevenir (movimientos de datos, abuso de usuarios, comunicaciones a nivel de red, creación de servicios, explotación a nivel de toda la infraestructura realizando labores de interpretación), defender (acceso a datos, credenciales de usuario, servicios de red, uso de servicios, cambios en toda la infraestructura realizando controles), responder (investigar datos, imitar usuarios, restringir la red, controlar servicios, parchear toda la infraestructura realizando labores de remedios) y recuperar (restaurar datos desde backups, ACLs de usuarios, provisión de red, establecer una línea de base en servicios, realizar labores de reconstrucción en toda la infraestructura desplegando una política global). Otros estándares también incluyen áreas como detectar y proteger. Unas buenas prácticas en ciberseguridad se estructuran en diversos niveles o áreas: a nivel de red, proteger las redes de ataques internas y externos, filtrar accesos no autorizados y contenidos maliciosos, monitorizar y testear controles de seguridad y gestionar la carga de red (QoS); a nivel de protección malware, establecer políticas y defensas anti-malware que sean aplicables a todas las áreas de la organización, escanear malware y actualizar antivirus a nivel de toda la organización; a nivel de monitorización, establecer una estrategia de monitorización y producir políticas de soporte, monitorizar de forma continua todos los sistemas y redes, analizar los logs en busca de actividad no usual que pueda indicar intento de intrusión o ciberataque; a nivel de gestión de incidentes, establecer una respuesta a incidentes y capacidades para recuperarse de desastres, producir y testear planes de gestión de incidentes, proporcionar formación-adiestramiento al equipo de gestión de incidentes, informar de incidentes delictivos para aplicar las leyes; a nivel de formación-adiestramiento y concienciación, producir políticas de usuario que cubran el uso aceptable y seguro de los sistemas de la organización, establecer un programa de formación evaluable para todo el personal, mantener la concienciación del usuario en ciber-riesgos; a nivel de trabajo desde casa y móviles, desarrollar política de trabajo en movilidad y formar para que el personal la siga, aplicar una línea de base segura para todos los dispositivos, proteger los datos en tránsito y almacenados; a nivel de gestión de privilegios de usuario, establecer procesos de gestión de cuentas y limitar el número de cuentas con privilegios, limitar los privilegios y monitorizar la actividad de los usuarios, controlar el acceso a la actividad y logs de auditoría; a nivel de gestión de riesgos de información, establecer una estructura de gobernanza efectiva y determinar los riesgos, producir y soportar políticas de gestión de riesgos, mantener a los usuarios implicados en la importancia de los riesgos; a nivel de configuración segura, aplicar parches de seguridad y asegurarse que se mantiene la configuración segura de todos los sistemas de la infraestructura, crear un inventario y definir una línea de base para todos los dispositivos de la infraestructura; a nivel de controles de medios removibles, producir una política para controlar todos los accesos a dispositivos removibles, por ejemplo USB, limitar los tipos y usos de dispositivos removibles, escanear todos los dispositivos removibles en busca de malware antes de poder importarlos a los sistemas de la infraestructura.

REFERENCIAS.

- Areitio, J. “Seguridad de la Información: Redes, Informática y Sistemas de Información”. Cengage Learning-Paraninfo. 2018.

- Areitio, J. “Identificación y análisis de elementos patológicos para la ciberseguridad y privacidad en la transformación digital: Business e Industria 4.0”. Revista Conectrónica. Nº 209. Octubre 2017.

- Areitio, J. “Impacto de los enfoques, estrategias, técnicas, métodos y tecnologías de protección en ciberseguridad-privacidad”. Revista Conectrónica. Nº 211. Enero 2018.

- Areitio, J. “Análisis longitudinal y transversal de la protección de redes en ciberseguridad y privacidad: una responsabilidad de todos”. Revista Conectrónica. Nº 213. Marzo 2018.

- URL herramienta nmap online (escanea online los 28 puertos principales para una dirección IP o servidor de nombres concreto: http://netping.io/nmap

- URL herramienta nmap online scanner: http://nmap.online-domain-tools.com/

- URL de la herramienta virustotal (servicio gratuito que analiza ficheros y URLs sospechosos y facilita la detección de virus, gusanos, troyanos, etc., admite como máximo tamaño de fichero a enviar 128 MB): https://www.virustotal.com/.

- Gupta, P.K., Tyagi, V. and Singh, S.K. “Predictive Computing and Information Security”. Springer. 2017.

- Icon Group International “The 2018-2023 World Outlook for Cyber Weapons”. Icon Group International, Inc. 2017.

- Johnson, T.A. “Cybersecurity: Protecting Critical Infrastructures From Cyber Attacks And Cyber Warfare”. CRC Press. 2015.

- Ellis, R. and Mohan, V. 'Rewired: The Past, Present and Future of Cybersecurity'. Joh Wiley & Sons Inc. 2019.

- Brooks, C.J., Craig, P. and Short, D. 'Cybersecurity Essentials'. Sybex. 2017.

- URL pruebas de virus: http://www.eicar.org

- Sanger, D.E. “The Perfect Weapon: War, Sabotage and Fear in the Cyber Age”. Crown. 2018.

- Prunckun, H. “Cyber Weaponry: Issues and Implications of Digital Arms”. Springer. 2018.

- Gurevich, V. “Cyber and Electromagnetic Threats in Modern Relay Protection”. CRC Press. 2017.

- Brotherston, L. and Berlin, A. 'Defensive Security Handbooks: Best Practices for Securing Infrastructures'. O'Reilly Media. 2017.

- Musa, S.M. 'Network Security and Cryptography'. Mercury Learning and Information. 2017.

- Chang, C-H and Potkonjak, M. 'Secure Systems Design and Trustable Computing'. Springer. 2015

- Colbert, E.J.M. and Kott, A. “Cyber-Security of Scada and Other Industrial Control Systems”. Springer. 2016.

- Zetter, K. “Countdown To Zero Day: Stuxnet and the Launch od the World's First Digital Weapon”. Broadway Books. 2015.

- Westcott, S. and Riescher Westcott, J. “Cybersecurity: An Introduction”. Mercury Learning & Information. 2019.

Autor:

Prof. Dr. Javier Areitio Bertolín – E.Mail:

Catedrático de la Facultad de Ingeniería. Universidad de Deusto.

Director del Grupo de Investigación Redes y Sistemas.