La privacidad puede definirse como la demanda de individuos, grupos e instituciones a determinar por sí mismos cuándo, cómo y qué extensión de información acerca de ellos se comunica a otros. El concepto de privacidad presenta tres dimensiones: (i) Privacidad de la persona. Proteger una persona contra toda excesiva e indebida interferencia como búsquedas físicas e información que viole su sentido moral. (ii) Privacidad territorial. Existe un área física que rodea a una persona que no puede violarse sin el consentimiento de la persona (salvaguardas: leyes que se refieren a órdenes de registro por parte de intrusos). (iii) Privacidad de información. Trata de la recogida, compilación y diseminación selectiva de información. Se necesitan tecnologías para: (i) Proteger las identidades de los usuarios proporcionando anonimato, pseudo-anonimato, no vinculación y no observabilidad de los usuarios. (ii) Proteger las identidades de los que utilizan, proporcionando anonimato y pseudo-anonimato de los sujetos de los datos. (iii) Proteger la confidencialidad e integridad de los datos de las personas. El anonimato asegura que un usuario pueda utilizar un recurso o servicio sin revelar la identidad del usuario. Puede haber anonimato del emisor si el usuario es anónimo en el rol de un emisor de un mensaje o anonimato del receptor si el usuario es anónimo en el rol de un receptor de un mensaje. La no-observabilidad asegura que un usuario pueda utilizar un recurso o servicio sin que otros puedan observar qué recurso o servicio está siendo utilizado. Se puede dar no-vinculación del emisor y receptor, de modo que el emisor y receptor no puedan ser identificados como se comunican entre sí. La no-vinculación asegura que un usuario pueda hacer uso de recursos y servicios sin que otros puedan vincular o enlazar entre sí estos usos. El pseudo-anonimato asegura que un usuario que actúa bajo un pseudónimo pueda utilizar un recurso o servicio sin revelar su identidad. Los pseudónimos se pueden clasificar, de forma creciente, de acuerdo al grado-nivel de protección en: (a) Pseudónimos personales, que a su vez se pueden clasificar de forma creciente a su grado de protección en pseudónimos personales públicos, pseudónimos personales no públicos y pseudónimos personales privados. (b) Pseu-dónimo de rol, que a su vez se pueden clasificar de forma creciente a su grado de protección en pseudónimos de negocios y pseudónimos de transacción. Los pseudónimos se pueden clasificar de acuerdo a su generación en: (a) Pseudónimos auto-generados, pseudónimos de referencia, pseudónimos criptográficos (separación operacional de obligaciones, con cifrado simétrico, la clave K = K1 + K2, K1 la guarda un administración de seguridad y K2 un oficial de protección de datos) y pseudónimos unidireccionales. La anonimización (o de-personalisation) puede ser: (i) Perfecta. Si los datos son anónimos de modo que el sujeto de datos no es identificable. (ii) Práctica. Modificación de datos personales para que la información que concierne a personas o circunstancias materiales no pueda o sólo pueda ser atribuida a un individuo identificado o identificable utilizando una desproporcionada cantidad de tiempo, gasto y trabajo. Existen riesgos en la re-identificación, los registros de datos recogidos para propósitos estadísticos contienen datos de identidad (nombre, dirección, DNI, número Seguridad Social, etc.), datos demográficos (sexo, edad, nacionalidad, etc.), datos de análisis (hábitos, enfermedades, etc.). El grado de anonimato de datos estadísticos depende del tamaño de la base de datos y de la entropía de los atributos de los datos demográficos que pueden servir como conocimiento suplementario de un atacante. La entropía de los atributos de datos demográficos depende del número de atributos, del número de posibles valores de cada atributo, de la distribución de frecuencias de los valores, de las dependencias entre atributos, etc. Los componentes de una política de privacidad son: identificación del sitio, ámbito información de contacto, tipos de información recogida (incluyendo información de cookies), cómo se usa la información, condiciones bajo las que la información puede compartirse, información sobre como des-apuntarse (opt-in/opt-out), información sobre accesos, información sobre políticas de retención de datos, información sobre programas de sellado.

Canales encubiertos

Canales encubiertosUn canal encubierto (también denominado leakage path o covert channel) es un canal que fuga información de un área protegida (módulo/programa) a una no protegida, un entorno típico es un sistema con información sensible. La caracterización más importante de un canal encubierto es su ancho de banda medida en bps. Los canales encubiertos pueden hacer uso de casi cualquier medio para la transferencia de la información, por ejemplo esteganografía, marcas de agua digitales (o DWM) y fingerprinting. Los dos tipos principales de canales encubiertos son: (1) Canales de almacenamiento. Por ejemplo considerar un proceso A que escriba a un objeto y un proceso B que lo lea. Posibles canales de almacenamiento: (i) Atributos del objeto, por ejemplo atributos de un fichero (longitud, formato, fecha de la modificación, ACL-Lista de Control de Acceso, etc.). (ii) Existencia del objeto. Por ejemplo, comprobar la existencia de un cierto fichero. (iii) Recursos compartidos. Por ejemplo, utilizar la cola de impresión (llena o vacía).

(2) Canales de timing. Por ejemplo, considerar un proceso A que crea algún efecto y un proceso B que mida el tiempo. Posibles canales de timing: (i) Variar la carga de la CPU por ejemplo a intervalos de 1 milisegundo (opera bien si sólo hay dos procesos). (ii) Hacer que la ejecución del programa dependa de los datos del programa. Los canales de timing tienden a ser ruidosos y difíciles de detectar. Como posible contramedida denegar el acceso al reloj del sistema, aunque es posible que el atacante tenga su propio reloj.

Ocultación de información. Esteganografía

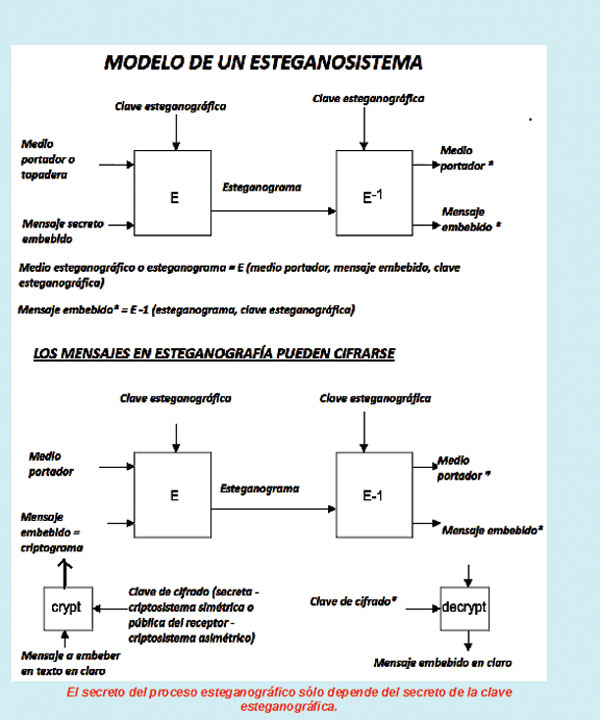

Ocultación de información. EsteganografíaLa ocultación de la propia información es un concepto general que incluye la esteganografía (o comunicación encubierta) y las marcas de agua digitales o DWM. La esteganografía significa ocultar la escritura (igual que la criptografía) pero la diferencia es que el secreto es la existencia del propio mensaje. Para ello embebe un mensaje o documento secreto sobre una portadora o mensaje abierto o tapadera. La esteganografía por tanto permite transmitir mensajes secretos utilizando portadoras inocuas de modo que la existencia del mensaje embebido no pueda ser detectada. Ejemplos de portadoras de encubrimiento son imágenes, audio, vídeo, textos de datos en formato texto. Las marcas de agua digitales o DWM significa embeber un mensaje dentro de un mensaje tapadera, normalmente para disuadir frente al robo de derechos de la propiedad intelectual, en este caso la tapadera es una imagen digital y el mensaje secreto es un aviso de copyright.

A lo largo de la historia se han desarrollado muchas técnicas o métodos esteganográficos, por ejemplo dado un texto la clave esteganográfica es “tomar la segunda letra de cada palabra” o tomar letras al azar según una fórmula en aritmética finita cuyo módulo es el número de caracteres del texto. Ocultar los bits de un mensaje secreto en el bit LSB (Menos significativo) de los bytes que integran cada pixel de una región dispersa de una imagen (que actúa como portadora tapadera; en imágenes de 24 bits por píxel se guardan tres bits secretos uno en cada byte) a partir de un cierto píxel (parámetro que es parte de la clave esteganográfica) y con un salto entre uno y otro píxel dado por una función pseudo-aleatoria con una semilla que constituye la otra parte de la clave; puede considerarse un método basado en la rejilla de Cardan. Otro mecanismo consiste en utilizar ciertos campos de las cabeceras de encapsulamiento de una PDU (Unidad de datos de protocolo; trama/L2, paquete/L3, segmento TCP/L4, datagrama UDP/L4, mensaje de correo electrónico/L5, etc. Otra técnica consiste en codificar el mensaje secreto según la separación de una PDU respecto a la siguiente, si la separación es corta representa un “bit uno” y si es mayor representa un “bit cero”. La compresión puede afectar al mensaje secreto oculto en una imagen en función del formato utilizado en la imagen: (i) Si la compresión es sin pérdida (GIF, BMP). La información oculta permanece intacta. (ii) Si la compresión es con pérdida (JPEG). Puede que no se mantenga la integridad de la imagen oculta. Una posible solución es replicar el mensaje en varias partes e incluso utilizar códigos de corrección de datos por si el mensaje lo consiguen modificar.

Consideraciones finales

Consideraciones finalesNuestro grupo de investigación lleva trabajado más de veinte en canales encubiertos y tecnologías para ocultar no sólo el significado sino la propia información tanto a nivel de transmisión de datos como de almacenamiento de información y conocimientos en bases de datos y otros reservorios de información.

Este artículo se enmarca en las actividades desarrolladas dentro del proyecto LEFIS-APTICE (financiado por Socrates. European Commission).

Bibliografía

- Areitio, J. “Seguridad de la Información: Redes, Informática y Sistemas de Información”. Cengage Learning-Paraninfo. 2009.

- Areitio, J. “Consideraciones sobre seguridad en torno a la tecnología RFID”. Revista Conectrónica. Nº 105. Marzo 2007.

- Areitio, J. “Análisis en torno a las tecnologías para el encubrimiento de información”. Revista Conectrónica. Nº 109. Julio-Agosto 2007.

- Areitio, J. “Análisis en torno a la seguridad forense, técnicas antiforenses, respuesta a incidentes y gestión de evidencias digitales”. Revista Conectrónica. Nº 125. Marzo 2009.

- Grimvall, G. et al. “Risk in Technological Systems”. Springer. 2009.

- Bettini, C. et al. “Privacy in Location Based Applications: Research Issues and Emerging Trends”. Springer. 2009.

Autor:

Prof. Dr. Javier Areitio Bertolín – E.Mail:

Catedrático de la Facultad de Ingeniería. ESIDE.

Director del Grupo de Investigación Redes y Sistemas. Universidad de Deusto .