Privacidad, seguridad. Exoinformación privada

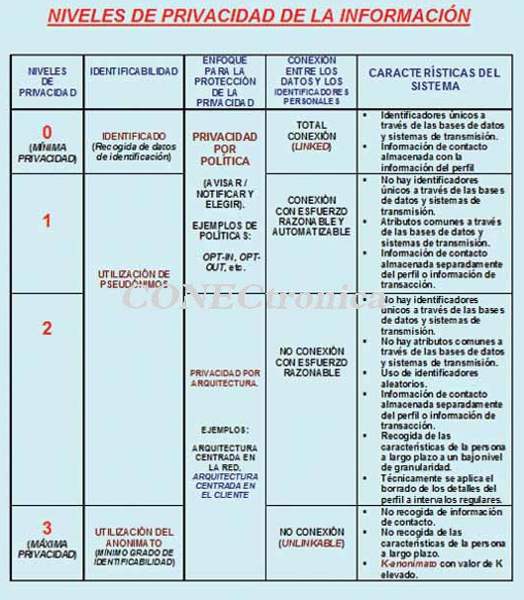

La privacidad de la información es la capacidad de los individuos e instituciones para ejecutar un grado sustancial de control sobre la recogida-captura, uso y revelación de su información personal. Es decir, es la capacidad de individuos e instituciones para controlar los términos bajo los que su información personal es adquirida y utilizada. Controlar por ejemplo el grado de reputación de una empresa en motores de búsqueda de alto rendimiento como Google, Yahoo, etc. Existen políticas de cumplimiento como LOPS/RMS, etc. Por su parte la seguridad de la información es el proceso continuo y reiterativo de proteger los datos y recursos de accesos, utilización, revelación, destrucción, modificación o trastornos no autorizados. La privacidad posibilita el control del individuo/institución de su información personal/institucional, en cambio la seguridad permite el proceso de proteger cualquier información o recurso. La seguridad por tanto puede ayudar a establecer privacidad (pero no es privacidad) y viceversa. Algunas herramientas de privacidad utilizadas comúnmente son los gestores de cookies, anonimizadores (Tor es un sistema de anonimato para Internet, permite a los usuarios enviar mensajes que no pueden ser seguidos, por ejemplo en navegación Web, chat, P2P, etc. Actualmente posibilita utilizar GUI además del antiguo CLI), herramientas de cifrado y esteganografía, utilities de disk wiping, agentes de usuario P3P, tecnologías ZKIP/CS, remailers para el anonimato del correo electrónico, los túneles seguros, la banca anónima, los antivirus con funcionalidades de eliminación de cookies de seguimiento, troyanos y spyware, etc. La exoinformación privada es la que se deduce de los datos que despedimos durante nuestras actividades de búsqueda de información. La información personal es, bien la que liberamos de forma inconsciente, aquella cuya liberación no podemos controlar, es el caso por ejemplo del espionaje con cookies de seguimiento en la navegación Web, las Webcams, el GPS de los móviles, etc., o bien la que nos coaccionan para que la liberemos sería el caso de las aceptaciones que nos imponen para poder disponer de un servicio Web, Red Social, un sistema operativo o un recurso en general. Otros ejemplos de exoinformación privada son los tonos que se generan al pulsar las teclas en un teléfono o un teclado de acceso para abrir una puerta, su sonido revela el número al que se llama o la contraseña de apertura, el número de la seguridad social de algunas licencias de conducir cuando se presentan como una forma de identificador, tarjetas de crédito no trituradas encontradas en algunas papeleras ofrecen la conexión entre el nombre de un individuo y su dirección.

Objetivos de la seguridad y sus interacciones

Objetivos de la seguridad y sus interacciones

Entre los principales objetivos que podemos identificar en el contexto de la seguridad-privacidad: (1) Privaci-dad. En sus dos facetas de confidencialidad de datos y anonimato de los participantes. (2) Integridad de los datos y autenticación de los participantes. (3) Responsabilidad. En sus dos facetas de disponibilidad de recursos y responsabilidad de las acciones que realizan los participantes vigilando sus operaciones con logging y registros de auditoría; a veces aquí se considera también el no repudio que exige que nadie niegue una acción realizada como enviar, recibir. La confidencialidad de los datos hace referencia a que participantes (usuarios) no autorizados no puedan descubrir el contenido/significado de mensajes (en el contexto de las comunicaciones) y/o localizaciones (en el contexto de los almacenamientos/re-positorios) y en el de las ejecuciones (ejecutar sin poder leer). Se utiliza el cifrado robusto de datos (basado en criptografía simétrica, de bloque o de flujo, asimétrica o cuántica), la ocultación de datos (basada en la esteganografía) y restringir el acceso de lectura de los datos (en base al control de acceso, por ejemplo basado en roles en sistemas operativos y aplicaciones). Las políticas de seguridad permiten reglamentar/controlar a quién se permite leer/escribir/cambiar/ejecutar qué datos según roles y privilegios y bajo qué condiciones (utilización de excepciones a las reglas).

El anonimato permite que un usuario (o participante) pueda acceder a recursos o servicios sin revelar su identidad, que no se sepa a qué servicio o recurso accede y que no se pueda correlacionar emisores y receptores. Para ello se utilizan pseudónimos, redes de anonimato (como MIXes), proxy-servers y protocolos como OT/CS/ZKIP. Se trata de ocultar quien se comunica con quién o lee qué datos. La integridad de los datos permite conocer si participantes (usuarios) no autorizados manipulan los datos de alguna forma (alta-fabricación, baja-borrado, modificación). Para ello se utilizan firmas/multi-firmas digitales convencionales y a ciegas, funciones hash y restricciones de acceso (de escritura, de ejecución, etc.) a los datos en base al control de acceso. La autenticación posibilita que pueda ser determinada (comprobada y probada) la identidad de los participantes (usuarios). Si se utilizara actualmente la autenticación mutua sería más difícil el phishing ya te tanto el cliente como el sitio Web visitado se deberían autenticar mutuamente y no sólo el cliente como hasta ahora (autenticación simple incluso aunque sea multi-factor). Para la autenticación se utilizan contraseñas (lo que uno sabe (mejor utilizar teclados virtuales para defenderse de keyloggers) o lo que uno reconoce (contraseñas visuales); conocimiento compartido. Con la tecnología ZKIP no es compartido, no se fuga su contraseña o su cuenta bancaria), métodos biométricos (lo que uno es, de comportamiento o fisiológicos), PKI (Public Key Infrastructures, de clave pública), donde uno se encuentra (GPS, direcciones IP-L3 y MAC-L2, etc.), el instante temporal-marca de tiempo (hora, fecha), el vídeo en tiempo real con prueba fehaciente de la hora y fecha en vivo del otro interlocutor, etc. De este modo se puede saber quién esta utilizando un sistema o enviando un mensaje. La disponibilidad trata de evitar posibles deficiencias no autorizadas de servicios. Algunos ejemplos son el bloqueo de CPU de recursos (impresoras, servidores, etc.) por medio de Java-applets y la inundación de red (por ejemplo con correos electrónicos) y de aplicaciones.

La responsabilidad trata de evitar por ejemplo que el emisor y/o receptor de la información nieguen haber enviado o recibido información (se consigue con firmas digitales y pruebas de comunicación/acuerdo activo con una TTP), realizado accesos no autorizados a BDs, ejecutando aplicaciones críticas por ejemplo en el mundo industrial en el contexto de los PLCs/Autómatas programables y SCADA, etc. Los objetivos de la seguridad no siempre son independientes, así el anonimato debilita la responsabilidad. La confidencialidad debilita la responsabilidad y el control de acceso se basa en la identificación/autenticación y autorización (asignar permisor, privilegios, roles, excepciones). En nuestra sociedad de la información y del conocimiento, la seguridad debe ser multi-nivel y multi-lateral, de modo que cada participante: (i) Tenga sus propias necesidades de seguridad. (ii) Pueda formular sus propios problemas. (iii) Existen conflictos que se deben resolver y aplicar. Algunas consideraciones útiles en esta área son: (a) La seguridad es un proceso contínuo y reiterativo donde existen varios niveles de protección. (b) No se puede añadir seguridad sino reducir la inseguridad a un nivel conforme con el riesgo que asuma la organización. (c) Un sistema, red, recurso nunca es seguro al 100%. (d) Se deben considerar las amenazas y el valor de lo que se desea proteger.

La responsabilidad trata de evitar por ejemplo que el emisor y/o receptor de la información nieguen haber enviado o recibido información (se consigue con firmas digitales y pruebas de comunicación/acuerdo activo con una TTP), realizado accesos no autorizados a BDs, ejecutando aplicaciones críticas por ejemplo en el mundo industrial en el contexto de los PLCs/Autómatas programables y SCADA, etc. Los objetivos de la seguridad no siempre son independientes, así el anonimato debilita la responsabilidad. La confidencialidad debilita la responsabilidad y el control de acceso se basa en la identificación/autenticación y autorización (asignar permisor, privilegios, roles, excepciones). En nuestra sociedad de la información y del conocimiento, la seguridad debe ser multi-nivel y multi-lateral, de modo que cada participante: (i) Tenga sus propias necesidades de seguridad. (ii) Pueda formular sus propios problemas. (iii) Existen conflictos que se deben resolver y aplicar. Algunas consideraciones útiles en esta área son: (a) La seguridad es un proceso contínuo y reiterativo donde existen varios niveles de protección. (b) No se puede añadir seguridad sino reducir la inseguridad a un nivel conforme con el riesgo que asuma la organización. (c) Un sistema, red, recurso nunca es seguro al 100%. (d) Se deben considerar las amenazas y el valor de lo que se desea proteger.

El principio de protección adecuada señala que los recursos de red/computación se deben proteger sólo hasta que pierdan su valor y se deben proteger a un grado consistente con su valor. A la hora de proteger las entidades de una organización, además de las personas están presentes: (i) Los datos. La información/conocimientos/sabiduría almacenada, en transito en redes y en ejecución en los sistemas de computación y redes reales y virtuales. (ii) Los recursos. Los propios dispositivos de computación (PCs/MACs, tablets, PDAs, smartphones, RFIDs, PLCs, electrónica embebida, etc.), de transmisión (routers, switches, UTMs, puntos de acceso WiFi, etc.), de almacenamiento (BDs, buffers, cachés). (iii) La reputación. El riesgo de tu organización mina su credibilidad y el ranking de reputación en motores de búsqueda de alto rendimiento como Google, Yahoo, etc. Si tu organización no cuida su riesgo será culpable de las intrusiones o los ciber-delitos/ciber-crimen. Los motivos de la inseguridad son muy variados: (1) Compartir recursos clave en redes sociales. (2) Complejidad, cada vez es más difícil ver lo que ocurre, virtualización, cloud computing, protocolos complejos, etc. (3) Dificultad para definir fronteras. Incremento comunicaciones móviles, inteligencia ambiental (AI), etc. Con las comunicaciones móviles es muy difícil establecer defensas perimétricas robustas. (4) Existencia de cada vez más puntos de ataque: internos: (empleados, auditores, adversarios, espías, invitados, empresas subcontratadas con SLAs, terroristas, etc.), externos (empleados, adversarios, proveedores de servicios/ de identidad/ de protección, espías, terroristas, empresas de la competencia, la nube, etc.). (5) Anonimato de los atacantes y cifrado/esteganografía de sus comunicaciones. (6) Existencia de varias rutas entre dos nodos determinados en una red.

Identificación de controles.

Identificación de controles.

Algunos de los controles relevantes que deben existir son: (1) Inventariado de componentes físicos y software. Actualmente es esencial desplegar herramientas automatizadas de búsqueda e inventariado de los activos para poder construir un registro en tiempo real de todos los sistemas conectados a la red corporativa indicando su ubicación GPS, dirección IP de red, su dirección hardware MAC, los nombres de las máquinas (su tipo de hardware CPU-RAM, nombre y versión del sistema operativo), el propósito de cada sistema, una persona responsable de cada dispositivo, el departamento asociado a cada dispositivo, la empresa que proporcionó dicho hardware, etc. Para evaluar la efectividad de la herramienta de inventariado, periódicamente es necesario conectar y desconectar diversos sistemas nuevos y medir el retardo antes de que cada dispositivo sea habilitado o inhabilitado del inventario con la hora y fecha de la implantación o baja. También es clave disponer de herramientas automatizadas que puedan realizar la búsqueda e inventariado de todo el software disperso por los dispositivos de la organización tanto en puntos finales (servidores, equipos de usuario), discos duros, discos virtuales, estaciones de trabajo, PCs/MACs portátiles, dispositivos móviles PDAs/iPhones/iPADs, smartphones/tablets, la nube, etc.

Se recogerán los tipos, versiones y nivel de parches de sistemas operativos, aplicaciones, programas, etc. Para evaluar la efectividad de la herramienta de inventariado automatizado, se instalará/desinstalará periódicamente diversos software, de actualizaciones y packages y se medirá el retardo del inventario de software para indicar los cambios realizados. Estas operaciones se pueden realizar en máquinas de control al objeto de no impactar negativamente en los sistemas de producción. (2) Configura-ción protegida del hardware y software. Es necesaria tras analizar detenidamente, aprobar y documentar las configuraciones de seguridad de todas las imágenes del sistema y desplegarlas. Deben corresponder a las versiones adecuadas de los sistemas operativos, plug-ins y de las aplicaciones instaladas. Cualquier desviación del valor establecido o actualizaciones posteriores deben documentarse y aprobarse en el sistema de gestión de cambios. Periódicamente es necesario ejecutar programas de valoración que varíen la configuración de algunos sistemas para medir el número de los que se encuentran o no bien configurados de acuerdo a las políticas o directrices de configuración establecidas. (3) Protección de defensas perimétricas, defensa en profundidad. Las organizaciones deberían denegar las comunicaciones con conocidas/probables direcciones IP maliciosas (Blacklists/Graylists) o limitar acceso a sitios de confianza (Whitelists). Así mismo deberían definir arquitecturas de red que separen los sistemas internos, de los sistemas conectados a la DMZ (Zona Desmilitarizada) y de sistemas presentes en la extranet o en Internet. Las organizaciones deberían implantar esq uemas de segmentación de red interna (por ejemplo basados en VLAN con switches y subredes IP) para limitar el tráfico sólo a aquellos servicios necesarios para el uso de la organización a través de la red interna (o intranet). Se debe exigir autenticación mutua y de doble factor en todos los accesos de login remoto como VPN/SSL-TLS/SSHv2.

Es preciso periódicamente comprobar si paquetes IP de direcciones origen bloqueadas (Lista negra con direcciones maliciosas y no encaminables) logran atravesar el perímetro de nuestra red interna. Por ejemplo una IP de la intranet no puede ser IP del origen de una PDU que venga de Internet. Otros controles claves son: (i) El control de la protección de la gestión de red, por ejemplo un estudio de la QoS puede detectar por adelantado posibles intentos de intrusión incluso con tráfico cifrado. (ii) Test de penetración/hacking ético. Permite evaluar la fortaleza a posibles ataques. A veces las auditorías con test de intrusión ponen de manifiesto la existencia de programas de juego ilegales cargados en servidores de instituciones que ofrecen servicios críticos. (iii) Respuesta a incidentes de seguridad. Debe existir un procedimiento operativo automatizado ante incidentes. (iv) Recuperación de datos. Aquí se incluyen los procedimientos operativos y comprobados periódicamente de copias de seguridad (backups) y de restauración al estado anterior al problema. (v) Recuperación de sistemas e instalaciones en caso de desastres. Utilizando hot-sites y cold-sites en lugares geográficos separados. Obligatorio si la organización cotiza en bolsa. (vi) Planes de concienciación soportados por tecnología de formación y vigilancia para generar habilidades, reforzar la cultura de seguridad y cubrir lagunas detectadas de actuación indebida. Estas herramientas de ayuda a las personas vigilan los no cumplimientos, los errores (fortuitos e intencionados) y permiten colocar el puesto de trabajo de ese empleado en cuarentena hasta que cumpla con la política establecida. En cuarentena no podrá hacer daño inconsciente/consciente a otros, por ejemplo difundir gusanos adquiridos por enchufar un “pincho-USB” infectado a su puesto de trabajo. La concienciación sin vigilancia y sin cultivar la responsabilidad no sirve para nada. (vii) Mantenimiento, monitorización y análisis de logs de auditoría incluso de unos administradores a otros. (viii) Control del uso de privilegios, es decir uso controlado de privilegios administrativos, registro, análisis y auditoría de logs. Dumpsec es una herramienta que permite revisar los usuarios y políticas de seguridad en entornos Windows, posibilita obtener información detallada de los controladores de dominio acerca de políticas, usuarios, grupos, derechos y servicios, puede ejecutarse desde línea de comandos desde cualquier sistema que tenga derechos de administrador de dominio. (viii) Probar la robustez de contraseñas utilizando craquedores de contraseñas como JTR (John The Ripper) para Windows y Unix, ver http://www.openwall.com/john. (ix) Acceso controlado en función de lo que cada uno necesita saber. (x) Control y monitorización de cuentas. (xi) Protección contra malware/spyware. (xii) Control de dispositivos móviles. (xiii) Preven-ción de pérdida de datos (DLP), por ejemplo cifrando toda la información que pueda salir al exterior por red, pinchos-USB, CDs/DVDs, discos removibles, emanaciones electromagnéticas usando Soft-Tempest basado en cifrado.

Consideraciones finales

Nuestro grupo de investigación lleva trabajado más de veinte años en el campo de la protección de la seguridad y privacidad en entornos de diversos tipos de redes desde (W)BodyAN a (W)WideAN, pasando por (W)PersonalAN, (W)CampusAN, (W)LocalAN, (W)MetropilitanAN, (W)RuralAN, etc.

Este artículo se enmarca en las actividades desarrolladas dentro del proyecto LEFIS-APTICE (financiado por Socrates. European Commission).

Bibliografía

- Areitio, J. “Seguridad de la Información: Redes, Informática y Sistemas de Información”. Cengage Learning-Paraninfo. 2010.

- Areitio, J. “Nuevos enfoques en el análisis de sistemas de detección-prevención y gestión de ataques-intrusiones”. Revista Conectrónica. Nº 123. Enero 2009.

- Fry, C. and Nystrom, M. “Security Monitoring. Proven Methods for Incident Detection on Enterprise Networks”. O’Reilly. 2009.

- Norman, T.L. “Risk Analysis and Security Countermeasure Selection”. CRC Press. 2009.

Autor: Prof. Dr. Javier Areitio Bertolín – Catedrático de la Facultad de Ingeniería. Director del Grupo de Investigación Redes y Sistemas. Universidad de Deusto .