Desde protocolos de autenticación inalámbrica hasta el entorno en el que se instala el dispositivo, se deben tener en cuenta numerosas consideraciones a la hora de proteger un dispositivo embebido 802.11.

Las 10 consideraciones principales a la hora de proteger un dispositivo embebido 802.11 son:

1. Estudiar el entorno en el que está instalada la aplicación.

Este punto es fácil de olvidar, pero es fundamental para la seguridad de la aplicación. Los sistemas embebidos se instalan en entornos reales. La seguridad física es de suma importancia para estos sistemas, ya que un ataque puede poner en peligro a estos dispositivos con mucha más facilidad mediante el acceso físico. Además, el ruido creado por otras aplicaciones que están en la misma zona (sobre todo las que utilizan la misma banda de radio), podría causar estragos en las comunicaciones y, así, un simple horno microondas puede constituir una eficaz arma de denegación de servicio.

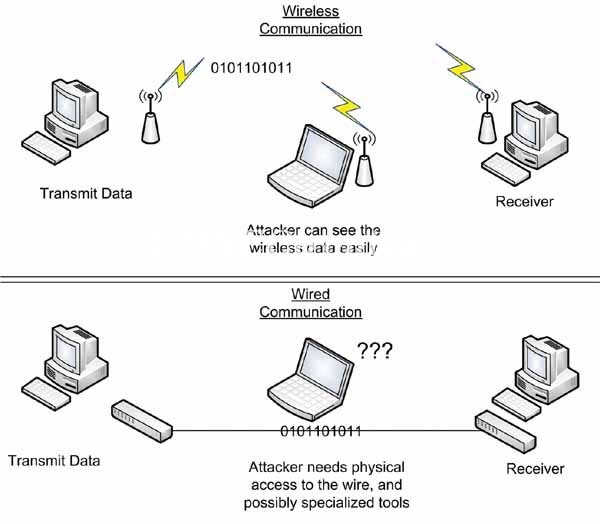

2. Las redes inalámbricas son por definición menos seguras que las cableadas (en teoría).

En una red inalámbrica, constantemente se está retransmitiendo información a cualquiera que disponga de un receptor. En una red cableada, los datos se dirigen a través del cable, por lo que resulta mucho más difícil obtenerlos. Aunque un hacker podría utilizar un sensor inductivo para medir dichos datos, se trata de un ataque mucho más especializado, y siempre se puede envolver el cable en una jaula de Faraday y enterrarlo en hormigón. Con las redes inalámbricas esto no es factible. (Véase la figura 1).

3. No utilizar WEP.

La encriptación WEP (siglas de Wired-Equivalent Privacy) fue el método utilizado inicialmente para proteger las redes 802.11. Lamentablemente, el protocolo se violó prácticamente desde el momento de su lanzamiento, y ahora puede atacarse en cuestión de segundos con utilidades de software gratuitas. Pese a esto, un gran número de dispositivos se instalaron con WEP y siguen utilizándolo en la actualidad. Hay que pensarlo mucho antes de conectarse mediante WEP y, si finalmente se elige esta opción, asegurarse de utilizar métodos adicionales de autenticación y encriptación (consultar el punto 6).

4. WPA-TKIP tampoco es un método muy recomendable.

WPA se desarrolló en respuesta a la violación de la encriptación WEP, y se rediseñó para que funcionara con el mismo hardware. Por desgracia, todo indica que también va a tener que dejar de utilizarse pronto. No es tan susceptible como el método WEP, pero los nuevos ataques indican que es débil y que muy pronto hará compañía a la encriptación WEP. Por suerte, se desarrolló WPA2 como un método alternativo completo (no compatible con el hardware). Si utiliza la encriptación Wi-Fi, siempre deberá optar por WPA2.

5. La encriptación Wi-Fi (WPA, WPA2, etc.) no es suficiente; necesita TLS o similar.

Una salvedad importante a la utilización de protocolos de encriptación Wi-Fi es que sólo protegen los datos mientras viajan entre el dispositivo y el punto de acceso Wi-Fi. Una vez que los datos alcanzan el punto de acceso, se desencriptan y se transmiten sin ningún tipo de protección. Puede que esto no suponga ningún problema en una red privada de empresa, pero si su dispositivo está conectado a Internet, la WPA2 no sirve de nada, ya que no hay seguridad en ese punto. Por este motivo, es aconsejable utilizar un protocolo de seguridad de nivel superior como Transport Layer Security (TLS) o Secure Shell (SSH). Dichos protocolos encriptan todo lo que se envía desde el dispositivo hasta el destino de los datos, con independencia de la red en la que viajen los datos.

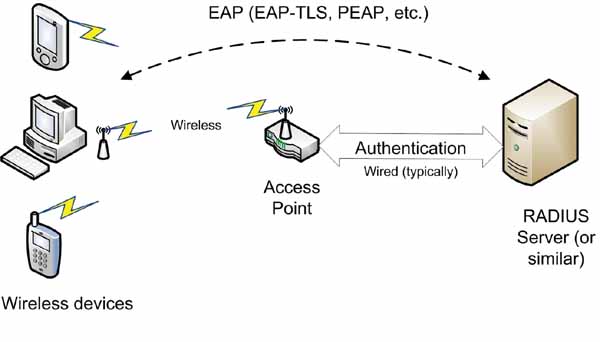

6. ¿Necesita autenticación de empresa?

La autenticación es un aspecto de la seguridad que se suele dejar de lado y que es tan vital como la encriptación. Sin autenticación un hacker podría hacerse pasar por el receptor legítimo de la información directamente en su dispositivo. La autenticación puede llevarse a cabo solicitando una contraseña, compartiendo previamente una clave secreta, utilizando la autenticación integrada de TLS o protocolos similares, o utilizando la autenticación de empresa propiamente dicha, que precisa de un servidor de autenticación dedicado para garantizar la identidad de todos los dispositivos. Los métodos más comunes de autenticación son EAP-TLS y PEAP. La autenticación de empresa es un tema complejo que llevará algún tiempo diseñar, pero para determinadas aplicaciones es la única opción. (Véase la figura 2).

7 ¿Cómo se establecen y gestionan certificados y claves?

7 ¿Cómo se establecen y gestionan certificados y claves?

Tanto si utiliza un método de autenticación o simplemente una clave precompartida, deberá gestionar sus claves o certificados digitales (los certificados se utilizan en autenticación de empresa y TLS). Cada dispositivo debe contar con un certificado o clave únicos para conseguir la máxima seguridad. Puede distribuir la misma clave a todos los dispositivos, pero si uno de los dispositivos sufre un ataque, se pondrá en peligro todo el sistema. Resulta un poco más difícil utilizar el mismo certificado en todos los dispositivos, ya que el mecanismo de autenticación asigna un certificado a la dirección del dispositivo. En cualquier caso, deberá idear una manera de distribuir claves y certificados y actualizarlos según sea necesario (se recomienda actualizar las claves con frecuencia para conseguir una mayor seguridad).

8. Los protocolos de seguridad Wi-Fi son lentos y ocupan mucho espacio.

Si está desarrollando una aplicación embebida con cientos de miles de unidades, el coste por unidad puede suponer un problema. Esto significa que tendrá que reducir el rendimiento del dispositivo, pero tenga en cuenta que la encriptación consume gran cantidad de recursos del procesador (y a veces de memoria), y que los protocolos de seguridad Wi-Fi están pensados para conseguir la máxima seguridad, dejando el rendimiento como consideración secundaria. Al valorar los requisitos del hardware, asegúrese de adaptarlos al nivel de seguridad que necesita.

9. ¿Cuál es su infraestructura de red?

Si su dispositivo está conectado directamente a Internet, el tipo de problemas que se le plantean es muy distinto al que supone la conexión a una red privada sobre la que tiene control. También debe estudiar los puntos de avería; por ejemplo, si todos los dispositivos se comunican con un solo punto de acceso, dicho punto de acceso se convierte en un solo punto de avería para todo el sistema, y será el objetivo más probable de cualquier ataque. Agregar redundancia a su infraestructura puede mitigar este tipo de problema de seguridad.

10. No se olvide de que el componente más débil de cualquier sistema de seguridad es el usuario.

En cualquier sistema, el usuario es el eslabón más débil con diferencia. Contraseñas demasiado sencillas, escribir las contraseñas en trozos de papel o simplemente una imprudencia a menudo son los factores que garantizan el éxito de un ataque. Si tiene en cuenta todo esto, puede hacer una serie de cosas para intentar evitar que los usuarios (incluido usted) provoquen problemas. Exigir que las contraseñas se actualicen con frecuencia y comprobar la longitud (8 caracteres está bien, pero más está mejor) y el contenido (asegúrese de que hay caracteres no alfanuméricos y una combinación de letras y números). También debe considerar quién tiene acceso al sistema, y no es mala idea limitar lo que los usuarios pueden hacer; por eso la mayoría de sistemas operativos tienen distintos niveles de permisos.

La proliferación de redes inalámbricas se está produciendo y su evolución seguirá. Por eso es de vital importancia que los fabricantes vayan por delante de los hackers para garantizar que sus redes y dispositivos inalámbricos estén seguros. Si siguen estos importantes consejos, las organizaciones podrán garantizar que su información confidencial está a salvo de los depredadores.

Autor: Timothy Stapko, ingeniero jefe de software y gestor de proyectos de Digi International.

Acerca del autor

Timothy Stapko es ingeniero jefe de software de Digi International. Stapko posee más de 10 años de experiencia en el sector del software y es autor de “Practical Embedded Security” (Seguridad embebida práctica).