Los módulos de control ioPAC 8500 de MOXA, distribuido por TEMPEL, han sido instalados en el recorrido del tranvía de Suzhou, China, formado por 18 km de longitud y con 27 puntos de control (crossovers).

Los módulos de control ioPAC 8500 de MOXA, distribuido por TEMPEL, han sido instalados en el recorrido del tranvía de Suzhou, China, formado por 18 km de longitud y con 27 puntos de control (crossovers).

- Miércoles, 11 Marzo 2015

Los módulos de control ioPAC 8500 de MOXA, distribuido por TEMPEL, han sido instalados en el recorrido del tranvía de Suzhou, China, formado por 18 km de longitud y con 27 puntos de control (crossovers).

Los módulos de control ioPAC 8500 de MOXA, distribuido por TEMPEL, han sido instalados en el recorrido del tranvía de Suzhou, China, formado por 18 km de longitud y con 27 puntos de control (crossovers).

La versión gratuita del popular balanceador de carga de aplicaciones LoadMaster™ de KEMP Technologies ya está disponible para uso ilimitado, de forma que los desarrolladores de TI y los usuarios de tecnología de código abierto podrán beneficiarse de todas las prestaciones del producto a coste cero.

La versión gratuita del popular balanceador de carga de aplicaciones LoadMaster™ de KEMP Technologies ya está disponible para uso ilimitado, de forma que los desarrolladores de TI y los usuarios de tecnología de código abierto podrán beneficiarse de todas las prestaciones del producto a coste cero.

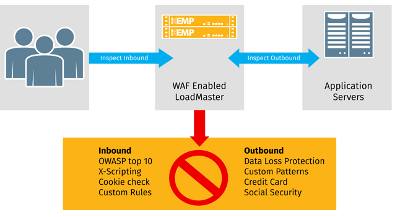

KEMP Technologies ha anunciado la disponibilidad inmediata de su Application Firewall Pack (AFP) para la línea de producto LoadMaster™. De esta forma, se posibilita una distribución de flujo de trabajo seguro, escalable y siempre disponible en un único producto de balanceo de carga y de distribución de aplicaciones completamente integrado.

KEMP Technologies ha anunciado la disponibilidad inmediata de su Application Firewall Pack (AFP) para la línea de producto LoadMaster™. De esta forma, se posibilita una distribución de flujo de trabajo seguro, escalable y siempre disponible en un único producto de balanceo de carga y de distribución de aplicaciones completamente integrado.

Alcatel Home & Business Phones, el especialista en telefonía fija e inalámbrica para empresas y particulares, anuncia el lanzamiento del Phone Alert, su nueva oferta de vigilancia conectada, sin suscripción, sin cables y fácil de instalar.

Alcatel Home & Business Phones, el especialista en telefonía fija e inalámbrica para empresas y particulares, anuncia el lanzamiento del Phone Alert, su nueva oferta de vigilancia conectada, sin suscripción, sin cables y fácil de instalar.

El controlador de puertas en red AXIS A1001 es el primer controlador de acceso del mercado no propietario y basado en IP abierta. Es una plataforma que ofrece dos soluciones diferentes:

El controlador de puertas en red AXIS A1001 es el primer controlador de acceso del mercado no propietario y basado en IP abierta. Es una plataforma que ofrece dos soluciones diferentes:

Con los sistemas de comunicación y actuación remota TC Mobile de Phoenix Contact se pueden supervisar entradas digitales y analógicas de forma económica y segura a través de la red de telefonía móvil.

En seguridad informática, la ciberseguridad es un área que está emergiendo a medida que el cibercrimen continúa incrementándose exponencialmente en todo el mundo. Gobiernos e instituciones han lanzado diversas iniciativas de ciberseguridad, que van desde el establecimiento de determinados estándares hasta leyes y reglamentos más amplios.

KEMP Technologies ha anunciado que sus balanceadores LoadMaster integrarán servicios WAF (Web Application Firewall) de forma nativa. Esto permitirá el desarrollo seguro de aplicaciones web, previniendo ataques en Capa 7, mientras que se mantienen los servicios de balanceo de carga principales. De esta forma, se asegura un rendimiento en la distribución de aplicaciones óptimo, alta disponibilidad y escalabilidad.

Arrow anuncia el impulso de la seguridad orientada a la pequeña y mediana empresa mediante el lanzamiento de la nueva versión 9 de Trend Micro Worry-Free Business Security 9.0, una solución que proporciona protección para todos los puestos de trabajo, desde PC y Mac a las plataformas móviles, gracias a su seguridad para dispositivos móviles integrada.

Belden Inc. ha lanzado el SDK (kit de desarrollo de software) Tofino Enforcer, un kit que permite a terceros crear soluciones de ciberseguridad de próxima generación que utilizan la tecnología de inspección profunda de paquetes (DPI) patentada de la empresa.

Check Point® Software Technologies Ltd. anuncia el lanzamiento de su nuevo sistema de seguridad 41000. El sistema de seguridad 41000 ofrece un rendimiento óptimo de seguridad con hasta 11.000 unidades SecurityPower™ (SPU), un rendimiento real del firewall de 40Gbps, así como 25Gbps de tráfico IPS.

La tecnología SMPC/SMC (Secure Multi-Party Computation/ Secure Multiparty Computation) surge de uno de los problemas más importantes en criptografía-ciberseguridad. Un conjunto de N partes o entidades de forma conjunta necesita calcular el resultado de una función F de N variables indeterminadas.

ENISA, la agencia de ciberseguridad de la UE, ha elaborado un nuevo manual para atenuar de modo más eficiente los ataques en los sistemas de control industrial (ICS, por sus siglas en inglés) mediante un apoyo a procesos industriales vitales, principalmente en el área de las infraestructuras de información crítica (como los sectores energético y de transporte químico), donde a menudo existe una carencia de conocimientos suficientes.

En el presente artículo se exploran las redes inalámbricas de sensores. Los mecanismos de ciberseguridad existentes actualmente son en general inadecuados o no existentes. Las redes inalámbricas de sensores permiten detectar y monitorizar todo tipo de condiciones físicas y medioambientales de forma cooperativa en entornos críticos. En estos escenarios donde se incluye la shareconomy y los entornos smart-industry las cuestiones de protección contra todo tipo de acciones inadecuadas-maliciosas es esencial y crítico actualmente.

La agencia de ciberseguridad de la UE (ENISA) ha publicado un libro blanco en el que ofrece recomendaciones con relación a la prevención y la preparación de una respuesta ágil e integrada a los ciberataques y los incidentes contra Sistemas de Control Industrial (SCI) o sistemas de Control de Supervisión y de Adquisición de Datos (SCADA, por sus siglas en inglés).

El cloud computing (o abreviadamente cloud o nube) puede contemplarse desde numerosos puntos de vista, como por ejemplo: la de tecnología, la de paradigma, la de filosofía-modelo-enfoque IT, la de ecosistema, etc. Soporta en principio tres tipos básicos: SaaS (Software as a Service), PaaS (Platform as a Service), IaaS (Infrastructure as a Service). El cloud computing es ante todo computación basada en Internet donde un conjunto de recursos compartidos, software e información se proporcionan a todo tipo de dispositivos de computación con navegador y conexión a Internet de forma similar a la corriente suministrada por la red eléctrica.

Weidmüller ofrece soluciones para la transferencia ininterrumpida de datos. El VARITECTOR DATA CAT6 es un nuevo protector de sobretensión destinado a aplicaciones Ethernet. El VARITECTOR DATA CAT6 protege las redes de comunicaciones de daños causados por la descarga de rayos y sobretensiones transitorias y, por lo tanto, asegura tanto la calidad como la fiabilidad en la transferencia de datos.

En el mundo interconectado de hoy en día, la necesidad de integrar la seguridad en el nivel ...

D-Link ha anunciado su nueva temporada de sus D-Link Academy Webinars. Los temas de esta nueva ...

Aquí tienes todas las fichas del Curso básico de fibra óptica publicado en los primeros número de ...

Keysight Technologies, Inc ha anunciado Keysight University, una ...

Nokia ha anunciado hoy un nuevo curso y certificación 5G de nivel profesional dirigido a la ...

PDF: 60,00.- € (IVA incluido.)

PAPEL: 180,00.- € (IVA incluido.)

Recibirá las 7 ediciones que se publican al año.